Seguridad en la capa de transporte (TLS)

Transport Layer Security (TLS) o Seguridad en la capa de transporte, el sucesor de Secure Sockets Layer (SSL) o capa de puertos seguros, ahora en desuso, es un protocolo criptográfico diseñado para proporcionar seguridad en las comunicaciones a través de una red informática. El protocolo se usa ampliamente en aplicaciones como correo electrónico, mensajería instantánea y voz sobre IP, pero su uso para proteger HTTPS sigue siendo el más visible públicamente.

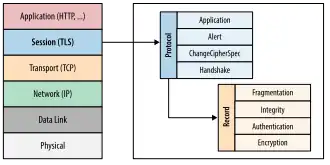

El protocolo TLS tiene como objetivo principal proporcionar criptografía, incluida la privacidad (confidencialidad), la integridad y la autenticidad mediante el uso de certificados, entre dos o más aplicaciones informáticas que se comunican. Se ejecuta en la capa de aplicación y se compone de dos capas: el registro TLS y los protocolos de protocolo de enlace TLS.

TLS es un estándar propuesto del Grupo de trabajo de ingeniería de Internet (IETF), definido por primera vez en 1999, y la versión actual es TLS 1.3, definida en agosto de 2018. TLS se basa en las especificaciones SSL anteriores (1994, 1995, 1996) desarrolladas por Netscape Communications para agregando el protocolo HTTPS a su navegador web Navigator.

Descripción

Las aplicaciones cliente-servidor utilizan el protocolo TLS para comunicarse a través de una red de una manera diseñada para evitar escuchas ilegales y manipulaciones.

Dado que las aplicaciones pueden comunicarse con o sin TLS (o SSL), es necesario que el cliente solicite que el servidor establezca una conexión TLS. Una de las principales formas de lograr esto es usar un número de puerto diferente para las conexiones TLS. Por ejemplo, el puerto 80 se usa normalmente para el tráfico HTTP sin cifrar, mientras que el puerto 443 es el puerto común que se usa para el tráfico HTTPS cifrado. Otro mecanismo es que el cliente realice una solicitud específica de protocolo al servidor para cambiar la conexión a TLS; por ejemplo, al realizar una solicitud STARTTLS al usar los protocolos de correo y noticias.

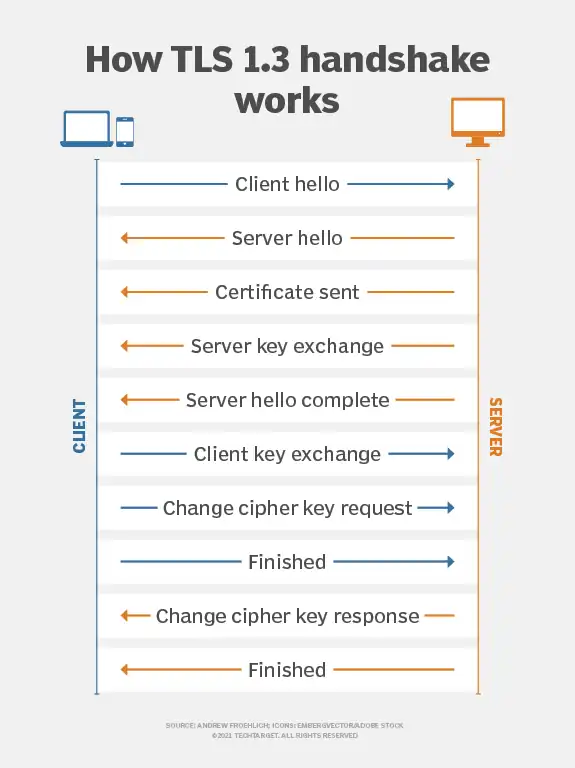

Una vez que el cliente y el servidor acordaron usar TLS, negocian una conexión con estado mediante un procedimiento de establecimiento de comunicación. Los protocolos utilizan un apretón de manos con un cifrado asimétrico para establecer no solo la configuración del cifrado, sino también una clave compartida específica de la sesión con la que se cifra la comunicación adicional mediante un cifrado simétrico. Durante este protocolo de enlace, el cliente y el servidor acuerdan varios parámetros utilizados para establecer la seguridad de la conexión:

- El protocolo de enlace comienza cuando un cliente se conecta a un servidor habilitado para TLS que solicita una conexión segura y el cliente presenta una lista de conjuntos de cifrado admitidos (cifrados y funciones hash).

- De esta lista, el servidor elige una función de cifrado y hash que también admite y notifica al cliente de la decisión.

- El servidor generalmente proporciona identificación en forma de certificado digital. El certificado contiene el nombre del servidor, la autoridad de certificación (CA) de confianza que garantiza la autenticidad del certificado y la clave de cifrado pública del servidor.

- El cliente confirma la validez del certificado antes de continuar.

- Para generar las claves de sesión utilizadas para la conexión segura, el cliente:

- cifra un número aleatorio (PreMasterSecret) con la clave pública del servidor y envía el resultado al servidor (que solo el servidor debería poder descifrar con su clave privada); ambas partes luego usan el número aleatorio para generar una clave de sesión única para el cifrado y descifrado posterior de los datos durante la sesión

- utiliza el intercambio de claves Diffie-Hellman para generar de forma segura una clave de sesión única y aleatoria para el cifrado y descifrado que tiene la propiedad adicional de confidencialidad hacia adelante: si la clave privada del servidor se revela en el futuro, no se puede usar para descifrar la sesión actual, incluso si la sesión es interceptada y grabada por un tercero.

Esto concluye el protocolo de enlace y comienza la conexión segura, que se cifra y descifra con la clave de sesión hasta que se cierra la conexión. Si alguno de los pasos anteriores falla, el protocolo de enlace TLS falla y no se crea la conexión.

TLS y SSL no encajan perfectamente en ninguna capa del modelo OSI o del modelo TCP/IP. TLS se ejecuta "sobre algún protocolo de transporte confiable (por ejemplo, TCP)", lo que implicaría que está por encima de la capa de transporte. Sirve el cifrado a las capas superiores, que normalmente es la función de la capa de presentación. Sin embargo, las aplicaciones generalmente usan TLS como si fuera una capa de transporte, aunque las aplicaciones que usan TLS deben controlar activamente el inicio de los protocolos de enlace TLS y el manejo de los certificados de autenticación intercambiados.

Cuando están protegidas por TLS, las conexiones entre un cliente (p. ej., un navegador web) y un servidor (p. ej., wikipedia.org) deben tener una o más de las siguientes propiedades:

- La conexión es privada (o segura) porque se utiliza un algoritmo de clave simétrica para cifrar los datos transmitidos. Las claves para este cifrado simétrico se generan de forma única para cada conexión y se basan en un secreto compartido que se negoció al inicio de la sesión. El servidor y el cliente negocian los detalles de qué algoritmo de encriptación y claves criptográficas usar antes de que se transmita el primer byte de datos (ver más abajo). La negociación de un secreto compartido es segura (el secreto negociado no está disponible para los espías y no puede ser obtenido, incluso por un atacante que se coloca en medio de la conexión) y confiable (ningún atacante puede modificar las comunicaciones durante la negociación sin ser detectado).

- La identidad de las partes que se comunican se puede autenticar mediante criptografía de clave pública. Esta autenticación es necesaria para el servidor y opcional para el cliente.

- La conexión es confiable porque cada mensaje transmitido incluye una verificación de integridad del mensaje mediante un código de autenticación de mensajes para evitar la pérdida o alteración no detectada de los datos durante la transmisión.

Además de lo anterior, la configuración cuidadosa de TLS puede proporcionar propiedades adicionales relacionadas con la privacidad, como el secreto de reenvío, lo que garantiza que cualquier divulgación futura de claves de cifrado no se pueda usar para descifrar ninguna comunicación TLS registrada en el pasado.

TLS admite muchos métodos diferentes para intercambiar claves, cifrar datos y autenticar la integridad de los mensajes. Como resultado, la configuración segura de TLS involucra muchos parámetros configurables, y no todas las opciones brindan todas las propiedades relacionadas con la privacidad descritas en la lista anterior (consulte las tablas a continuación § Intercambio de claves, § Seguridad de cifrado e § Integridad de datos).

Se han realizado intentos para subvertir aspectos de la seguridad de las comunicaciones que TLS busca brindar, y el protocolo se ha revisado varias veces para abordar estas amenazas a la seguridad. Los desarrolladores de navegadores web han revisado repetidamente sus productos para defenderse de posibles debilidades de seguridad después de que se descubrieran (consulte el historial de compatibilidad con TLS/SSL de los navegadores web).

Historia y desarrollo

| Protocolo | Publicado | Estado |

|---|---|---|

| SSL 1.0 | Inédito | Inédito |

| SSL 2.0 | 1995 | En desuso en 2011 (RFC 6176) |

| SSL 3.0 | 1996 | En desuso en 2015 (RFC 7568) |

| TLS 1.0 | 1999 | Obsoleto en 2021 (RFC 8996) |

| TLS 1.1 | 2006 | Obsoleto en 2021 (RFC 8996) |

| TLS 1.2 | 2008 | |

| TLS 1.3 | 2018 |

Sistema de red de datos seguro

El Protocolo de seguridad de la capa de transporte (TLS), junto con varias otras plataformas básicas de seguridad de red, se desarrolló a través de una iniciativa conjunta iniciada en agosto de 1986, entre la Agencia de Seguridad Nacional, la Oficina Nacional de Normas, la Agencia de Comunicaciones de Defensa y doce comunicaciones y corporaciones informáticas que iniciaron un proyecto especial llamado Sistema de Red de Datos Seguros (SDNS).El programa se describió en septiembre de 1987 en la 10ª Conferencia Nacional de Seguridad Informática en un extenso conjunto de artículos publicados. El innovador programa de investigación se centró en el diseño de la próxima generación de redes de comunicaciones informáticas seguras y especificaciones de productos que se implementarán para aplicaciones en Internet públicas y privadas. Estaba destinado a complementar los nuevos estándares de Internet OSI que están surgiendo rápidamente tanto en los perfiles GOSIP del gobierno de EE. UU. como en el enorme esfuerzo de Internet ITU-ISO JTC1 a nivel internacional. Originalmente conocido como el protocolo SP4, pasó a llamarse TLS y posteriormente se publicó en 1995 como estándar internacional ITU-T X.274| ISO/CEI 10736:1995.

Programación de red segura

Los primeros esfuerzos de investigación hacia la seguridad de la capa de transporte incluyeron la interfaz de programación de aplicaciones (API) Secure Network Programming (SNP), que en 1993 exploró el enfoque de tener una API de capa de transporte segura muy parecida a los sockets de Berkeley, para facilitar la actualización de aplicaciones de red preexistentes con seguridad. medidas.

SSL 1.0, 2.0 y 3.0

Netscape desarrolló los protocolos SSL originales y Taher Elgamal, científico jefe de Netscape Communications de 1995 a 1998, ha sido descrito como el "padre de SSL".La versión 1.0 de SSL nunca se hizo pública debido a graves fallas de seguridad en el protocolo. La versión 2.0, después de su lanzamiento en febrero de 1995, se descubrió rápidamente que contenía una serie de fallas de seguridad y usabilidad. Usó las mismas claves criptográficas para la autenticación y el cifrado de mensajes. Tenía una construcción MAC débil que usaba la función hash MD5 con un prefijo secreto, lo que lo hacía vulnerable a los ataques de extensión de longitud. Y no proporcionó protección ni para el apretón de manos de apertura ni para un cierre de mensaje explícito, lo que significaba que los ataques de hombre en el medio podrían pasar desapercibidos. Además, SSL 2.0 asumía un servicio único y un certificado de dominio fijo, lo que entraba en conflicto con la función ampliamente utilizada de alojamiento virtual en servidores web, por lo que la mayoría de los sitios web se veían afectados por el uso de SSL.

Estas fallas requirieron el rediseño completo del protocolo a SSL versión 3.0. Lanzado en 1996, fue producido por Paul Kocher en colaboración con los ingenieros de Netscape Phil Karlton y Alan Freier, con una implementación de referencia de Christopher Allen y Tim Dierks de Consensus Development. Las versiones más recientes de SSL/TLS se basan en SSL 3.0. El borrador de 1996 de SSL 3.0 fue publicado por IETF como documento histórico en RFC 6101.

SSL 2.0 quedó obsoleto en 2011 por RFC 6176. En 2014, se descubrió que SSL 3.0 era vulnerable al ataque POODLE que afecta a todos los cifrados de bloque en SSL; RC4, el único cifrado sin bloques compatible con SSL 3.0, también es factible que se rompa como se usa en SSL 3.0. SSL 3.0 quedó obsoleto en junio de 2015 por RFC 7568.

TLS 1.0

TLS 1.0 se definió por primera vez en RFC 2246 en enero de 1999 como una actualización de la versión 3.0 de SSL y fue escrito por Christopher Allen y Tim Dierks de Consensus Development. Como se indica en el RFC, "las diferencias entre este protocolo y SSL 3.0 no son dramáticas, pero son lo suficientemente importantes como para impedir la interoperabilidad entre TLS 1.0 y SSL 3.0". Tim Dierks escribió más tarde que estos cambios, y el cambio de nombre de "SSL" a "TLS", fueron un gesto para salvar las apariencias de Microsoft, "por lo que no parecería [como] que el IETF solo estaba sellando el protocolo de Netscape".

El PCI Council sugirió que las organizaciones migren de TLS 1.0 a TLS 1.1 o superior antes del 30 de junio de 2018. En octubre de 2018, Apple, Google, Microsoft y Mozilla anunciaron conjuntamente que dejarían de utilizar TLS 1.0 y 1.1 en marzo de 2020.

TLS 1.1

TLS 1.1 se definió en RFC 4346 en abril de 2006. Es una actualización de la versión 1.0 de TLS. Las diferencias significativas en esta versión incluyen:

- Se agregó protección contra ataques de encadenamiento de bloques de cifrado (CBC).

- El vector de inicialización implícito (IV) fue reemplazado por un IV explícito.

- Cambio en el manejo de errores de relleno.

- Soporte para registro IANA de parámetros.

La compatibilidad con las versiones 1.0 y 1.1 de TLS quedó ampliamente obsoleta en los sitios web alrededor de 2020, lo que deshabilitó el acceso a las versiones de Firefox anteriores a la 24 y a los navegadores basados en Chromium anteriores a la 29.

TLS 1.2

TLS 1.2 se definió en RFC 5246 en agosto de 2008. Se basa en la especificación TLS 1.1 anterior. Las principales diferencias incluyen:

- La combinación MD5-SHA-1 en la función pseudoaleatoria (PRF) se reemplazó con SHA-256, con una opción para usar PRF especificados por el conjunto de cifrado.

- La combinación MD5-SHA-1 en el hash del mensaje terminado se reemplazó por SHA-256, con una opción para usar algoritmos hash específicos del conjunto de cifrado. Sin embargo, el tamaño del hash en el mensaje terminado aún debe ser de al menos 96 bits.

- La combinación MD5-SHA-1 en el elemento firmado digitalmente se reemplazó con un solo hash negociado durante el protocolo de enlace, que por defecto es SHA-1.

- Mejora en la capacidad del cliente y del servidor para especificar qué hashes y algoritmos de firma aceptan.

- Ampliación de la compatibilidad con cifrados de cifrado autenticados, que se utilizan principalmente para el modo Galois/Contador (GCM) y el modo CCM del cifrado del estándar de cifrado avanzado (AES).

- Se agregaron la definición de extensiones TLS y los conjuntos de cifrado AES.

Todas las versiones de TLS se refinaron aún más en RFC 6176 en marzo de 2011, eliminando su compatibilidad con versiones anteriores de SSL, de modo que las sesiones de TLS nunca negocien el uso de la versión 2.0 de Secure Sockets Layer (SSL).

TLS 1.3

TLS 1.3 se definió en RFC 8446 en agosto de 2018. Se basa en la especificación TLS 1.2 anterior. Las principales diferencias con TLS 1.2 incluyen:

- Separación de acuerdos de clave y algoritmos de autenticación de los conjuntos de cifrado

- Eliminación de soporte para curvas elípticas nombradas débiles y menos utilizadas

- Eliminación de la compatibilidad con las funciones hash criptográficas MD5 y SHA-224

- Requerir firmas digitales incluso cuando se utiliza una configuración anterior

- Integrando HKDF y la propuesta semiefímera de DH

- Reemplazo de reanudación con PSK y boletos

- Compatibilidad con protocolos de enlace 1-RTT y compatibilidad inicial con 0-RTT

- Obligación de secreto directo perfecto, mediante el uso de claves efímeras durante el acuerdo de claves (EC)DH

- Eliminación de la compatibilidad con muchas funciones inseguras u obsoletas, como compresión, renegociación, cifrados que no son AEAD, intercambio de claves que no son PFS (entre las que se encuentran intercambios de claves estáticas RSA y DH estáticas), grupos DHE personalizados, negociación de formato de punto EC, protocolo Change Cipher Spec, Hora de UNIX del mensaje de saludo y entrada AD del campo de longitud a los cifrados AEAD

- Prohibición de negociación SSL o RC4 para compatibilidad con versiones anteriores

- Integración del uso del hash de sesión

- Dejar de usar el número de versión de la capa de registro y congelar el número para mejorar la compatibilidad con versiones anteriores

- Mover algunos detalles de algoritmos relacionados con la seguridad de un apéndice a la especificación y relegar ClientKeyShare a un apéndice

- Agregar el cifrado de flujo ChaCha20 con el código de autenticación de mensajes Poly1305

- Agregar los algoritmos de firma digital Ed25519 y Ed448

- Adición de los protocolos de intercambio de claves x25519 y x448

- Agregar soporte para enviar múltiples respuestas OCSP

- Cifrado de todos los mensajes de protocolo de enlace después de ServerHello

Network Security Services (NSS), la biblioteca de criptografía desarrollada por Mozilla y utilizada por su navegador web Firefox, habilitó TLS 1.3 de manera predeterminada en febrero de 2017. Posteriormente se agregó compatibilidad con TLS 1.3, pero debido a problemas de compatibilidad para una pequeña cantidad de usuarios, no activado automáticamente: a Firefox 52.0, que se lanzó en marzo de 2017. TLS 1.3 se habilitó de forma predeterminada en mayo de 2018 con el lanzamiento de Firefox 60.0.

Google Chrome estableció TLS 1.3 como la versión predeterminada durante un breve período de tiempo en 2017. Luego, la eliminó como predeterminada debido a la incompatibilidad de los middleboxes, como los proxies web de Blue Coat.

Durante el IETF 100 Hackathon, que tuvo lugar en Singapur en 2017, TLS Group trabajó en la adaptación de aplicaciones de código abierto para usar TLS 1.3. El grupo TLS estaba formado por personas de Japón, Reino Unido y Mauricio a través del equipo cyberstorm.mu. Este trabajo continuó en el IETF 101 Hackathon en Londres y el IETF 102 Hackathon en Montreal.

wolfSSL permitió el uso de TLS 1.3 a partir de la versión 3.11.1, lanzada en mayo de 2017. Como la primera implementación comercial de TLS 1.3, wolfSSL 3.11.1 admitió el Draft 18 y ahora admite el Draft 28, la versión final, así como muchas versiones anteriores.. Se publicaron una serie de blogs sobre la diferencia de rendimiento entre TLS 1.2 y 1.3.

Enseptiembre 2018, el popular proyecto OpenSSL lanzó la versión 1.1.1 de su biblioteca, en la que la compatibilidad con TLS 1.3 era "la nueva característica principal".

La compatibilidad con TLS 1.3 se agregó por primera vez a SChannel con Windows 11 y Windows Server 2022.

Seguridad de transporte empresarial

Electronic Frontier Foundation elogió TLS 1.3 y expresó su preocupación por la variante del protocolo Enterprise Transport Security (ETS) que deshabilita intencionalmente importantes medidas de seguridad en TLS 1.3. Originalmente llamado Enterprise TLS (eTLS), ETS es un estándar publicado conocido como 'ETSI TS103523-3', "Middlebox Security Protocol, Part3: Enterprise Transport Security". Está diseñado para usarse completamente dentro de redes propietarias, como los sistemas bancarios. ETS no admite el secreto directo para permitir que las organizaciones de terceros conectadas a las redes propietarias puedan usar su clave privada para monitorear el tráfico de la red para detectar malware y facilitar la realización de auditorías.A pesar de los supuestos beneficios, la EFF advirtió que la pérdida del secreto directo podría facilitar la exposición de los datos y dijo que hay mejores formas de analizar el tráfico.

Certificados digitales

Un certificado digital certifica la propiedad de una clave pública por parte del sujeto designado del certificado e indica ciertos usos esperados de esa clave. Esto permite que otros (partes que confían) confíen en las firmas o en las afirmaciones realizadas por la clave privada que corresponde a la clave pública certificada. Los almacenes de claves y los almacenes de confianza pueden tener varios formatos, como.pem,.crt,.pfx y.jks.

Autoridades de certificación

TLS generalmente se basa en un conjunto de autoridades de certificación de terceros confiables para establecer la autenticidad de los certificados. La confianza generalmente está anclada en una lista de certificados distribuidos con el software de agente de usuario, y la parte que confía puede modificarla.

Según Netcraft, que supervisa los certificados TLS activos, la autoridad de certificación (CA) líder en el mercado ha sido Symantec desde el comienzo de su encuesta (o VeriSign antes de que Symantec comprara la unidad de negocios de servicios de autenticación). A partir de 2015, Symantec representaba poco menos de un tercio de todos los certificados y el 44 % de los certificados válidos utilizados por el millón de sitios web más concurridos, según el recuento de Netcraft. En 2017, Symantec vendió su negocio TLS/SSL a DigiCert. En un informe actualizado, se demostró que IdenTrust, DigiCert y Sectigo son las 3 principales autoridades de certificación en términos de participación de mercado desde mayo de 2019.

Como consecuencia de la elección de certificados X.509, las autoridades de certificación y una infraestructura de clave pública son necesarias para verificar la relación entre un certificado y su propietario, así como para generar, firmar y administrar la validez de los certificados. Si bien esto puede ser más conveniente que verificar las identidades a través de una red de confianza, las revelaciones de vigilancia masiva de 2013 hicieron más conocido que las autoridades de certificación son un punto débil desde el punto de vista de la seguridad, lo que permite ataques de intermediarios (MITM). si la autoridad de certificación coopera (o se ve comprometida).

Algoritmos

Intercambio de llaves o acuerdo de llaves

Antes de que un cliente y un servidor puedan comenzar a intercambiar información protegida por TLS, deben intercambiar o acordar de forma segura una clave de cifrado y un cifrado para usar al cifrar datos (consulte § Cifrado). Entre los métodos utilizados para el intercambio/acuerdo de claves se encuentran: claves públicas y privadas generadas con RSA (indicadas como TLS_RSA en el protocolo de protocolo de enlace TLS), Diffie-Hellman (TLS_DH), efímera Diffie-Hellman (TLS_DHE), Diffie-Hellman de curva elíptica (TLS_ECDH), Diffie-Hellman de curva elíptica efímera (TLS_ECDHE), Diffie-Hellman anónimo (TLS_DH_anon), clave precompartida (TLS_PSK) y Contraseña remota segura (TLS_SRP).

Los métodos de acuerdo de clave TLS_DH_anon y TLS_ECDH_anon no autentican el servidor o el usuario y, por lo tanto, rara vez se usan porque son vulnerables a los ataques de intermediarios. Solo TLS_DHE y TLS_ECDHE proporcionan confidencialidad directa.

Los certificados de clave pública utilizados durante el intercambio/acuerdo también varían en el tamaño de las claves de cifrado públicas/privadas utilizadas durante el intercambio y, por lo tanto, la solidez de la seguridad proporcionada. En julio de 2013, Google anunció que ya no usaría claves públicas de 1024 bits y cambiaría a claves de 2048 bits para aumentar la seguridad del cifrado TLS que proporciona a sus usuarios porque la fuerza del cifrado está directamente relacionada con el tamaño de la clave..

| Algoritmo | SSL 2.0 | SSL 3.0 | TLS 1.0 | TLS 1.1 | TLS 1.2 | TLS 1.3 | Estado |

|---|---|---|---|---|---|---|---|

| RSA | Sí | Sí | Sí | Sí | Sí | No | Definido para TLS 1.2 en RFC |

| DH-RSA | No | Sí | Sí | Sí | Sí | No | |

| DHE-RSA (secreto directo) | No | Sí | Sí | Sí | Sí | Sí | |

| ECDH-RSA | No | No | Sí | Sí | Sí | No | |

| ECDHE-RSA (secreto directo) | No | No | Sí | Sí | Sí | Sí | |

| DH-DSS | No | Sí | Sí | Sí | Sí | No | |

| DHE-DSS (secreto directo) | No | Sí | Sí | Sí | Sí | No | |

| ECDH-ECDSA | No | No | Sí | Sí | Sí | No | |

| ECDHE-ECDSA (secreto directo) | No | No | Sí | Sí | Sí | Sí | |

| ECDH-EdDSA | No | No | Sí | Sí | Sí | No | |

| ECDHE-EdDSA (secreto directo) | No | No | Sí | Sí | Sí | Sí | |

| PSK | No | No | Sí | Sí | Sí | ||

| PSK-RSA | No | No | Sí | Sí | Sí | ||

| DHE-PSK (secreto directo) | No | No | Sí | Sí | Sí | Sí | |

| ECDHE-PSK (secreto directo) | No | No | Sí | Sí | Sí | Sí | |

| PVP | No | No | Sí | Sí | Sí | ||

| SRP-DSS | No | No | Sí | Sí | Sí | ||

| SRP-RSA | No | No | Sí | Sí | Sí | ||

| Kerberos | No | No | Sí | Sí | Sí | ||

| DH-ANON (inseguro) | No | Sí | Sí | Sí | Sí | ||

| ECDH-ANON (inseguro) | No | No | Sí | Sí | Sí | ||

| GOST R 34.10-94 / 34.10-2001 | No | No | Sí | Sí | Sí | Propuesto en borradores de RFC |

Cifrar

| Cifrar | Versión del protocolo | Estado | |||||||

|---|---|---|---|---|---|---|---|---|---|

| Escribe | Algoritmo | Fuerza nominal (bits) | SSL 2.0 | SSL 3.0 | TLS 1.0 | TLS 1.1 | TLS 1.2 | TLS 1.3 | |

| Cifrado en bloqueconmodo de operación | AES GCM | 256, 128 | N / A | N / A | N / A | N / A | Seguro | Seguro | Definido para TLS 1.2 en RFC |

| MCP AES | N / A | N / A | N / A | N / A | Seguro | Seguro | |||

| AES CBC | N / A | Inseguro | Depende de las mitigaciones | Depende de las mitigaciones | Depende de las mitigaciones | N / A | |||

| Camelia GCM | 256, 128 | N / A | N / A | N / A | N / A | Seguro | N / A | ||

| Camelia CBC | N / A | Inseguro | Depende de las mitigaciones | Depende de las mitigaciones | Depende de las mitigaciones | N / A | |||

| ARIA MCG | 256, 128 | N / A | N / A | N / A | N / A | Seguro | N / A | ||

| ARIA CBC | N / A | N / A | Depende de las mitigaciones | Depende de las mitigaciones | Depende de las mitigaciones | N / A | |||

| SEMILLA CBC | 128 | N / A | Inseguro | Depende de las mitigaciones | Depende de las mitigaciones | Depende de las mitigaciones | N / A | ||

| 3DES EDE CBC | 112 | Inseguro | Inseguro | Inseguro | Inseguro | Inseguro | N / A | ||

| GOST 28147-89 CNT | 256 | N / A | N / A | Inseguro | Inseguro | Inseguro | N / A | Definido en RFC 4357 | |

| IDEA CBC | 128 | Inseguro | Inseguro | Inseguro | Inseguro | N / A | N / A | Eliminado de TLS 1.2 | |

| DES CBC | 56 | Inseguro | Inseguro | Inseguro | Inseguro | N / A | N / A | ||

| 40 | Inseguro | Inseguro | Inseguro | N / A | N / A | N / A | Prohibido en TLS 1.1 y versiones posteriores | ||

| RC2 CBC | 40 | Inseguro | Inseguro | Inseguro | N / A | N / A | N / A | ||

| Cifrado de flujo | ChaCha20-Poly1305 | 256 | N / A | N / A | N / A | N / A | Seguro | Seguro | Definido para TLS 1.2 en RFC |

| RC4 | 128 | Inseguro | Inseguro | Inseguro | Inseguro | Inseguro | N / A | Prohibido en todas las versiones de TLS por RFC 7465 | |

| 40 | Inseguro | Inseguro | Inseguro | N / A | N / A | N / A | |||

| Ninguna | Nulo | – | Inseguro | Inseguro | Inseguro | Inseguro | Inseguro | N / A | Definido para TLS 1.2 en RFC |

notas

- ^Saltar a: Se debe implementar RFC 5746 para corregir una falla de renegociación que, de lo contrario, rompería este protocolo.

- ^ Si las bibliotecas implementan correcciones enumeradas en RFC 5746, esto viola la especificación SSL 3.0, que IETF no puede cambiar a diferencia de TLS. La mayoría de las bibliotecas actuales implementan la corrección y pasan por alto la infracción que esto provoca.

- ^Saltar a: El ataque BEAST rompe todos los cifrados de bloque (cifrados CBC) utilizados en SSL 3.0 y TLS 1.0 a menos que el cliente y/o el servidor lo mitiguen. Ver § Navegadores web.

- ^ El ataque POODLE rompe todos los cifrados de bloque (cifrados CBC) utilizados en SSL 3.0 a menos que el cliente y/o el servidor lo mitiguen. Ver § Navegadores web.

- ^Saltar a: Los cifrados AEAD (como GCM y CCM) solo se pueden usar en TLS 1.2 o posterior.

- ^Saltar a: Los cifrados CBC se pueden atacar con el ataque Lucky Thirteen si la biblioteca no se escribe con cuidado para eliminar los canales secundarios de tiempo.

- ^Saltar a: El ataque Sweet32 rompe los cifrados de bloque con un tamaño de bloque de 64 bits.

- ^ Aunque la longitud de la clave de 3DES es de 168 bits, la fuerza de seguridad efectiva de 3DES es de solo 112 bits, que está por debajo del mínimo recomendado de 128 bits.

- ^Saltar a: IDEA y DES se han eliminado de TLS 1.2.

- ^Saltar a: Los conjuntos de cifrado de 40 bits de fuerza se diseñaron intencionalmente con longitudes de clave reducidas para cumplir con las regulaciones estadounidenses rescindidas desde entonces que prohíben la exportación de software criptográfico que contenga ciertos algoritmos de cifrado fuertes (consulte Exportación de criptografía de los Estados Unidos). Estas suites débiles están prohibidas en TLS 1.1 y versiones posteriores.

- ^ El RFC 7465 prohíbe el uso de RC4 en todas las versiones de TLS (porque los ataques de RC4 debilitan o rompen el RC4 utilizado en SSL/TLS).

- ^ Solo autenticación, sin cifrado.

Integridad de los datos

Se utiliza un código de autenticación de mensajes (MAC) para la integridad de los datos. HMAC se utiliza para el modo CBC de cifrados de bloque. El cifrado autenticado (AEAD), como el modo GCM y el modo CCM, usa MAC integrado con AEAD y no usa HMAC. PRF basado en HMAC o HKDF se utiliza para el protocolo de enlace TLS.

| Algoritmo | SSL 2.0 | SSL 3.0 | TLS 1.0 | TLS 1.1 | TLS 1.2 | TLS 1.3 | Estado |

|---|---|---|---|---|---|---|---|

| HMAC-MD5 | Sí | Sí | Sí | Sí | Sí | No | Definido para TLS 1.2 en RFC |

| HMAC-SHA1 | No | Sí | Sí | Sí | Sí | No | |

| HMAC-SHA256/384 | No | No | No | No | Sí | No | |

| AEAD | No | No | No | No | Sí | Sí | |

| GOST 28147-89 IMITACIÓN | No | No | Sí | Sí | Sí | Propuesto en borradores de RFC | |

| GOST R 34.11-94 | No | No | Sí | Sí | Sí |

Solicitudes y adopción

En el diseño de aplicaciones, TLS generalmente se implementa sobre los protocolos de la capa de transporte, cifrando todos los datos relacionados con el protocolo de protocolos como HTTP, FTP, SMTP, NNTP y XMPP.

Históricamente, TLS se ha utilizado principalmente con protocolos de transporte confiables, como el Protocolo de control de transmisión (TCP). Sin embargo, también se ha implementado con protocolos de transporte orientados a datagramas, como el Protocolo de datagramas de usuario (UDP) y el Protocolo de control de congestión de datagramas (DCCP), cuyo uso se ha estandarizado de forma independiente utilizando el término Seguridad de la capa de transporte de datagramas (DTLS)..

Sitios web

Un uso principal de TLS es proteger el tráfico de la World Wide Web entre un sitio web y un navegador web codificado con el protocolo HTTP. Este uso de TLS para proteger el tráfico HTTP constituye el protocolo HTTPS.

| Versión del protocolo | Soporte del sitio web | Seguridad |

|---|---|---|

| SSL 2.0 | 0,3% | Inseguro |

| SSL 3.0 | 2,5% | Inseguro |

| TLS 1.0 | 37,1% | Obsoleto |

| TLS 1.1 | 40,6% | Obsoleto |

| TLS 1.2 | 99,7% | Depende del cifrado y las mitigaciones del cliente |

| TLS 1.3 | 54,2% | Seguro |

notas

- ^ ver § Tabla de cifrado arriba

- ^ ver § Navegadores web y § Ataques contra secciones TLS/SSL

Navegadores web

A partir de abril de 2016, las últimas versiones de todos los principales navegadores web son compatibles con TLS 1.0, 1.1 y 1.2, y las tienen habilitadas de manera predeterminada. Sin embargo, no todos los sistemas operativos de Microsoft compatibles admiten la última versión de IE. Además, muchos sistemas operativos de Microsoft actualmente admiten varias versiones de IE, pero esto ha cambiado de acuerdo con las Preguntas frecuentes sobre la política de ciclo de vida de soporte de Internet Explorer de Microsoft, "a partir del 12 de enero de 2016, solo la versión más reciente de Internet Explorer disponible para un sistema operativo compatible recibirá soporte técnico y actualizaciones de seguridad." Luego, la página continúa para enumerar la última versión compatible de IE en esa fecha para cada sistema operativo. La próxima fecha crítica sería cuando un sistema operativo llegue al final de la etapa de vida útil, que es en Microsoft'

Las mitigaciones contra ataques conocidos aún no son suficientes:

- Mitigaciones contra el ataque POODLE: algunos navegadores ya evitan el retroceso a SSL 3.0; sin embargo, esta mitigación debe ser compatible no solo con los clientes sino también con los servidores. Se requiere deshabilitar el propio SSL 3.0, implementar la "división de registros anti-POODLE" o denegar los cifrados CBC en SSL 3.0.

- Google Chrome: completo (TLS_FALLBACK_SCSV está implementado desde la versión 33, el respaldo a SSL 3.0 está deshabilitado desde la versión 39, SSL 3.0 en sí mismo está deshabilitado de forma predeterminada desde la versión 40. El soporte de SSL 3.0 en sí mismo se eliminó desde la versión 44).

- Mozilla Firefox: completo (la compatibilidad con SSL 3.0 se eliminó desde la versión 39. SSL 3.0 está deshabilitado de manera predeterminada y el respaldo a SSL 3.0 está deshabilitado desde la versión 34, TLS_FALLBACK_SCSV está implementado desde la versión 35. En ESR, SSL 3.0 está deshabilitado por predeterminado y TLS_FALLBACK_SCSV se implementa desde ESR 31.3.)

- Internet Explorer: parcial (solo en la versión 11, SSL 3.0 está deshabilitado de forma predeterminada desde abril de 2015. La versión 10 y anteriores aún son vulnerables contra POODLE).

- Opera: completo (TLS_FALLBACK_SCSV se implementa desde la versión 20, la "división de registros anti-POODLE", que es efectiva solo con la implementación del lado del cliente, se implementa desde la versión 25, SSL 3.0 está deshabilitado de forma predeterminada desde la versión 27. Compatibilidad con SSL 3.0 se eliminará desde la versión 31.)

- Safari: completo (solo en OS X 10.8 y posteriores e iOS 8, se niegan los cifrados CBC durante el respaldo a SSL 3.0, pero esto significa que usará RC4, que tampoco se recomienda. El soporte de SSL 3.0 en sí se elimina en OS X 10.11 y posteriores e iOS 9.)

- Mitigación contra ataques RC4:

- Google Chrome deshabilitó RC4 excepto como alternativa desde la versión 43. RC4 está deshabilitado desde Chrome 48.

- Firefox deshabilitó RC4 excepto como alternativa desde la versión 36. Firefox 44 deshabilitó RC4 de forma predeterminada.

- Opera deshabilitó RC4 excepto como alternativa desde la versión 30. RC4 está deshabilitado desde Opera 35.

- Internet Explorer para Windows 7/Server 2008 R2 y para Windows 8/Server 2012 han establecido la prioridad de RC4 en la más baja y también pueden deshabilitar RC4, excepto como respaldo a través de la configuración del registro. Internet Explorer 11 Mobile 11 para Windows Phone 8.1 deshabilite RC4 excepto como alternativa si no funciona ningún otro algoritmo habilitado. Edge e IE 11 deshabilitan RC4 por completo en agosto de 2016.

- Mitigación contra ataque FREAK:

- El navegador de Android incluido con Android 4.0 y versiones anteriores sigue siendo vulnerable al ataque FREAK.

- Internet Explorer 11 Mobile sigue siendo vulnerable al ataque FREAK.

- Google Chrome, Internet Explorer (escritorio), Safari (escritorio y móvil) y Opera (móvil) tienen mitigaciones FREAK en su lugar.

- Mozilla Firefox en todas las plataformas y Google Chrome en Windows no se vieron afectados por FREAK.

| Navegador | Versión | Plataformas | protocolos SSL | Protocolos TLS | Soporte de certificado | Vulnerabilidades arregladas | Selección de protocolo por usuario | ||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| SSL 2.0 (inseguro) | SSL 3.0 (inseguro) | TLS 1.0 (obsoleto) | TLS 1.1 (obsoleto) | TLS 1.2 | TLS 1.3 | VE | SHA-2 | ECDSA | BESTIA | DELITO | CANICHE (SSLv3) | RC4 | FENÓMENO | Atolladero | |||||

| Google Chrome(Cromo para Android) | 1–9 | Windows (7+)macOS (10.11+)LinuxAndroid (5.0+)iOS (12.2+)Chrome OS | Deshabilitado por defecto | Habilitado por defecto | Sí | No | No | No | Sí(solo escritorio) | necesita un sistema operativo compatible con SHA-2 | necesita un sistema operativo compatible con ECC | No afectado | Vulnerables(HTTPS) | Vulnerable | Vulnerable | Vulnerable(excepto Windows) | Vulnerable | Sí | |

| 10–20 | No | Habilitado por defecto | Sí | No | No | No | Sí(solo escritorio) | necesita un sistema operativo compatible con SHA-2 | necesita un sistema operativo compatible con ECC | No afectado | Vulnerables(HTTPS/SPDY) | Vulnerable | Vulnerable | Vulnerable(excepto Windows) | Vulnerable | Sí | |||

| 21 | No | Habilitado por defecto | Sí | No | No | No | Sí(solo escritorio) | necesita un sistema operativo compatible con SHA-2 | necesita un sistema operativo compatible con ECC | No afectado | mitigado | Vulnerable | Vulnerable | Vulnerable(excepto Windows) | Vulnerable | Sí | |||

| 22–29 | No | Habilitado por defecto | Sí | Sí | No | No | Sí(solo escritorio) | necesita un sistema operativo compatible con SHA-2 | necesita un sistema operativo compatible con ECC | No afectado | mitigado | Vulnerable | Vulnerable | Vulnerable(excepto Windows) | Vulnerable | Temporario | |||

| 30–32 | No | Habilitado por defecto | Sí | Sí | Sí | No | Sí(solo escritorio) | necesita un sistema operativo compatible con SHA-2 | necesita un sistema operativo compatible con ECC | No afectado | mitigado | Vulnerable | Vulnerable | Vulnerable(excepto Windows) | Vulnerable | Temporario | |||

| 33–37 | No | Habilitado por defecto | Sí | Sí | Sí | No | Sí(solo escritorio) | necesita un sistema operativo compatible con SHA-2 | necesita un sistema operativo compatible con ECC | No afectado | mitigado | parcialmente mitigado | Prioridad más baja | Vulnerable(excepto Windows) | Vulnerable | Temporario | |||

| 38, 39 | No | Habilitado por defecto | Sí | Sí | Sí | No | Sí(solo escritorio) | Sí | necesita un sistema operativo compatible con ECC | No afectado | mitigado | parcialmente mitigado | Prioridad más baja | Vulnerable(excepto Windows) | Vulnerable | Temporario | |||

| 40 | No | Deshabilitado por defecto | Sí | Sí | Sí | No | Sí(solo escritorio) | Sí | necesita un sistema operativo compatible con ECC | No afectado | mitigado | mitigado | Prioridad más baja | Vulnerable(excepto Windows) | Vulnerable | Sí | |||

| 41, 42 | No | Deshabilitado por defecto | Sí | Sí | Sí | No | Sí(solo escritorio) | Sí | necesita un sistema operativo compatible con ECC | No afectado | mitigado | mitigado | Prioridad más baja | mitigado | Vulnerable | Sí | |||

| 43 | No | Deshabilitado por defecto | Sí | Sí | Sí | No | Sí(solo escritorio) | Sí | necesita un sistema operativo compatible con ECC | No afectado | mitigado | mitigado | Solo como respaldo | mitigado | Vulnerable | Sí | |||

| 44–47 | No | No | Sí | Sí | Sí | No | Sí(solo escritorio) | Sí | necesita un sistema operativo compatible con ECC | No afectado | mitigado | No afectado | Solo como respaldo | mitigado | mitigado | Temporario | |||

| 48, 49 | No | No | Sí | Sí | Sí | No | Sí(solo escritorio) | Sí | necesita un sistema operativo compatible con ECC | No afectado | mitigado | No afectado | Deshabilitado por defecto | mitigado | mitigado | Temporario | |||

| 50–53 | No | No | Sí | Sí | Sí | No | Sí(solo escritorio) | Sí | Sí | No afectado | mitigado | No afectado | Deshabilitado por defecto | mitigado | mitigado | Temporario | |||

| 54–66 | No | No | Sí | Sí | Sí | Deshabilitado por defecto(versión borrador) | Sí(solo escritorio) | Sí | Sí | No afectado | mitigado | No afectado | Deshabilitado por defecto | mitigado | mitigado | Temporario | |||

| 67–69 | No | No | Sí | Sí | Sí | Sí(versión borrador) | Sí(solo escritorio) | Sí | Sí | No afectado | mitigado | No afectado | Deshabilitado por defecto | mitigado | mitigado | Temporario | |||

| 70–83 | No | No | Sí | Sí | Sí | Sí | Sí(solo escritorio) | Sí | Sí | No afectado | mitigado | No afectado | Deshabilitado por defecto | mitigado | mitigado | Temporario | |||

| 84–90 | No | No | Advertir por defecto | Advertir por defecto | Sí | Sí | Sí(solo escritorio) | Sí | Sí | No afectado | mitigado | No afectado | Deshabilitado por defecto | mitigado | mitigado | Temporario | |||

| 91-101 | No | No | No | No | Sí | Sí | Sí(solo escritorio) | Sí | Sí | No afectado | mitigado | No afectado | Deshabilitado por defecto | mitigado | mitigado | Temporario | |||

| ESC 102 | 102 | ||||||||||||||||||

| Navegador | Versión | Plataformas | SSL 2.0 (inseguro) | SSL 3.0 (inseguro) | TLS 1.0 (obsoleto) | TLS 1.1 (obsoleto) | TLS 1.2 | TLS 1.3 | certificado VE | Certificado SHA-2 | certificado ECDSA | BESTIA | DELITO | CANICHE (SSLv3) | RC4 | FENÓMENO | Atolladero | Selección de protocolo por usuario | |

| Microsoft Edge(basado en Chromium)independiente del sistema operativo | 79–83 | Windows (7+)macOS (10.12+)Linux Android (4.4+)iOS (11.0+) | No | No | Sí | Sí | Sí | Sí | Sí | Sí | Sí | mitigado | No afectado | No afectado | Deshabilitado por defecto | mitigado | mitigado | Sí | |

| 84–90 | No | No | Advertir por defecto | Advertir por defecto | Sí | Sí | Sí | Sí | Sí | mitigado | No afectado | No afectado | Deshabilitado por defecto | mitigado | mitigado | Sí | |||

| 91-99 | No | No | No | No | Sí | Sí | Sí | Sí | Sí | mitigado | No afectado | No afectado | Deshabilitado por defecto | mitigado | mitigado | Sí | |||

| ESC 100 | 101 | ||||||||||||||||||

| Navegador | Versión | Plataformas | SSL 2.0 (inseguro) | SSL 3.0 (inseguro) | TLS 1.0 (obsoleto) | TLS 1.1 (obsoleto) | TLS 1.2 | TLS 1.3 | certificado VE | Certificado SHA-2 | certificado ECDSA | BESTIA | DELITO | CANICHE (SSLv3) | RC4 | FENÓMENO | Atolladero | Selección de protocolo por usuario | |

| Mozilla Firefox(Firefox para móviles) | 1.0, 1.5 | Windows (7+)macOS (10.12+)LinuxAndroid (5.0+)iOS (11.4+) | Habilitado por defecto | Habilitado por defecto | Sí | No | No | No | No | Sí | No | No afectado | No afectado | Vulnerable | Vulnerable | No afectado | Vulnerable | Sí | |

| 2 | Deshabilitado por defecto | Habilitado por defecto | Sí | No | No | No | No | Sí | Sí | No afectado | No afectado | Vulnerable | Vulnerable | No afectado | Vulnerable | Sí | |||

| 3–7 | Deshabilitado por defecto | Habilitado por defecto | Sí | No | No | No | Sí | Sí | Sí | No afectado | No afectado | Vulnerable | Vulnerable | No afectado | Vulnerable | Sí | |||

| 8–10VSG 10 | No | Habilitado por defecto | Sí | No | No | No | Sí | Sí | Sí | No afectado | No afectado | Vulnerable | Vulnerable | No afectado | Vulnerable | Sí | |||

| 11–14 | No | Habilitado por defecto | Sí | No | No | No | Sí | Sí | Sí | No afectado | Vulnerables(SPDY) | Vulnerable | Vulnerable | No afectado | Vulnerable | Sí | |||

| 15–22ESR 17.0–17.0.10 | No | Habilitado por defecto | Sí | No | No | No | Sí | Sí | Sí | No afectado | mitigado | Vulnerable | Vulnerable | No afectado | Vulnerable | Sí | |||

| ESR 17.0.11 | No | Habilitado por defecto | Sí | No | No | No | Sí | Sí | Sí | No afectado | mitigado | Vulnerable | Prioridad más baja | No afectado | Vulnerable | Sí | |||

| 23 | No | Habilitado por defecto | Sí | Deshabilitado por defecto | No | No | Sí | Sí | Sí | No afectado | mitigado | Vulnerable | Vulnerable | No afectado | Vulnerable | Sí | |||

| 24, 25.0.0VSG 24.0–24.1.0 | No | Habilitado por defecto | Sí | Deshabilitado por defecto | Deshabilitado por defecto | No | Sí | Sí | Sí | No afectado | mitigado | Vulnerable | Vulnerable | No afectado | Vulnerable | Sí | |||

| 25.0.1, 26VSG 24.1.1 | No | Habilitado por defecto | Sí | Deshabilitado por defecto | Deshabilitado por defecto | No | Sí | Sí | Sí | No afectado | mitigado | Vulnerable | Prioridad más baja | No afectado | Vulnerable | Sí | |||

| 27–33VSG 31,0–31,2 | No | Habilitado por defecto | Sí | Sí | Sí | No | Sí | Sí | Sí | No afectado | mitigado | Vulnerable | Prioridad más baja | No afectado | Vulnerable | Sí | |||

| 34, 35VSG 31,3–31,7 | No | Deshabilitado por defecto | Sí | Sí | Sí | No | Sí | Sí | Sí | No afectado | mitigado | mitigado | Prioridad más baja | No afectado | Vulnerable | Sí | |||

| VSG 31,8 | No | Deshabilitado por defecto | Sí | Sí | Sí | No | Sí | Sí | Sí | No afectado | mitigado | mitigado | Prioridad más baja | No afectado | mitigado | Sí | |||

| 36–38VSG 38,0 | No | Deshabilitado por defecto | Sí | Sí | Sí | No | Sí | Sí | Sí | No afectado | mitigado | mitigado | Solo como respaldo | No afectado | Vulnerable | Sí | |||

| VSG 38,1–38,8 | No | Deshabilitado por defecto | Sí | Sí | Sí | No | Sí | Sí | Sí | No afectado | mitigado | mitigado | Solo como respaldo | No afectado | mitigado | Sí | |||

| 39–43 | No | No | Sí | Sí | Sí | No | Sí | Sí | Sí | No afectado | mitigado | No afectado | Solo como respaldo | No afectado | mitigado | Sí | |||

| 44–48VSG 45 | No | No | Sí | Sí | Sí | No | Sí | Sí | Sí | No afectado | mitigado | No afectado | Deshabilitado por defecto | No afectado | mitigado | Sí | |||

| 49–59VSG 52 | No | No | Sí | Sí | Sí | Deshabilitado por defecto(versión borrador) | Sí | Sí | Sí | No afectado | mitigado | No afectado | Deshabilitado por defecto | No afectado | mitigado | Sí | |||

| 60–62VSG 60 | No | No | Sí | Sí | Sí | Sí(versión borrador) | Sí | Sí | Sí | No afectado | mitigado | No afectado | Deshabilitado por defecto | No afectado | mitigado | Sí | |||

| 63–77VSG 68 | No | No | Sí | Sí | Sí | Sí | Sí | Sí | Sí | No afectado | mitigado | No afectado | Deshabilitado por defecto | No afectado | mitigado | Sí | |||

| 78–100VSG 78VSG 91,0–91,9 | No | No | Deshabilitado por defecto | Deshabilitado por defecto | Sí | Sí | Sí | Sí | Sí | No afectado | mitigado | No afectado | Deshabilitado por defecto | No afectado | mitigado | Sí | |||

| ESR 91.10 | 101 | ||||||||||||||||||

| Navegador | Versión | Plataformas | SSL 2.0 (inseguro) | SSL 3.0 (inseguro) | TLS 1.0 (obsoleto) | TLS 1.1 (obsoleto) | TLS 1.2 | TLS 1.3 | certificado VE | Certificado SHA-2 | certificado ECDSA | BESTIA | DELITO | CANICHE (SSLv3) | RC4 | FENÓMENO | Atolladero | Selección de protocolo por usuario | |

| Microsoft Internet Explorer(1–10) | 1.x | Windows 3.1, 95, NT,Mac OS 7, 8 | Sin soporte SSL/TLS | ||||||||||||||||

| 2 | Sí | No | No | No | No | No | No | No | No | Sin compatibilidad con SSL 3.0 o TLS | Vulnerable | Vulnerable | Vulnerable | N / A | |||||

| 3 | Sí | Sí | No | No | No | No | No | No | No | Vulnerable | No afectado | Vulnerable | Vulnerable | Vulnerable | Vulnerable | Desconocido | |||

| 4, 5, 6 | Windows 3.1, 95, 98, NT, 2000Mac OS 7.1, 8, X,Solaris, HP-UX | Habilitado por defecto | Habilitado por defecto | Deshabilitado por defecto | No | No | No | No | No | No | Vulnerable | No afectado | Vulnerable | Vulnerable | Vulnerable | Vulnerable | Sí | ||

| 6 | Windows XP | Habilitado por defecto | Habilitado por defecto | Deshabilitado por defecto | No | No | No | No | Sí(desde SP3) | No | mitigado | No afectado | Vulnerable | Vulnerable | Vulnerable | Vulnerable | Sí | ||

| 7, 8 | Deshabilitado por defecto | Habilitado por defecto | Sí | No | No | No | Sí | Sí(desde SP3) | No | mitigado | No afectado | Vulnerable | Vulnerable | Vulnerable | Vulnerable | Sí | |||

| 6 | servidor 2003 | Habilitado por defecto | Habilitado por defecto | Deshabilitado por defecto | No | No | No | No | Sí(KB938397+KB968730) | No | mitigado | No afectado | Vulnerable | Vulnerable | mitigado | mitigado | Sí | ||

| 7, 8 | Deshabilitado por defecto | Habilitado por defecto | Sí | No | No | No | Sí | Sí(KB938397+KB968730) | No | mitigado | No afectado | Vulnerable | Vulnerable | mitigado | mitigado | Sí | |||

| 7, 8, 9 | Windows Vista | Deshabilitado por defecto | Habilitado por defecto | Sí | No | No | No | Sí | Sí | Sí | mitigado | No afectado | Vulnerable | Vulnerable | mitigado | mitigado | Sí | ||

| 7, 8, 9 | servidor 2008 | Deshabilitado por defecto | Habilitado por defecto | Sí | Deshabilitado por defecto(KB4019276) | Deshabilitado por defecto(KB4019276) | No | Sí | Sí | Sí | mitigado | No afectado | Vulnerable | Vulnerable | mitigado | mitigado | Sí | ||

| 8, 9, 10 | Windows 7/8Servidor 2008 R2/2012 | Deshabilitado por defecto | Habilitado por defecto | Sí | Deshabilitado por defecto | Deshabilitado por defecto | No | Sí | Sí | Sí | mitigado | No afectado | Vulnerable | Prioridad más baja | mitigado | mitigado | Sí | ||

| explorador de Internet 11 | 11 | Servidor Windows 72008 R2 | Deshabilitado por defecto | Deshabilitado por defecto | Sí | Sí | Sí | No | Sí | Sí | Sí | mitigado | No afectado | mitigado | Deshabilitado por defecto | mitigado | mitigado | Sí | |

| 11 | Windows 8.1 | Deshabilitado por defecto | Deshabilitado por defecto | Sí | Sí | Sí | No | Sí | Sí | Sí | mitigado | No afectado | mitigado | Deshabilitado por defecto | mitigado | mitigado | Sí | ||

| Servidor 2012Servidor 2012 R2 | |||||||||||||||||||

| Navegador | Versión | Plataformas | SSL 2.0 (inseguro) | SSL 3.0 (inseguro) | TLS 1.0 (obsoleto) | TLS 1.1 (obsoleto) | TLS 1.2 | TLS 1.3 | certificado VE | Certificado SHA-2 | certificado ECDSA | BESTIA | DELITO | CANICHE (SSLv3) | RC4 | FENÓMENO | Atolladero | Selección de protocolo por usuario | |

| Microsoft Edge(12–18)(basado en EdgeHTML)Solo clienteInternet Explorer 11 | 11 | 12–13 | Windows 101507–1511 | Deshabilitado por defecto | Deshabilitado por defecto | Sí | Sí | Sí | No | Sí | Sí | Sí | mitigado | No afectado | mitigado | Deshabilitado por defecto | mitigado | mitigado | Sí |

| 11 | 14–18(solo cliente) | Windows 101607–2004Servidor de Windows (SAC)1709–2004 | No | Deshabilitado por defecto | Sí | Sí | Sí | No | Sí | Sí | Sí | mitigado | No afectado | mitigado | Deshabilitado por defecto | mitigado | mitigado | Sí | |

| explorador de Internet 11 | 11 | Windows 1020H2Servidor de Windows (SAC) 20H2 | No | Deshabilitado por defecto | Sí | Sí | Sí | No | Sí | Sí | Sí | mitigado | No afectado | mitigado | Deshabilitado por defecto | mitigado | mitigado | Sí | |

| 11 | Windows 1021H1 | No | Deshabilitado por defecto | Sí | Sí | Sí | No | Sí | Sí | Sí | mitigado | No afectado | mitigado | Deshabilitado por defecto | mitigado | mitigado | Sí | ||

| 11 | Ventanas 1021H2 | No | Deshabilitado por defecto | Sí | Sí | Sí | No | Sí | Sí | Sí | mitigado | No afectado | mitigado | Deshabilitado por defecto | mitigado | mitigado | Sí | ||

| 11 | Ventanas 1121H2 | No | Deshabilitado por defecto | Sí | Sí | Sí | Sí | Sí | Sí | Sí | mitigado | No afectado | mitigado | Deshabilitado por defecto | mitigado | mitigado | Sí | ||

| 11 | Ventanas 1122H2 | No | Deshabilitado por defecto | Sí | Sí | Sí | Sí | Sí | Sí | Sí | mitigado | No afectado | mitigado | Deshabilitado por defecto | mitigado | mitigado | Sí | ||

| Versiones de Internet Explorer 11LTSC | 11 | Windows 10LTSB 2015 (1507) | Deshabilitado por defecto | Deshabilitado por defecto | Sí | Sí | Sí | No | Sí | Sí | Sí | mitigado | No afectado | mitigado | Deshabilitado por defecto | mitigado | mitigado | Sí | |

| 11 | Windows 10LTSB 2016 (1607) | No | Deshabilitado por defecto | Sí | Sí | Sí | No | Sí | Sí | Sí | mitigado | No afectado | mitigado | Deshabilitado por defecto | mitigado | mitigado | Sí | ||

| 11 | Windows Server 2016(LTSB/1607) | No | Deshabilitado por defecto | Sí | Sí | Sí | No | Sí | Sí | Sí | mitigado | No afectado | mitigado | Deshabilitado por defecto | mitigado | mitigado | Sí | ||

| 11 | Windows 10LTSC 2019 (1809)Servidor de Windows 2019(LTSC/1809) | No | Deshabilitado por defecto | Sí | Sí | Sí | No | Sí | Sí | Sí | mitigado | No afectado | mitigado | Deshabilitado por defecto | mitigado | mitigado | Sí | ||

| 11 | Windows 10LTSC 2021 (21H2) | No | Deshabilitado por defecto | Sí | Sí | Sí | No | Sí | Sí | Sí | mitigado | No afectado | mitigado | Deshabilitado por defecto | mitigado | mitigado | Sí | ||

| 11 | Windows Server 2022(LTSC) | No | Deshabilitado por defecto | Sí | Sí | Sí | Sí | Sí | Sí | Sí | mitigado | No afectado | mitigado | Deshabilitado por defecto | mitigado | mitigado | Sí | ||

| Navegador | Versión | Plataformas | SSL 2.0 (inseguro) | SSL 3.0 (inseguro) | TLS 1.0 (obsoleto) | TLS 1.1 (obsoleto) | TLS 1.2 | TLS 1.3 | certificado VE | Certificado SHA-2 | certificado ECDSA | BESTIA | DELITO | CANICHE (SSLv3) | RC4 | FENÓMENO | Atolladero | Selección de protocolo por usuario | |

| Microsoft Internet Explorer móvil | 7, 9 | Windows Phone 7, 7.5, 7.8 | Deshabilitado por defecto | Habilitado por defecto | Sí | No | No | No | No | Sí | Sí | Desconocido | No afectado | Vulnerable | Vulnerable | Vulnerable | Vulnerable | Solo con herramientas de terceros | |

| 10 | Teléfono con Windows 8 | Deshabilitado por defecto | Habilitado por defecto | Sí | Deshabilitado por defecto | Deshabilitado por defecto | No | No | Sí | Sí | mitigado | No afectado | Vulnerable | Vulnerable | Vulnerable | Vulnerable | Solo con herramientas de terceros | ||

| 11 | Windows Phone 8.1 | Deshabilitado por defecto | Habilitado por defecto | Sí | Sí | Sí | No | No | Sí | Sí | mitigado | No afectado | Vulnerable | Solo como respaldo | Vulnerable | Vulnerable | Solo con herramientas de terceros | ||

| Microsoft Edge(13–15)(basado en EdgeHTML) | 13 | Windows 10 Móvil1511 | Deshabilitado por defecto | Deshabilitado por defecto | Sí | Sí | Sí | No | Sí | Sí | Sí | mitigado | No afectado | mitigado | Deshabilitado por defecto | mitigado | mitigado | No | |

| 14, 15 | Windows 10 Mobile1607–1709 | No | Deshabilitado por defecto | Sí | Sí | Sí | No | Sí | Sí | Sí | mitigado | No afectado | mitigado | Deshabilitado por defecto | mitigado | mitigado | No | ||

| Navegador | Versión | Plataformas | SSL 2.0 (inseguro) | SSL 3.0 (inseguro) | TLS 1.0 (obsoleto) | TLS 1.1 (obsoleto) | TLS 1.2 | TLS 1.3 | certificado VE | Certificado SHA-2 | certificado ECDSA | BESTIA | DELITO | CANICHE (SSLv3) | RC4 | FENÓMENO | Atolladero | Selección de protocolo por usuario | |

| safari de manzana | 1 | Mac OS X 10.2, 10.3 | No | Sí | Sí | No | No | No | No | No | No | Vulnerable | No afectado | Vulnerable | Vulnerable | Vulnerable | Vulnerable | No | |

| 2–5 | Mac OS X 10.4, 10.5, Win XP | No | Sí | Sí | No | No | No | desde v3.2 | No | No | Vulnerable | No afectado | Vulnerable | Vulnerable | Vulnerable | Vulnerable | No | ||

| 3–5 | Vista, ganar 7 | No | Sí | Sí | No | No | No | desde v3.2 | No | Sí | Vulnerable | No afectado | Vulnerable | Vulnerable | Vulnerable | Vulnerable | No | ||

| 4–6 | Mac OS X 10.6, 10.7 | No | Sí | Sí | No | No | No | Sí | Sí | Sí | Vulnerable | No afectado | Vulnerable | Vulnerable | Vulnerable | Vulnerable | No | ||

| 6 | OS X 10.8 | No | Sí | Sí | No | No | No | Sí | Sí | Sí | mitigado | No afectado | mitigado | Vulnerable | mitigado | Vulnerable | No | ||

| 7, 9 | OS X 10.9 | No | Sí | Sí | Sí | Sí | No | Sí | Sí | Sí | mitigado | No afectado | mitigado | Vulnerable | mitigado | Vulnerable | No | ||

| 8–10 | OS X 10.10 | No | Sí | Sí | Sí | Sí | No | Sí | Sí | Sí | mitigado | No afectado | mitigado | Prioridad más baja | mitigado | mitigado | No | ||

| 9–11 | OS X 10.11 | No | No | Sí | Sí | Sí | No | Sí | Sí | Sí | mitigado | No afectado | No afectado | Prioridad más baja | mitigado | mitigado | No | ||

| 10–13 | mac OS 10.12, 10.13 | No | No | Sí | Sí | Sí | No | Sí | Sí | Sí | mitigado | No afectado | No afectado | Deshabilitado por defecto | mitigado | mitigado | No | ||

| 12–14 | mac OS 10.14 | No | No | Sí | Sí | Sí | Sí (desde macOS 10.14.4) | Sí | Sí | Sí | mitigado | No afectado | No afectado | Deshabilitado por defecto | mitigado | mitigado | No | ||

| 13, 14 | 15 | mac OS 10.15 | No | No | Sí | Sí | Sí | Sí | Sí | Sí | Sí | mitigado | No afectado | No afectado | Deshabilitado por defecto | mitigado | mitigado | No | |

| 14 | 15 | mac OS 11 | No | No | Sí | Sí | Sí | Sí | Sí | Sí | Sí | mitigado | No afectado | No afectado | Deshabilitado por defecto | mitigado | mitigado | No | |

| 15 | mac OS 12 | No | No | Sí | Sí | Sí | Sí | Sí | Sí | Sí | mitigado | No afectado | No afectado | Deshabilitado por defecto | mitigado | mitigado | No | ||

| Navegador | Versión | Plataformas | SSL 2.0 (inseguro) | SSL 3.0 (inseguro) | TLS 1.0 (obsoleto) | TLS 1.1 (obsoleto) | TLS 1.2 | TLS 1.3 | certificado VE | Certificado SHA-2 | certificado ECDSA | BESTIA | DELITO | CANICHE (SSLv3) | RC4 | FENÓMENO | Atolladero | Selección de protocolo por usuario | |

| Apple Safari(móvil) | 3 | Sistema operativo iPhone 1, 2 | No | Sí | Sí | No | No | No | No | No | No | Vulnerable | No afectado | Vulnerable | Vulnerable | Vulnerable | Vulnerable | No | |

| 4, 5 | iPhone OS 3, iOS 4 | No | Sí | Sí | No | No | No | Sí | Sí | desde iOS 4 | Vulnerable | No afectado | Vulnerable | Vulnerable | Vulnerable | Vulnerable | No | ||

| 5, 6 | iOS 5, 6 | No | Sí | Sí | Sí | Sí | No | Sí | Sí | Sí | Vulnerable | No afectado | Vulnerable | Vulnerable | Vulnerable | Vulnerable | No | ||

| 7 | ios 7 | No | Sí | Sí | Sí | Sí | No | Sí | Sí | Sí | mitigado | No afectado | Vulnerable | Vulnerable | Vulnerable | Vulnerable | No | ||

| 8 | iOS 8 | No | Sí | Sí | Sí | Sí | No | Sí | Sí | Sí | mitigado | No afectado | mitigado | Prioridad más baja | mitigado | mitigado | No | ||

| 9 | iOS 9 | No | No | Sí | Sí | Sí | No | Sí | Sí | Sí | mitigado | No afectado | No afectado | Prioridad más baja | mitigado | mitigado | No | ||

| 10, 11 | iOS 10, 11 | No | No | Sí | Sí | Sí | No | Sí | Sí | Sí | mitigado | No afectado | No afectado | Deshabilitado por defecto | mitigado | mitigado | No | ||

| 12 | iOS 12 | No | No | Sí | Sí | Sí | Sí (desde iOS 12.2) | Sí | Sí | Sí | mitigado | No afectado | No afectado | Deshabilitado por defecto | mitigado | mitigado | No | ||

| 13, 14 | iOS 13, 14 | No | No | Sí | Sí | Sí | Sí | Sí | Sí | Sí | mitigado | No afectado | No afectado | Deshabilitado por defecto | mitigado | mitigado | No | ||

| iPad OS 13, 14 | |||||||||||||||||||

| 15 | iOS 15 | No | No | Sí | Sí | Sí | Sí | Sí | Sí | Sí | mitigado | No afectado | No afectado | Deshabilitado por defecto | mitigado | mitigado | No | ||

| iPad OS 15 | |||||||||||||||||||

| Navegador | Versión | Plataformas | SSL 2.0 (inseguro) | SSL 3.0 (inseguro) | TLS 1.0 (obsoleto) | TLS 1.1 (obsoleto) | TLS 1.2 | TLS 1.3 | VE | SHA-2 | ECDSA | BESTIA | DELITO | CANICHE (SSLv3) | RC4 | FENÓMENO | Atolladero | Selección de protocolo por usuario | |

| Sistema operativo Android de Google | Android 1.0–4.0.4 | No | Habilitado por defecto | Sí | No | No | No | Desconocido | Sí | desde 3.0 | Desconocido | Desconocido | Vulnerable | Vulnerable | Vulnerable | Vulnerable | No | ||

| Android 4.1–4.4.4 | No | Habilitado por defecto | Sí | Deshabilitado por defecto | Deshabilitado por defecto | No | Desconocido | Sí | Sí | Desconocido | Desconocido | Vulnerable | Vulnerable | Vulnerable | Vulnerable | No | |||

| Android 5.0–5.0.2 | No | Habilitado por defecto | Sí | Sí | Sí | No | Desconocido | Sí | Sí | Desconocido | Desconocido | Vulnerable | Vulnerable | Vulnerable | Vulnerable | No | |||

| Android 5.1–5.1.1 | No | Deshabilitado por defecto | Sí | Sí | Sí | No | Desconocido | Sí | Sí | Desconocido | Desconocido | No afectado | Solo como respaldo | mitigado | mitigado | No | |||

| Android 6.0–7.1.2 | No | Deshabilitado por defecto | Sí | Sí | Sí | No | Desconocido | Sí | Sí | Desconocido | Desconocido | No afectado | Deshabilitado por defecto | mitigado | mitigado | No | |||

| Android 8.0–9 | No | No | Sí | Sí | Sí | No | Desconocido | Sí | Sí | Desconocido | Desconocido | No afectado | Deshabilitado por defecto | mitigado | mitigado | No | |||

| androide 10 | No | No | Sí | Sí | Sí | Sí | Desconocido | Sí | Sí | Desconocido | Desconocido | No afectado | Deshabilitado por defecto | mitigado | mitigado | No | |||

| androide 11 | No | No | Sí | Sí | Sí | Sí | Desconocido | Sí | Sí | Desconocido | Desconocido | No afectado | Deshabilitado por defecto | mitigado | mitigado | No | |||

| Androide 12 / 12L | No | No | Desconocido | Desconocido | Sí | Sí | Desconocido | Sí | Sí | Desconocido | Desconocido | No afectado | Deshabilitado por defecto | mitigado | mitigado | No | |||

| androide 13 | No | No | Desconocido | Desconocido | Sí | Sí | Desconocido | Sí | Sí | Desconocido | Desconocido | No afectado | Deshabilitado por defecto | mitigado | mitigado | No | |||

| Navegador | Versión | Plataformas | SSL 2.0 (inseguro) | SSL 3.0 (inseguro) | TLS 1.0 (obsoleto) | TLS 1.1 (obsoleto) | TLS 1.2 | TLS 1.3 | certificado VE | Certificado SHA-2 | certificado ECDSA | BESTIA | DELITO | CANICHE (SSLv3) | RC4 | FENÓMENO | Atolladero | Selección de protocolo por usuario |

| Color o Nota | Significado | |

|---|---|---|

| versión del navegador | Plataforma | |

| versión del navegador | Sistema operativo | Lanzamiento futuro; en desarrollo |

| versión del navegador | Sistema operativo | Última versión actual |

| versión del navegador | Sistema operativo | Lanzamiento anterior; todavía soportado |

| versión del navegador | Sistema operativo | Lanzamiento anterior; el soporte a largo plazo sigue activo, pero terminará en menos de 12 meses |

| versión del navegador | Sistema operativo | Lanzamiento anterior; ya no es compatible |

| n / A | Sistema operativo | Mixto / No especificado |

| Sistema operativo (Versión+) | Versión mínima requerida del sistema operativo (para versiones compatibles del navegador) | |

| Ya no es compatible con este sistema operativo |

notas

- ^ ¿El navegador tiene mitigaciones o no es vulnerable a los ataques conocidos? Tenga en cuenta que la seguridad real depende de otros factores, como el cifrado negociado, la fuerza del cifrado, etc. (ver § Tabla de cifrado).

- ^ Si un usuario o administrador puede elegir los protocolos que se utilizarán o no. En caso afirmativo, se pueden evitar varios ataques como BEAST (vulnerable en SSL 3.0 y TLS 1.0) o POODLE (vulnerable en SSL 3.0).

- ^Saltar a: Si EV SSL y DV SSL (SSL normal) se pueden distinguir mediante indicadores (icono de candado verde, barra de direcciones verde, etc.) o no.

- ^Saltar a: por ejemplo, división de registros 1/n-1.

- ^Saltar a: por ejemplo, deshabilitar la compresión de encabezado en HTTPS/SPDY.

- ^Saltar a:

- Mitigaciones completas; deshabilitando SSL 3.0 en sí mismo, "división de registros anti-POODLE". La "división de registros Anti-POODLE" solo es efectiva con la implementación del lado del cliente y es válida de acuerdo con la especificación SSL 3.0; sin embargo, también puede causar problemas de compatibilidad debido a problemas en las implementaciones del lado del servidor.

- mitigaciones parciales; deshabilitar el respaldo a SSL 3.0, TLS_FALLBACK_SCSV, deshabilitar conjuntos de cifrado con el modo de operación CBC. Si el servidor también es compatible con TLS_FALLBACK_SCSV, el ataque POODLE fallará contra esta combinación de servidor y navegador, pero las conexiones en las que el servidor no es compatible con TLS_FALLBACK_SCSV y admite SSL 3.0 seguirán siendo vulnerables. Si se deshabilitan los conjuntos de cifrado con el modo de operación CBC en SSL 3.0, solo están disponibles los conjuntos de cifrado con RC4, los ataques RC4 se vuelven más fáciles.

- Al deshabilitar SSL 3.0 manualmente, el ataque POODLE fallará.

- ^Saltar a:

- Mitigación completa; deshabilitar suites de cifrado con RC4.

- Mitigaciones parciales para mantener la compatibilidad con los sistemas antiguos; establecer la prioridad de RC4 a menor.

- ^ Google Chrome (y Chromium) admite TLS 1.0 y TLS 1.1 desde la versión 22 (se agregó y luego se eliminó de la versión 21). Se agregó compatibilidad con TLS 1.2 y luego se eliminó de Chrome 29.

- ^ Utiliza la implementación de TLS proporcionada por BoringSSL para Android, OS X y Windows o por NSS para Linux. Google está cambiando la biblioteca TLS utilizada en Chrome a BoringSSL de NSS por completo.

- ^Saltar a: configure la habilitación/deshabilitación de cada protocolo a través de la configuración/opción (el nombre del menú depende de los navegadores)

- ^Saltar a: configure la versión máxima y mínima de los protocolos de habilitación con la opción de línea de comandos

- ^ TLS_FALLBACK_SCSV está implementado. El respaldo a SSL 3.0 está deshabilitado desde la versión 39.

- ^ Además de TLS_FALLBACK_SCSV y deshabilitar un respaldo a SSL 3.0, SSL 3.0 en sí mismo está deshabilitado de forma predeterminada.

- ^Saltar a: configure la versión mínima de los protocolos de habilitación a través de chrome://flags (la versión máxima se puede configurar con la opción de línea de comandos)

- ^Saltar a: Solo cuando no haya disponibles conjuntos de cifrado que no sean RC4, se utilizarán conjuntos de cifrado con RC4 como respaldo.

- ^Saltar a: Todos los conjuntos de cifrado RC4 están deshabilitados de forma predeterminada.

- ^ Utiliza la implementación de TLS proporcionada por NSS. A partir de Firefox 22, Firefox solo es compatible con TLS 1.0 a pesar de que el NSS incluido es compatible con TLS 1.1. Desde Firefox 23, TLS 1.1 se puede habilitar, pero no se habilitó de forma predeterminada debido a problemas. Firefox 24 tiene la compatibilidad con TLS 1.2 desactivada de forma predeterminada. TLS 1.1 y TLS 1.2 se habilitaron de forma predeterminada en la versión Firefox 27.

- ^Saltar a: configure la versión máxima y mínima de los protocolos de habilitación a través de about:config

- ^ SSL 3.0 en sí mismo está deshabilitado de forma predeterminada. Además, el respaldo a SSL 3.0 está deshabilitado desde la versión 34 y TLS_FALLBACK_SCSV está implementado desde la 35.0 y ESR 31.3.

- ^Saltar a: IE utiliza la implementación TLS del sistema operativo Microsoft Windows proporcionado por el proveedor de soporte de seguridad SChannel. TLS 1.1 y 1.2 están deshabilitados de forma predeterminada hasta IE11.

- ^Saltar a: Windows NT 3.1 admite IE 1–2, Windows NT 3.5 admite IE 1–3, Windows NT 3.51 y Windows NT 4.0 admite IE 1–6

- ^Saltar a: Windows XP, así como Server 2003 y versiones anteriores, solo admiten cifrados débiles como 3DES y RC4 listos para usar. Los cifrados débiles de esta versión de SChannel no solo se usan para IE, sino también para otros productos de Microsoft que se ejecutan en este sistema operativo, como Office o Windows Update. Solo Windows Server 2003 puede obtener una actualización manual para admitir cifrados AES por KB948963

- ^Saltar a: MS13-095 o MS14-049 para Windows Server 2003, Windows XP x64 y Windows XP SP3 (32 bits)

- ^ RC4 se puede deshabilitar, excepto como respaldo (solo cuando no hay conjuntos de cifrado con otros que RC4 disponibles, los conjuntos de cifrado con RC4 se utilizarán como respaldo).

- ^Saltar a: El respaldo a SSL 3.0 son sitios bloqueados de forma predeterminada en Internet Explorer 11 para el modo protegido. SSL 3.0 está deshabilitado de forma predeterminada en Internet Explorer 11 desde abril de 2015.

- ^Saltar a: Podría deshabilitarse a través de la edición del registro, pero necesita herramientas de terceros para hacerlo.

- ^ Edge (anteriormente conocido como Project Spartan) se basa en una bifurcación del motor de renderizado de Internet Explorer 11.

- ^ Safari usa la implementación del sistema operativo en Mac OS X, Windows (XP, Vista, 7) con una versión desconocida, Safari 5 es la última versión disponible para Windows. OS X 10.8 tiene soporte de SecureTransport para TLS 1.1 y 1.2 El informe Qualys SSL simula Safari 5.1.9 conectándose con TLS 1.0 no 1.1 o 1.2

- ^ En septiembre de 2013, Apple implementó la mitigación BEAST en OS X 10.8 (Mountain Lion), pero no se activó de forma predeterminada, lo que resultó en que Safari aún fuera teóricamente vulnerable al ataque BEAST en esa plataforma. La mitigación BEAST se ha habilitado de forma predeterminada desde OS X 10.8.5 actualizado en febrero de 2014.

- ^Saltar a: Debido a que Apple eliminó la compatibilidad con todos los protocolos CBC en SSL 3.0 para mitigar POODLE, esto deja solo RC4, que también está completamente dañado por los ataques RC4 en SSL 3.0.

- ^ Mobile Safari y el software de terceros que utilizan la biblioteca UIWebView del sistema utilizan la implementación del sistema operativo iOS, que admite TLS 1.2 a partir de iOS 5.0.

Bibliotecas

La mayoría de las bibliotecas de programación SSL y TLS son software gratuito y de código abierto.

- BoringSSL, una bifurcación de OpenSSL para Chrome/Chromium y Android, así como otras aplicaciones de Google.

- Botan, una biblioteca criptográfica con licencia BSD escrita en C++.

- BSAFE Micro Edition Suite: una implementación multiplataforma de TLS escrita en C utilizando un módulo criptográfico validado por FIPS

- BSAFE SSL-J: una biblioteca TLS que proporciona una API propietaria y una API JSSE, utilizando un módulo criptográfico validado por FIPS

- cryptlib: una biblioteca de criptografía portátil de código abierto (incluye implementación de TLS/SSL)

- Los programadores de Delphi pueden usar una biblioteca llamada Indy que utiliza OpenSSL o, alternativamente, ICS que ahora admite TLS 1.3.

- GnuTLS: una implementación gratuita (con licencia LGPL)

- Java Secure Socket Extension (JSSE): la API de Java y la implementación del proveedor (denominada SunJSSE)

- LibreSSL: una bifurcación de OpenSSL por proyecto OpenBSD.

- MatrixSSL: una implementación con licencia dual

- mbed TLS (anteriormente PolarSSL): una pequeña implementación de biblioteca SSL para dispositivos integrados que está diseñada para facilitar su uso

- Servicios de seguridad de red: biblioteca de código abierto validada por FIPS 140

- OpenSSL: una implementación gratuita (licencia BSD con algunas extensiones)

- SChannel: una implementación de SSL y TLS Microsoft Windows como parte de su paquete.

- Transporte seguro: una implementación de SSL y TLS utilizada en OS X e iOS como parte de sus paquetes.

- wolfSSL (anteriormente CyaSSL): Biblioteca SSL/TLS integrada con un fuerte enfoque en la velocidad y el tamaño.

| Implementación | SSL 2.0 (inseguro) | SSL 3.0 (inseguro) | TLS 1.0 | TLS 1.1 | TLS 1.2 | TLS 1.3 |

|---|---|---|---|---|---|---|

| botan | No | No | Sí | Sí | Sí | |

| Suite BSAFE Micro Edición | No | Deshabilitado por defecto | Sí | Sí | Sí | En desarrollo |

| BSAFE SSL-J | No | Deshabilitado por defecto | Sí | Sí | Sí | Sí |

| criptolib | No | Deshabilitado por defecto en tiempo de compilación | Sí | Sí | Sí | |

| GnuTLS | No | Deshabilitado por defecto | Sí | Sí | Sí | Sí |

| JSSE | No | Deshabilitado por defecto | Deshabilitado por defecto | Deshabilitado por defecto | Sí | Sí |

| LibreSSL | No | No | Sí | Sí | Sí | A partir de la versión 3.2.2 |

| MatrizSSL | No | Deshabilitado por defecto en tiempo de compilación | Sí | Sí | Sí | sí(borrador) |

| mbed TLS (anteriormente PolarSSL) | No | Deshabilitado por defecto | Sí | Sí | Sí | |

| Servicios de seguridad de red | No | Deshabilitado por defecto | Sí | Sí | Sí | Sí |

| OpenSSL | No | Habilitado por defecto | Sí | Sí | Sí | Sí |

| Canal XP / 2003 | Deshabilitado por defecto por MSIE 7 | Habilitado por defecto | Habilitado por defecto por MSIE 7 | No | No | No |

| SChannel Vista | Deshabilitado por defecto | Habilitado por defecto | Sí | No | No | No |

| Canal 2008 | Deshabilitado por defecto | Habilitado por defecto | Sí | Deshabilitado por defecto (KB4019276) | Deshabilitado por defecto (KB4019276) | No |

| Canal 7 / 2008 R2 | Deshabilitado por defecto | Deshabilitado por defecto en MSIE 11 | Sí | Habilitado por defecto por MSIE 11 | Habilitado por defecto por MSIE 11 | No |

| Canal 8 / 2012 | Deshabilitado por defecto | Habilitado por defecto | Sí | Deshabilitado por defecto | Deshabilitado por defecto | No |

| Canal 8.1 / 2012 R2, 10 v1507 y v1511 | Deshabilitado por defecto | Deshabilitado por defecto en MSIE 11 | Sí | Sí | Sí | No |

| Canal 10 v1607 / 2016 | No | Deshabilitado por defecto | Sí | Sí | Sí | No |

| Canal 10 v1903 | No | Deshabilitado por defecto | Sí | Sí | Sí | No |

| Canal 10 v21H1 | No | Deshabilitado por defecto | Sí | Sí | Sí | No |

| Canal 11 / 2022 | No | Deshabilitado por defecto | Sí | Sí | Sí | Sí |

| Transporte seguro OS X 10.2–10.8 / iOS 1–4 | Sí | Sí | Sí | No | No | |

| Transporte seguro OS X 10.9–10.10 / iOS 5–8 | No | Sí | Sí | Sí | Sí | |

| Transporte seguro OS X 10.11 / iOS 9 | No | No | Sí | Sí | Sí | |

| Biblioteca Seed7 TLS/SSL | No | Sí | Sí | Sí | Sí | |

| wolfSSL (anteriormente CyaSSL) | No | Deshabilitado por defecto | Sí | Sí | Sí | Sí |

| Implementación | SSL 2.0 (inseguro) | SSL 3.0 (inseguro) | TLS 1.0 | TLS 1.1 | TLS 1.2 | TLS 1.3 |

- ^ SSL 2.0 client hello es compatible por motivos de compatibilidad con versiones anteriores, aunque SSL 2.0 no es compatible.

- ^ La implementación del lado del servidor del protocolo SSL/TLS todavía admite el procesamiento de mensajes de saludo de cliente compatibles con v2 recibidos.

- ^ Transporte seguro: SSL 2.0 se suspendió en OS X 10.8. SSL 3.0 se suspendió en OS X 10.11 e iOS 9. TLS 1.1 y 1.2 están disponibles en iOS 5.0 y posteriores, y OS X 10.9 y posteriores.

Un documento presentado en la conferencia ACM de 2012 sobre seguridad informática y de comunicaciones mostró que pocas aplicaciones usaban algunas de estas bibliotecas SSL correctamente, lo que generaba vulnerabilidades. Según los autores

"La causa raíz de la mayoría de estas vulnerabilidades es el terrible diseño de las API para las bibliotecas SSL subyacentes. En lugar de expresar propiedades de seguridad de alto nivel de los túneles de red, como la confidencialidad y la autenticación, estas API exponen detalles de bajo nivel del protocolo SSL. a los desarrolladores de aplicaciones. Como consecuencia, los desarrolladores a menudo usan las API de SSL de forma incorrecta, malinterpretando y malinterpretando sus múltiples parámetros, opciones, efectos secundarios y valores de retorno".

Otros usos

El Protocolo simple de transferencia de correo (SMTP) también puede protegerse mediante TLS. Estas aplicaciones utilizan certificados de clave pública para verificar la identidad de los puntos finales.

TLS también se puede usar para tunelizar una pila de red completa para crear una VPN, como es el caso de OpenVPN y OpenConnect. Muchos proveedores ya han casado las capacidades de encriptación y autenticación de TLS con autorización. También ha habido un desarrollo sustancial desde fines de la década de 1990 en la creación de tecnología de cliente fuera de los navegadores web, a fin de habilitar el soporte para aplicaciones de cliente/servidor. En comparación con las tecnologías IPsec VPN tradicionales, TLS tiene algunas ventajas inherentes en el firewall y NAT transversal que facilitan la administración para grandes poblaciones de acceso remoto.

TLS también es un método estándar para proteger la señalización de aplicaciones del Protocolo de inicio de sesión (SIP). TLS se puede utilizar para proporcionar autenticación y encriptación de la señalización SIP asociada con VoIP y otras aplicaciones basadas en SIP.

Seguridad

Ataques contra TLS/SSL

Los ataques significativos contra TLS/SSL se enumeran a continuación.

En febrero de 2015, IETF emitió un RFC informativo que resume los diversos ataques conocidos contra TLS/SSL.

Ataque de renegociación

En agosto de 2009 se descubrió una vulnerabilidad del procedimiento de renegociación que puede dar lugar a ataques de inyección de texto sin formato contra SSL 3.0 y todas las versiones actuales de TLS.Por ejemplo, permite que un atacante que pueda secuestrar una conexión https empalme sus propias solicitudes al comienzo de la conversación que el cliente tiene con el servidor web. El atacante en realidad no puede descifrar la comunicación cliente-servidor, por lo que es diferente de un ataque típico de hombre en el medio. Una solución a corto plazo es que los servidores web dejen de permitir la renegociación, lo que normalmente no requerirá otros cambios a menos que se utilice la autenticación del certificado del cliente. Para corregir la vulnerabilidad, se propuso una extensión de indicación de renegociación para TLS. Requerirá que el cliente y el servidor incluyan y verifiquen la información sobre los apretones de manos anteriores en cualquier apretón de manos de renegociación. Esta extensión se ha convertido en un estándar propuesto y se le ha asignado el númeroRFC 5746. Varias bibliotecas han implementado el RFC.

Ataques de degradación:Ataque FREAK yAtaque de atasco

Un ataque de degradación de protocolo (también llamado ataque de reversión de versión) engaña a un servidor web para que negocie conexiones con versiones anteriores de TLS (como SSLv2) que hace tiempo que se abandonaron por inseguras.

Las modificaciones anteriores a los protocolos originales, como False Start (adoptado y habilitado por Google Chrome) o Snap Start, supuestamente introdujeron ataques limitados de degradación del protocolo TLS o permitieron modificaciones a la lista de conjuntos de cifrado enviada por el cliente al servidor. Al hacerlo, un atacante podría influir en la selección del conjunto de cifrado en un intento de degradar el conjunto de cifrado negociado para usar un algoritmo de cifrado simétrico más débil o un intercambio de claves más débil. Un documento presentado en una conferencia de ACM sobre seguridad informática y de comunicaciones en 2012 demostró que la extensión False Start estaba en riesgo: en ciertas circunstancias, podría permitir que un atacante recupere las claves de cifrado sin conexión y acceda a los datos cifrados.

Los ataques de degradación del cifrado pueden obligar a los servidores y clientes a negociar una conexión utilizando claves criptográficamente débiles. En 2014, se descubrió un ataque de intermediario llamado FREAK que afectaba a la pila OpenSSL, al navegador web predeterminado de Android y a algunos navegadores Safari. El ataque implicó engañar a los servidores para que negociaran una conexión TLS utilizando claves de cifrado de 512 bits criptográficamente débiles.

Logjam es un exploit de seguridad descubierto en mayo de 2015 que aprovecha la opción de utilizar grupos Diffie-Hellman de 512 bits de "grado de exportación" heredados que datan de la década de 1990. Obliga a los servidores susceptibles a cambiar a grupos Diffie-Hellman de 512 bits criptográficamente débiles. Luego, un atacante puede deducir las claves que el cliente y el servidor determinan utilizando el intercambio de claves Diffie-Hellman.

Ataques entre protocolos: DROWN