Máquina de enigmas

La máquina Enigma es un dispositivo de cifrado desarrollado y utilizado entre principios y mediados del siglo XX para proteger las comunicaciones comerciales, diplomáticas y militares. Fue empleado ampliamente por la Alemania nazi durante la Segunda Guerra Mundial, en todas las ramas del ejército alemán. La máquina Enigma se consideró tan segura que se utilizó para cifrar los mensajes más secretos.

El Enigma tiene un mecanismo de rotor electromecánico que codifica las 26 letras del alfabeto. En el uso típico, una persona ingresa texto en el teclado de Enigma y otra persona escribe cuál de las 26 luces sobre el teclado se enciende con cada pulsación de tecla. Si se ingresa texto sin formato, las letras iluminadas son el texto cifrado. Ingresar texto cifrado lo transforma de nuevo en texto sin formato legible. El mecanismo del rotor cambia las conexiones eléctricas entre las teclas y las luces con cada pulsación de tecla.

La seguridad del sistema depende de la configuración de la máquina que, por lo general, se cambiaba a diario, según las listas de claves secretas distribuidas con anticipación, y de otras configuraciones que se cambiaban para cada mensaje. La estación receptora tendría que conocer y utilizar la configuración exacta empleada por la estación transmisora para descifrar correctamente un mensaje.

Si bien la Alemania nazi introdujo una serie de mejoras en Enigma a lo largo de los años, y estas obstaculizaron los esfuerzos de descifrado, no impidieron que Polonia descifrara la máquina ya en diciembre de 1932 y leyera los mensajes antes y durante la guerra. El hecho de que Polonia compartiera sus logros permitió a los aliados occidentales explotar los mensajes cifrados en Enigma como una importante fuente de inteligencia. Muchos comentaristas dicen que el flujo de inteligencia de las comunicaciones Ultra del descifrado de Enigma, Lorenz y otros cifrados acortó sustancialmente la guerra e incluso puede haber alterado su resultado.

Historia

La máquina Enigma fue inventada por el ingeniero alemán Arthur Scherbius al final de la Primera Guerra Mundial. Esto se desconocía hasta 2003 cuando se encontró un artículo de Karl de Leeuw que describía en detalle a Scherbius' cambios. La firma alemana Scherbius & Ritter, cofundada por Scherbius, patentó ideas para una máquina de cifrado en 1918 y comenzó a comercializar el producto terminado bajo la marca Enigma en 1923, inicialmente dirigido a mercados comerciales. Los primeros modelos se utilizaron comercialmente desde principios de la década de 1920 y fueron adoptados por los servicios militares y gubernamentales de varios países, sobre todo la Alemania nazi antes y durante la Segunda Guerra Mundial.

Se produjeron varios modelos Enigma diferentes, pero los modelos militares alemanes, que tenían un panel de conexiones, eran los más complejos. También se utilizaron modelos japoneses e italianos. Con su adopción (en una forma ligeramente modificada) por la Armada alemana en 1926 y poco después por el Ejército y la Fuerza Aérea alemanes, el nombre Enigma se volvió ampliamente conocido en los círculos militares. La planificación militar alemana de antes de la guerra enfatizaba fuerzas y tácticas rápidas y móviles, más tarde conocidas como blitzkrieg, que dependen de la comunicación por radio para el mando y la coordinación. Dado que los adversarios probablemente interceptarían señales de radio, los mensajes debían protegerse con un cifrado seguro. Compacta y fácil de transportar, la máquina Enigma satisfizo esa necesidad.

Romper el enigma

Alrededor de diciembre de 1932, Marian Rejewski, una matemática y criptóloga polaca de la Oficina de Cifrado de Polonia, utilizó la teoría de las permutaciones y las fallas en los procedimientos de cifrado de mensajes militares alemanes para descifrar las claves de mensajes de la máquina Enigma de clavijero. El espía de Francia Hans-Thilo Schmidt obtuvo acceso a materiales de cifrado alemanes que incluían las claves diarias utilizadas en septiembre y octubre de 1932. Esas claves incluían la configuración del tablero de conexiones. Los franceses pasaron el material a los polacos, y Rejewski usó parte de ese material y el tráfico de mensajes en septiembre y octubre para resolver el cableado desconocido del rotor. En consecuencia, los matemáticos polacos pudieron construir sus propias máquinas Enigma, denominadas "dobles Enigma". Rejewski contó con la ayuda de sus compañeros matemáticos y criptólogos Jerzy Różycki y Henryk Zygalski, quienes habían sido reclutados con Rejewski de la Universidad de Poznań, que había sido seleccionada para sus estudiantes. conocimiento del idioma alemán, ya que esa área estaba en manos de Alemania antes de la Primera Guerra Mundial. La Oficina de Cifrado de Polonia desarrolló técnicas para derrotar al tablero de conexiones y encontrar todos los componentes de la clave diaria, lo que permitió a la Oficina de Cifrado leer mensajes Enigma alemanes a partir de enero de 1933.

Con el tiempo, los procedimientos criptográficos alemanes mejoraron y la Oficina de Cifrado desarrolló técnicas y diseñó dispositivos mecánicos para seguir leyendo el tráfico de Enigma. Como parte de ese esfuerzo, los polacos explotaron las peculiaridades de los rotores, compilaron catálogos, construyeron un ciclómetro (inventado por Rejewski) para ayudar a hacer un catálogo con 100.000 entradas, inventaron y produjeron hojas de Zygalski y construyeron la bomba criptológica electromecánica (inventada por Rejewski).) para buscar la configuración del rotor. En 1938 los polacos tenían seis bomba (plural de bomba), pero cuando ese año los alemanes añadieron dos rotores más, diez veces más bomba habría sido necesario para leer el tráfico.

El 26 y 27 de julio de 1939, en Pyry, justo al sur de Varsovia, los polacos iniciaron a los representantes de la inteligencia militar francesa y británica en las técnicas y el equipo de descifrado de Enigma polaco, incluidas las hojas de Zygalski y la bomba criptológica, y prometieron a cada delegación una Enigma reconstruido en Polonia (los dispositivos se entregaron pronto).

En septiembre de 1939, la Misión Militar Británica 4, que incluía a Colin Gubbins y Vera Atkins, fue a Polonia con la intención de evacuar del país a los intrusos Marian Rejewski, Jerzy Różycki y Henryk Zygalski. Los criptólogos, sin embargo, habían sido evacuados por sus propios superiores a Rumania, en ese momento un país aliado de Polonia. En el camino, por razones de seguridad, el personal de la Oficina de Cifrado de Polonia destruyó deliberadamente sus registros y equipos. Desde Rumania viajaron a Francia, donde reanudaron su trabajo criptológico, colaborando por teletipo con los británicos, quienes comenzaron a trabajar en el descifrado de los mensajes Enigma alemanes, utilizando el equipo y las técnicas polacas.

Gordon Welchman, quien se convirtió en jefe de Hut 6 en Bletchley Park, ha escrito: "Hut 6 Ultra nunca habría despegado si no hubiéramos aprendido de los polacos, en el último momento, los detalles tanto de la versión militar alemana de la máquina Enigma comercial como de los procedimientos operativos que estaban en uso." La transferencia polaca de teoría y tecnología en Pyry formó la base crucial para el posterior esfuerzo de descifrado de Enigma británico de la Segunda Guerra Mundial en Bletchley Park, donde trabajó Welchman.

Durante la guerra, los criptólogos británicos descifraron una gran cantidad de mensajes cifrados en Enigma. La inteligencia obtenida de esta fuente, cuyo nombre en código es "Ultra" por los británicos, fue una ayuda sustancial para el esfuerzo de guerra aliado.

Aunque Enigma tenía algunas debilidades criptográficas, en la práctica fueron las fallas de procedimiento alemanas, los errores del operador, la falta de introducción sistemática de cambios en los procedimientos de cifrado y la captura aliada de tablas clave y hardware que, durante la guerra, permitieron que los criptólogos aliados tuvieran éxito.

Desde octubre de 1944, la Abwehr alemana utilizó el Schlüsselgerät 41.

Diseño

Al igual que otras máquinas de rotor, la máquina Enigma es una combinación de subsistemas mecánicos y eléctricos. El subsistema mecánico consta de un teclado; un conjunto de discos giratorios llamados rotores dispuestos de forma adyacente a lo largo de un eje; uno de varios componentes escalonados para girar al menos un rotor con cada pulsación de tecla y una serie de lámparas, una para cada letra. Estas características de diseño son la razón por la que la máquina Enigma se denominó originalmente máquina de cifrado basada en rotor durante su creación intelectual en 1915.

Vía eléctrica

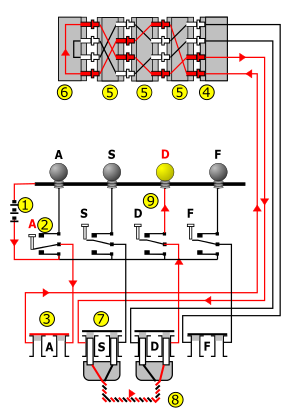

Una vía eléctrica es una ruta para que viaje la corriente. Al manipular este fenómeno, la máquina Enigma pudo codificar mensajes. Las partes mecánicas actúan formando un circuito eléctrico variable. Cuando se presiona una tecla, uno o más rotores giran en el eje. A los lados de los rotores hay una serie de contactos eléctricos que, después de la rotación, se alinean con los contactos de los otros rotores o con el cableado fijo en cualquiera de los extremos del husillo. Cuando los rotores están correctamente alineados, cada tecla del teclado está conectada a una vía eléctrica única a través de la serie de contactos y cableado interno. La corriente, generalmente de una batería, fluye a través de la tecla presionada, hacia el conjunto de circuitos recién configurado y vuelve a salir, encendiendo finalmente una lámpara de pantalla, que muestra la letra de salida. Por ejemplo, al cifrar un mensaje que comienza con ANX..., el operador primero presionaría la tecla A y la luz Z podría encenderse, entonces Z sería la primera letra del texto cifrado. El operador luego presionaría N, y luego X de la misma manera, y así sucesivamente.

La corriente fluye desde la batería (1) a través de un interruptor de teclado bidireccional presionado (2) hasta el clavijero (3). A continuación, pasa a través del enchufe "A" (3) a través de la rueda de entrada (4), a través del cableado de los tres (Wehrmacht Enigma) o cuatro (variantes Kriegsmarine M4 y Abwehr) instalados rotores (5), y entra en el reflector (6). El reflector devuelve la corriente, a través de un camino completamente diferente, a través de los rotores (5) y la rueda de entrada (4), pasando por el enchufe "S" (7) conectado con un cable (8) al enchufe 'D', y otro interruptor bidireccional (9) para encender la lámpara correspondiente.

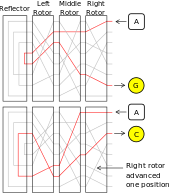

Los cambios repetidos de ruta eléctrica a través de un codificador Enigma implementan un cifrado de sustitución polialfabético que brinda seguridad a Enigma. El diagrama de la derecha muestra cómo cambia la vía eléctrica con cada pulsación de tecla, lo que provoca la rotación de al menos el rotor derecho. La corriente pasa al conjunto de rotores, entra y sale del reflector y vuelve a salir a través de los rotores. Las líneas sombreadas son otras rutas posibles dentro de cada rotor; estos están cableados de un lado de cada rotor al otro. La letra A se cifra de manera diferente con pulsaciones consecutivas de teclas, primero en G y luego en C. Esto se debe a que el rotor derecho avanza (gira una posición) con cada pulsación de tecla, enviando la señal por una ruta completamente diferente. Eventualmente, otros rotores se activan con una pulsación de tecla.

Rotores

Los rotores (alternativamente ruedas o tambores, Walzen en alemán) forman el corazón de una máquina Enigma. Cada rotor es un disco de aproximadamente 10 cm (3,9 pulgadas) de diámetro hecho de ebonita o baquelita con 26 clavijas de contacto eléctrico de latón, accionadas por resorte, dispuestas en un círculo en una cara, con la otra cara alojando 26 contactos eléctricos correspondientes en la forma de placas circulares. Las clavijas y los contactos representan el alfabeto, por lo general, las 26 letras de la A a la Z, como se supondrá para el resto de esta descripción. Cuando los rotores se montan uno al lado del otro en el husillo, los pasadores de un rotor descansan contra los contactos de la placa del rotor vecino, formando una conexión eléctrica. Dentro del cuerpo del rotor, 26 cables conectan cada pin de un lado a un contacto del otro en un patrón complejo. La mayoría de los rotores se identifican con números romanos, y cada copia emitida del rotor I, por ejemplo, está cableada de manera idéntica a todas las demás. Lo mismo es cierto para los rotores especiales delgados beta y gamma utilizados en la variante naval M4.

Por sí mismo, un rotor realiza solo un tipo de cifrado muy simple, un cifrado de sustitución simple. Por ejemplo, el pin correspondiente a la letra E podría conectarse al contacto de la letra T en la cara opuesta, y así sucesivamente. La seguridad de Enigma proviene del uso de varios rotores en serie (generalmente tres o cuatro) y el movimiento de paso regular de los rotores, implementando así un cifrado de sustitución polialfabético.

Cada rotor se puede configurar en una de las 26 posibles posiciones de inicio cuando se coloca en una máquina Enigma. Después de la inserción, un rotor se puede girar a la posición correcta con la mano, usando la ruedecilla acanalada que sobresale de la cubierta interna de Enigma cuando está cerrada. Para que el operador conozca la posición del rotor, cada uno tiene un neumático alfabético (o anillo de letras) adherido al exterior del disco del rotor, con 26 caracteres (generalmente letras); uno de estos es visible a través de la ventana de esa ranura en la cubierta, indicando así la posición de rotación del rotor. En los primeros modelos, el anillo del alfabeto estaba fijado al disco del rotor. Una mejora posterior fue la capacidad de ajustar el anillo del alfabeto en relación con el disco del rotor. La posición del anillo se conocía como Ringstellung ("configuración del anillo"), y esa configuración era parte de la configuración inicial necesaria antes de una sesión de operación. En términos modernos, era parte del vector de inicialización.

Cada rotor contiene una o más muescas que controlan el paso del rotor. En las variantes militares, las muescas se encuentran en el anillo del alfabeto.

Los Enigmas del Ejército y la Fuerza Aérea se utilizaron con varios rotores, inicialmente tres. El 15 de diciembre de 1938, esto cambió a cinco, de los cuales se eligieron tres para una sesión determinada. Los rotores estaban marcados con números romanos para distinguirlos: I, II, III, IV y V, todos con muescas individuales ubicadas en diferentes puntos del anillo alfabético. Esta variación probablemente fue concebida como una medida de seguridad, pero finalmente permitió los ataques del método del reloj polaco y del Banburismus británico.

La versión naval de la Wehrmacht Enigma siempre se había emitido con más rotores que los otros servicios: al principio seis, luego siete y finalmente ocho. Los rotores adicionales estaban marcados como VI, VII y VIII, todos con cableado diferente y tenían dos muescas, lo que resultaba en una rotación más frecuente. La máquina Naval Enigma (M4) de cuatro rotores acomodaba un rotor adicional en el mismo espacio que la versión de tres rotores. Esto se logró reemplazando el reflector original por uno más delgado y agregando un cuarto rotor delgado. Ese cuarto rotor era uno de dos tipos, Beta o Gamma, y nunca se movía, pero podía configurarse manualmente en cualquiera de las 26 posiciones. Uno de los 26 hizo que la máquina funcionara de manera idéntica a la máquina de tres rotores.

Paso

Para evitar simplemente implementar un cifrado de sustitución simple (resoluble), cada pulsación de tecla hacía que uno o más rotores avanzaran una veintiséisava parte de una rotación completa, antes de que se hicieran las conexiones eléctricas. Esto cambió el alfabeto de sustitución utilizado para el cifrado, asegurando que la sustitución criptográfica fuera diferente en cada nueva posición del rotor, produciendo un cifrado de sustitución polialfabético más formidable. El mecanismo de paso varió ligeramente de un modelo a otro. El rotor derecho dio un paso una vez con cada pulsación de tecla y otros rotores dieron un paso con menos frecuencia.

Facturación

Los británicos llamaban rotación al avance de un rotor distinto del izquierdo. Esto se logró mediante un mecanismo de trinquete y trinquete. Cada rotor tenía un trinquete con 26 dientes y cada vez que se presionaba una tecla, el conjunto de trinquetes accionados por resorte se movía hacia adelante al unísono, tratando de acoplarse con un trinquete. El anillo alfabético del rotor a la derecha normalmente evitaba esto. A medida que este anillo giraba con su rotor, una muesca mecanizada en él finalmente se alineaba con el trinquete, lo que le permitía acoplarse con el trinquete y hacer avanzar el rotor hacia su izquierda. El trinquete de la derecha, al no tener rotor y anillo a su derecha, movía su rotor con cada pulsación de tecla. Para un rotor de muesca única en la posición derecha, el rotor central dio un paso por cada 26 pasos del rotor derecho. Del mismo modo para los rotores dos y tres. Para un rotor de dos muescas, el rotor a su izquierda giraría dos veces por cada rotación.

Los primeros cinco rotores que se introdujeron (I-V) contenían una muesca cada uno, mientras que los rotores navales adicionales VI, VII y VIII tenían dos muescas cada uno. La posición de la muesca en cada rotor estaba determinada por el anillo de letras que podía ajustarse en relación con el núcleo que contenía las interconexiones. Los puntos de los anillos en los que provocaron el movimiento de la siguiente rueda fueron los siguientes.

| Rotor | Posición de rotación | BP mnemonic |

|---|---|---|

| I | R | Royal |

| II | F | Banderas |

| III | W | Wave |

| IV | K | Reyes |

| V | A | Arriba |

| VI, VII y VIII | A y N |

El diseño también incluía una característica conocida como doble paso. Esto ocurría cuando cada trinquete se alineaba tanto con el trinquete de su rotor como con el anillo giratorio con muescas del rotor vecino. Si un trinquete se enganchó con un trinquete a través de la alineación con una muesca, a medida que avanzaba empujaba contra el trinquete y la muesca, haciendo avanzar ambos rotores. En una máquina de tres rotores, el paso doble afectó solo al rotor dos. Si, al moverse hacia adelante, el trinquete del rotor tres se activaba, el rotor dos se movería nuevamente en la siguiente pulsación de tecla, lo que daría como resultado dos pasos consecutivos. El rotor dos también empuja el rotor uno hacia adelante después de 26 pasos, pero dado que el rotor uno se mueve hacia adelante con cada pulsación de tecla de todos modos, no hay doble paso. Este doble paso hizo que los rotores se desviaran del movimiento regular al estilo del odómetro.

Con tres ruedas y solo muescas individuales en la primera y segunda ruedas, la máquina tenía un período de 26×25×26 = 16 900 (no 26×26×26, debido al doble paso). Históricamente, los mensajes se limitaban a unos pocos cientos de letras, por lo que no había posibilidad de repetir ninguna posición combinada del rotor durante una sola sesión, negando pistas valiosas a los criptoanalistas.

Para hacer espacio para los cuartos rotores navales, el reflector se hizo mucho más delgado. El cuarto rotor encajaba en el espacio habilitado. No se realizaron otros cambios, lo que facilitó el cambio. Dado que solo había tres trinquetes, el cuarto rotor nunca se movió, pero se podía configurar manualmente en una de las 26 posiciones posibles.

Un dispositivo que se diseñó, pero que no se implementó antes del final de la guerra, fue la Lückenfüllerwalze (rueda para llenar huecos) que implementaba pasos irregulares. Permitió la configuración de campo de muescas en las 26 posiciones. Si el número de muescas fuera un primo relativo de 26 y el número de muescas fuera diferente para cada rueda, el paso sería más impredecible. Al igual que el Umkehrwalze-D, también permitió reconfigurar el cableado interno.

Rueda de entrada

La rueda de entrada actual (Eintrittswalze en alemán), o estator de entrada, conecta el clavijero al conjunto del rotor. Si el clavijero no está presente, la rueda de entrada conecta el teclado y la lámpara al conjunto del rotor. Si bien el cableado exacto utilizado es comparativamente de poca importancia para la seguridad, resultó ser un obstáculo para el progreso de Rejewski durante su estudio del cableado del rotor. El Enigma comercial conecta las teclas en el orden de su secuencia en un teclado QWERTZ: Q→A, W→B, E→C y así sucesivamente. El Enigma militar los conecta en orden alfabético directo: A→A, B→B, C →C, y así sucesivamente. Fueron necesarias conjeturas inspiradas para que Rejewski penetrara la modificación.

Reflector

Con la excepción de los modelos A y B, el último rotor vino antes de un 'reflector' (Alemán: Umkehrwalze, que significa "rotor de inversión"), una característica patentada exclusiva de Enigma entre las diversas máquinas de rotor de la época. El reflector conectó las salidas del último rotor en pares, redirigiendo la corriente a través de los rotores por una ruta diferente. El reflector aseguró que Enigma sería auto recíproco; por lo tanto, con dos máquinas configuradas de forma idéntica, un mensaje podría cifrarse en una y descifrarse en la otra, sin necesidad de un mecanismo voluminoso para cambiar entre los modos de cifrado y descifrado. El reflector permitió un diseño más compacto, pero también le dio a Enigma la propiedad de que ninguna carta se encriptaba a sí misma. Esta fue una falla criptológica severa que posteriormente fue explotada por descifradores de códigos.

En el modelo 'C', el reflector podría insertarse en una de dos posiciones diferentes. En el Modelo 'D', el reflector podía colocarse en 26 posiciones posibles, aunque no se movía durante el cifrado. En la Abwehr Enigma, el reflector avanzaba durante el cifrado de manera similar a las otras ruedas.

En el Enigma del ejército y la fuerza aérea alemanes, el reflector estaba fijo y no giraba; hubo cuatro versiones. La versión original se marcó 'A' y fue reemplazada por Umkehrwalze B el 1 de noviembre de 1937. Una tercera versión, Umkehrwalze C se usó brevemente en 1940, posiblemente por error, y fue resuelto por Hut 6. La cuarta versión, observada por primera vez el 2 de enero de 1944, tenía un reflector recableable, llamado Umkehrwalze D, apodado Uncle Dick por los británicos, que permitía al Operador Enigma para alterar las conexiones como parte de la configuración clave.

Placa de conexiones

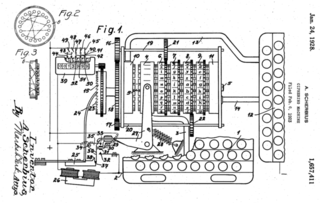

El tablero de conexiones (Steckerbrett en alemán) permitía un cableado variable que el operador podía reconfigurar (visible en el panel frontal de la Figura 1; algunos de los latiguillos se pueden ver en la tapa). Se introdujo en las versiones del ejército alemán en 1928 y pronto fue adoptado por la Reichsmarine (Armada alemana). El clavijero contribuyó con más fuerza criptográfica que un rotor adicional, ya que tenía 150 billones de configuraciones posibles (ver más abajo). Enigma sin un clavijero (conocido como Enigma sin control) podría resolverse de forma relativamente sencilla utilizando métodos manuales; estas técnicas fueron generalmente derrotadas por el tablero de conexiones, lo que llevó a los criptoanalistas aliados a desarrollar máquinas especiales para resolverlo.

Un cable colocado en el clavijero conectaba letras por pares; por ejemplo, E y Q podrían ser un par steckered. El efecto fue intercambiar esas letras antes y después de la unidad codificadora del rotor principal. Por ejemplo, cuando un operador presionaba E, la señal se desviaba a Q antes de ingresar a los rotores. Se pueden usar hasta 13 pares steckered a la vez, aunque normalmente solo se usan 10.

La corriente fluía desde el teclado a través del clavijero y procedía al rotor de entrada o Eintritttswalze. Cada letra en el clavijero tenía dos enchufes. Insertando un enchufe desconectaba el jack superior (del teclado) y el jack inferior (hacia el rotor de entrada) de esa letra. El enchufe en el otro extremo del cable cruzado se insertó en los conectores de otra letra, cambiando así las conexiones de las dos letras.

Accesorios

Otras características hicieron que varias máquinas Enigma fueran más seguras o más convenientes.

Schreibmax

Algunos M4 Enigmas usaban la Schreibmax, una pequeña impresora que podía imprimir las 26 letras en una cinta de papel estrecha. Esto eliminó la necesidad de un segundo operador para leer las lámparas y transcribir las letras. El Schreibmax se colocó encima de la máquina Enigma y se conectó al panel de la lámpara. Para instalar la impresora, se tuvo que quitar la cubierta de la lámpara y las bombillas. Mejoró tanto la comodidad como la seguridad operativa; la impresora podría instalarse de forma remota de modo que el oficial de señales que operaba la máquina ya no tuviera que ver el texto sin formato descifrado.

Fernlesegerät

Otro accesorio fue el panel de luces remotas Fernlesegerät. Para las máquinas equipadas con el panel adicional, la caja de madera de la Enigma era más ancha y podía almacenar el panel adicional. Posteriormente se podía conectar una versión de panel de lámparas, pero eso requería, como con el Schreibmax, que se quitaran el panel de lámparas y las bombillas. El panel remoto hizo posible que una persona leyera el texto sin formato descifrado sin que el operador lo viera.

Eh

En 1944, la Luftwaffe introdujo un interruptor de tablero, llamado Uhr (reloj), una pequeña caja que contenía un interruptor con 40 posiciones. Reemplazó los enchufes estándar. Después de conectar los enchufes, según lo determinado en la hoja de claves diaria, el operador giró el interruptor a una de las 40 posiciones, cada una de las cuales producía una combinación diferente de cableado de enchufe. La mayoría de estas conexiones de enchufe, a diferencia de los enchufes predeterminados, no eran por pares. En una posición del interruptor, el Uhr no intercambió letras, sino que simplemente emuló los 13 cables stecker con enchufes.

Análisis matemático

La transformación de Enigma para cada letra se puede especificar matemáticamente como un producto de permutaciones. Suponiendo un Enigma del Ejército/Fuerza Aérea alemán de tres rotores, denote con P la transformación del tablero de conexiones, U denota el del reflector, y L, M, R indican los de los rotores izquierdo, medio y derecho respectivamente. Entonces el cifrado E se puede expresar como

- E=PRMLUL− − 1M− − 1R− − 1P− − 1.{displaystyle E=PRMLUL^{-1}M^{-1}R^{-1}P^{-1}

Después de cada pulsación de tecla, los rotores giran, cambiando la transformación. Por ejemplo, si el rotor de la derecha R se gira n posiciones, la transformación se convierte en

- *** *** nR*** *** − − n,{displaystyle rho ^{n}Rrho ^{-n}

donde ρ es la permutación cíclica que asigna A a B, B a C, y así sucesivamente. De manera similar, los rotores central e izquierdo se pueden representar como j y k rotaciones de M y L. La transformación de cifrado se puede describir como

- E=P()*** *** nR*** *** − − n)()*** *** jM*** *** − − j)()*** *** kL*** *** − − k)U()*** *** kL− − 1*** *** − − k)()*** *** jM− − 1*** *** − − j)()*** *** nR− − 1*** *** − − n)P− − 1.{displaystyle E=Pleft(rho ^{n}Rrho ^{-n}right)left(rho ^{j}Mrho ^{-j}right)left(rho ^{k}Lrho ^{-k}right)Uleft(rho ^{k}L^{-1}rho ^{-k}right)left(rho) ^{j}M^{-1}rho ^{-j}right)left(rho) ^{n}R^{-1}rho ^{-n}P^{-1}

Combinando tres rotores de un conjunto de cinco, cada una de las 3 configuraciones de rotor con 26 posiciones y el clavijero con diez pares de letras conectadas, el Enigma militar tiene 158 962 555 217 826 360 000 configuraciones diferentes (casi 159 quintillones o alrededor de 67 bits).

Operación

Funcionamiento básico

Un operador alemán de Enigma recibiría un mensaje de texto sin formato para cifrar. Después de configurar su máquina, escribiría el mensaje en el teclado Enigma. Por cada letra presionada, se encendía una lámpara que indicaba una letra diferente según una sustitución pseudoaleatoria determinada por las vías eléctricas dentro de la máquina. La letra indicada por la lámpara se registraría, normalmente por un segundo operador, como la letra del texto cifrado. La acción de presionar una tecla también movía uno o más rotores, de modo que la siguiente tecla presionada usaba una ruta eléctrica diferente y, por lo tanto, ocurriría una sustitución diferente incluso si se ingresaba nuevamente la misma letra del texto sin formato. Para cada pulsación de tecla, hubo rotación de al menos el rotor de la mano derecha y, con menos frecuencia, de los otros dos, lo que resultó en un alfabeto de sustitución diferente para cada letra del mensaje. Este proceso continuó hasta que se completó el mensaje. El texto cifrado grabado por el segundo operador se transmitiría, generalmente por radio en código Morse, a un operador de otra máquina Enigma. Este operador escribiría el texto cifrado y, siempre que todas las configuraciones de la máquina de descifrado fueran idénticas a las de la máquina de cifrado, por cada pulsación de tecla se produciría la sustitución inversa y emergería el mensaje de texto sin formato.

Detalles

En uso, el Enigma requería una lista de configuraciones clave diarias y documentos auxiliares. En la práctica militar alemana, las comunicaciones se dividían en redes separadas, cada una con configuraciones diferentes. Estas redes de comunicación se denominaron llaves en Bletchley Park y se les asignaron nombres en clave, como Red, Chaffinch y Shark. Cada unidad que operaba en una red recibió la misma lista de configuraciones para su Enigma, válida por un período de tiempo. Los procedimientos del Enigma naval alemán eran más elaborados y seguros que los de otros servicios y empleaban libros de códigos auxiliares. Los libros de códigos de la Marina se imprimieron en tinta roja soluble en agua en papel rosa para que pudieran destruirse fácilmente si estuvieran en peligro o si el barco se hundiera.

La configuración de una máquina Enigma (su clave criptográfica en términos modernos; Schlüssel en alemán) especificaba cada aspecto de la máquina ajustable por el operador:

- Rueda de ruedaWalzenlage) – la elección de rotores y el orden en el que están equipados.

- Ajustes de anillo ()Ringstellung) – la posición de cada anillo de alfabeto relativo a su cableado de rotor.

- Conexiones de enchufe (Steckerverbindungen) – los pares de letras en el plugboard que están conectados juntos.

- En versiones muy tardías, el cableado del reflector reconfigurable.

- Posición inicial de los rotores (Grundstellung) – elegido por el operador, debe ser diferente para cada mensaje.

Para que un mensaje se cifrara y descifrara correctamente, tanto el emisor como el receptor tenían que configurar su Enigma de la misma forma; la selección y el orden del rotor, las posiciones de los anillos, las conexiones del clavijero y las posiciones del rotor de arranque deben ser idénticas. Exceptuando las posiciones iniciales, estos ajustes se establecieron de antemano, se distribuyeron en listas clave y se cambiaron diariamente. Por ejemplo, la configuración para el día 18 del mes en la lista de claves Enigma de la Luftwaffe alemana número 649 (ver imagen) fue la siguiente:

- Orden de rueda: IV, II, V

- Ajustes de anillo: 15, 23, 26

- Conexiones de enchufe: EJ OY IV AQ KW FX MT PS LU BD

- Cableado reflector reconfigurable: UI AS DV GL FT OX EZ CH MR KN BQ PW

- Grupos de indicadores: lsa zbw vcj rxn

Enigma fue diseñado para ser seguro incluso si un oponente conocía el cableado del rotor, aunque en la práctica un esfuerzo considerable protegió la configuración del cableado. Si el cableado es secreto, se ha calculado que el número total de configuraciones posibles es de alrededor de 3×10114 (aproximadamente 380 bits); con cableado conocido y otras restricciones operativas, esto se reduce a alrededor de 1023 (76 bits). Debido a la gran cantidad de posibilidades, los usuarios de Enigma confiaban en su seguridad; entonces no era factible que un adversario siquiera comenzara a intentar un ataque de fuerza bruta.

Indicador

La mayor parte de la clave se mantuvo constante durante un período de tiempo determinado, normalmente un día. Se utilizó una posición de rotor inicial diferente para cada mensaje, un concepto similar a un vector de inicialización en la criptografía moderna. La razón es que encriptar muchos mensajes con configuraciones idénticas o casi idénticas (denominado en criptoanálisis como en profundidad), permitiría un ataque utilizando un procedimiento estadístico como el índice de coincidencia de Friedman. La posición inicial de los rotores se transmitía justo antes del texto cifrado, generalmente después de haber sido cifrado. El método exacto utilizado se denominó procedimiento del indicador. La debilidad del diseño y el descuido del operador en estos procedimientos de indicadores fueron dos de las principales debilidades que hicieron posible descifrar Enigma.

Uno de los primeros procedimientos de indicadores para Enigma tenía fallas criptográficas y permitió a los criptoanalistas polacos realizar las primeras incursiones en el clavijero Enigma. El procedimiento hizo que el operador configurara su máquina de acuerdo con la configuración secreta que compartían todos los operadores en la red. Los ajustes incluían una posición inicial para los rotores (el Grundstellung), por ejemplo, AOH. El operador giró sus rotores hasta que AOH fue visible a través de las ventanas del rotor. En ese momento, el operador eligió su propia posición de inicio arbitraria para el mensaje que enviaría. Un operador podría seleccionar EIN, y eso se convirtió en la configuración de mensaje para esa sesión de cifrado. Luego, el operador tecleó EIN en la máquina dos veces, lo que produjo el indicador encriptado, por ejemplo, XHTLOA. Luego se transmitía, momento en el que el operador giraba los rotores a su configuración de mensajes, EIN en este ejemplo, y luego escribía el texto sin formato del mensaje.

En el extremo receptor, el operador configuró la máquina en la configuración inicial (AOH) y escribió las primeras seis letras del mensaje (XHTLOA). En este ejemplo, EINEIN apareció en las lámparas, por lo que el operador aprendería la configuración del mensaje que el remitente usó para cifrar este mensaje. El operador receptor establecería sus rotores en EIN, escribiría el resto del texto cifrado y obtendría el mensaje descifrado.

Este esquema de indicadores tenía dos puntos débiles. Primero, el uso de una posición inicial global (Grundstellung) significaba que todas las claves de mensajes usaban la misma sustitución polialfabética. En procedimientos de indicador posteriores, el operador seleccionaba su posición inicial para cifrar el indicador y enviaba esa posición inicial en claro. El segundo problema era la repetición del indicador, lo que suponía un grave fallo de seguridad. La configuración del mensaje se codificó dos veces, lo que resultó en una relación entre el primer y el cuarto carácter, el segundo y el quinto, y el tercero y el sexto. Estas fallas de seguridad permitieron a la Oficina de Cifrado de Polonia entrar en el sistema Enigma de antes de la guerra ya en 1932. Los criptoanalistas alemanes describieron posteriormente el procedimiento de indicador temprano como la "técnica de indicador defectuosa".

Durante la Segunda Guerra Mundial, los libros de códigos solo se usaban todos los días para configurar los rotores, la configuración de los anillos y el clavijero. Para cada mensaje, el operador seleccionó una posición de inicio aleatoria, digamos WZA, y una clave de mensaje aleatoria, quizás SXT. Movió los rotores a la posición de inicio WZA y codificó la clave de mensaje SXT. Suponga que el resultado fue UHL. Luego configuró la clave del mensaje, SXT, como la posición de inicio y cifró el mensaje. A continuación, transmitió la posición inicial, WZA, la clave del mensaje codificado, UHL, y luego el texto cifrado. El receptor estableció la posición de inicio de acuerdo con el primer trigrama, WZA, y decodificó el segundo trigrama, UHL, para obtener la configuración del mensaje SXT. Luego, usó esta configuración de mensaje SXT como la posición de inicio para descifrar el mensaje. De esta manera, cada configuración de base era diferente y el nuevo procedimiento evitaba la falla de seguridad de la configuración de mensajes de doble codificación.

Este procedimiento fue utilizado únicamente por Wehrmacht y Luftwaffe. Los procedimientos de la Kriegsmarine para enviar mensajes con el Enigma eran mucho más complejos y elaborados. Antes del cifrado, el mensaje se codificaba con el libro de códigos Kurzsignalheft. El Kurzsignalheft contenía tablas para convertir oraciones en grupos de cuatro letras. Se incluyeron muchas opciones, por ejemplo, asuntos logísticos como reabastecimiento de combustible y encuentro con barcos de suministro, posiciones y listas de cuadrículas, nombres de puertos, países, armas, condiciones climáticas, posiciones y barcos enemigos, fechas y horarios. Otro libro de códigos contenía el Kenngruppen y el Spruchschlüssel: la identificación de la clave y la clave del mensaje.

Detalles adicionales

La máquina Army Enigma usaba solo los 26 caracteres del alfabeto. La puntuación se reemplazó con combinaciones de caracteres raros. Se omitió un espacio o se reemplazó con una X. La X generalmente se usaba como punto final.

Algunos signos de puntuación eran diferentes en otras partes de las fuerzas armadas. La Wehrmacht reemplazó una coma con ZZ y el signo de interrogación con FRAGE o FRAQ.

La Kriegsmarine reemplazó la coma por Y y el signo de interrogación por UD. La combinación CH, como en "Acht" (ocho) o "Richtung" (dirección), fue reemplazada por Q (AQT, RIQTUNG). Dos, tres y cuatro ceros fueron reemplazados por CENTA, MILLE y MYRIA.

La Wehrmacht y la Luftwaffe transmitían mensajes en grupos de cinco caracteres.

La Kriegsmarine, utilizando la Enigma de cuatro rotores, tenía grupos de cuatro personajes. Los nombres o palabras de uso frecuente se variaron tanto como fue posible. Palabras como Minensuchboot (buscaminas) podrían escribirse como MINENSUCHBOOT, MINBOOT, MMMBOOT o MMM354. Para dificultar el criptoanálisis, los mensajes se limitaron a 250 caracteres. Los mensajes más largos se dividieron en varias partes, cada una con una clave de mensaje diferente.

Ejemplo de proceso de cifrado

Las sustituciones de caracteres por parte de la máquina Enigma como un todo se pueden expresar como una cadena de letras con cada posición ocupada por el carácter que reemplazará al carácter en la posición correspondiente en el alfabeto. Por ejemplo, una configuración de máquina dada que codifica A a L, B a U, C a S,... y Z a J podría representarse de manera compacta como

LUSHQOXDMZNAIKFREPCYBWVGTJ

y el cifrado de un carácter particular por esa configuración podría representarse resaltando el carácter cifrado como en

D ó LUS(H)QOXDMZNAIKFREPCYBWVGTJ

Dado que la operación de una máquina Enigma que cifra un mensaje es una serie de tales configuraciones, cada una asociada con un solo carácter que se cifra, se puede usar una secuencia de tales representaciones para representar la operación de la máquina mientras cifra un mensaje. Por ejemplo, el proceso de cifrar la primera oración del cuerpo principal del famoso "mensaje de Dönitz" a

RBBF PMHP HGCZ XTDY GAHG UFXG EWKB LKGJ

se puede representar como

0001 F ⇩ KGWNT(R)BLQPAHYDVJIFXEZOCSMU CDTK 25 15 16 26 0002 UORYTQSLWXZHNM(B)VFCGEAPIJDK CDTL 25 15 16 01 0003 L ' HLNRSKJAMF(B)ICUQPDEYOZXWTV CDTM 25 15 16 02 0004 G ⇩ KPTXIG(F)MESAUHYQBOVJCLRZDNW CDUN 25 15 17 03 0005 E ≤ XDYB(P)WOSMUZRIQGENLHVJTFACK CDUO 25 15 17 04 0006 N ≤ DLIAJUOVCEXBN(M)GQPWZYFHRKTS CDUP 25 15 17 05 0007 D ≤ LUS(H)QOXDMZNAIKFREPCYBWVGTJ CDUQ 25 15 17 06 0008 E ⇩ JKGO(P)TCIHABRNMDEYLZFXWVUQS CDUR 25 15 17 07 0009 S GCBUZRASYXVMLPQNOF(H)WDKTJIE CDUS 25 15 17 08 0010 I XP XPJUOWIY(G)CVRTQEBNLZMDKFAHS CDUT 25 15 17 09 0011 S DISAUYOMBPNTHKGJRQ(C)LEZXWFV CDUU 25 15 17 10 0012 T ≤ FJLVQAKXNBGCPIRMEOY(Z)WDUHST CDUV 25 15 17 11 0013 S KTJUQONPZCAMLGFHEW(X)BDYRSVI CDUW 25 15 17 12 0014 O ■ ZQXUVGFNWRLKPH(T)MBJYODEICSA CDUX 25 15 17 13 0015 F ≤ XJWFR(D)ZSQBLKTVPOIEHMYNCAUG CDUY 25 15 17 14 0016 O ⇩ FSKTJARXPECNUL(Y)IZGBDMWVHOQ CDUZ 25 15 17 15 0017 R ⇩ CEAKBMRYUVDNFLTXW(G)ZOIJQPHS CDVA 25 15 18 16 0018 T ■ TLJRVQHGUCXBZYSWFDO(A)IEPKNM CDVB 25 15 18 17 0019 B > Y(H)LPGTEBKWICSVUDRQMFONJZAX CDVC 25 15 18 18 18 18 0020 E ≤ KRUL(G)JEWNFADVIPOYBXZCMHSQT CDVD 25 15 18 19 0021 K ≤ RCBPQMVZXY(U)OFSLDEANWKGTIJH CDVE 25 15 18 20 0022 Un título (F)CBJQAWTVDYNXLUSEZPHOIGMKR CDVF 25 15 18 21 0023 N ≤ VFTQSBPORUZWY(X)HGDIECJALNMK CDVG 25 15 18 22 0024 N ■ JSRHFENDUAZYQ(G)XTMCBPIWVOLK CDVH 25 15 18 23 0025 T ⇩ RCBUTXVZJINQPKWMLAY(E)DGOFSH CDVI 25 15 18 24 0026 Z URFXNCMYLVPIGESKTBOQAJZDH(W) CDVJ 25 15 18 25 0027 U ⇩ JIOZFEWMBAUSHPCNRQLV(K)TGYXD CDVK 25 15 18 26 0028 G ⇩ ZGVRKO(B)XLNEIWJFUSDQYPCMHTA CDVL 25 15 18 01 0029 E ⇩ RMJV(L)YQZKCIEBONUGAWXPDSTFH CDVM 25 15 18 02 0030 B > G(K)QRFEANZPBMLHVJCDUXSOYTWI CDWN 25 15 19 03 0031 E ■ YMZT(G)VEKQOHPBSJLIUNDRFXWAC CDWO 25 15 19 04 0032 N ⇩ PDSBTIUQFNOVW(J)KAHZCEGLMYXR CDWP 25 15 19 05

donde las letras que siguen a cada asignación son las letras que aparecen en las ventanas en esa etapa (los únicos cambios de estado visibles para el operador) y los números muestran la posición física subyacente de cada rotor.

Las asignaciones de caracteres para una determinada configuración de la máquina son, a su vez, el resultado de una serie de dichas asignaciones aplicadas por cada paso a través de un componente de la máquina: el cifrado de un carácter resultante de la aplicación de un componente dado' La asignación;s sirve como entrada para la asignación del componente subsiguiente. Por ejemplo, el cuarto paso del cifrado anterior se puede expandir para mostrar cada una de estas etapas utilizando la misma representación de asignaciones y resaltado para el carácter cifrado:

G œ ABCDEF(G)HIJKLMNOPQRSTUVWXYZ P EFMQAB(G)UINKXCJORDPZTHWVLYS AE.BF.CM.DQ.HU.JN.LX.PR.SZ.VW 1 OFRJVM(A)ZHQNBXPYKCULGSWETDI N 03 VIII 2 (N)UKCHVSMDGTZQFYEWPIALOXRJB U 17 VI 3 XJMIYVCARQOWH(L)NDSUFKGBEPZT D 15 V 4 QUNGALXEPKZ(Y)RDSOFTVCMBIHWJ C 25 β RDOBJNTKVEHMLFCWZAXGYIPS(U)Q c 4 EVTNHQDXWZJFUCPIAMOR(B)SYGLK β 3 H(V)GPWSUMDBTNCOKXJIQZRFLAEY V 2 TZDIPNJESYCUHAVRMXGKB(F)QWOL VI 1 GLQYW(B)TIZDPSFKANJCUXREVMOH VIII P E(F)MQABGUINKXCJORDPZTHWVLYS AE.BF.CM.DQ.HU.JN.LX.PR.SZ.VW F ▪ KPTXIG(F)MESAUHYQBOVJCLRZDNW

Aquí el cifrado comienza trivialmente con el primer "mapeo" que representa el teclado (que no tiene efecto), seguido del clavijero, configurado como AE.BF.CM.DQ.HU.JN.LX.PR.SZ.VW que no tiene efecto en 'G', seguido por el rotor VIII en la posición 03, que mapea G a A, luego el rotor VI en la posición 17, que mapea A a N,..., y finalmente el clavijero nuevamente, que mapea B a F, produciendo el total mapeo indicado en el paso final: G a F.

Tenga en cuenta que este modelo tiene 4 rotores (líneas 1 a 4) y que el reflector (línea R) también permuta (distorsiona) las letras.

Modelos

La familia Enigma incluía varios diseños. Los primeros fueron modelos comerciales que datan de principios de la década de 1920. A partir de mediados de la década de 1920, el ejército alemán comenzó a utilizar Enigma, realizando una serie de cambios relacionados con la seguridad. Varias naciones adoptaron o adaptaron el diseño para sus propias máquinas de cifrado.

Se construyeron unas 40 000 máquinas Enigma. Después del final de la Segunda Guerra Mundial, los Aliados vendieron máquinas Enigma capturadas, todavía consideradas seguras, a países en desarrollo.

Enigma comercial

El 23 de febrero de 1918, Arthur Scherbius solicitó una patente para una máquina de cifrado que usaba rotores. Scherbius y E. Richard Ritter fundaron la firma de Scherbius &Amp; Ritter. Se acercaron a la Armada y al Ministerio de Relaciones Exteriores de Alemania con su diseño, pero ninguna de las agencias estaba interesada. Scherbius &erio; Ritter luego asignó los derechos de patente a Gewerkschaft Securitas, quien fundó Chiffriermaschinen Aktien-Gesellschaft (Cipher Machines Stock Corporation) el 9 de julio de 1923; Scherbius y Ritter estaban en la junta directiva.

Enigma Handelsmaschine (1923)

Chiffriermaschinen AG comenzó a anunciar una máquina de rotor, Enigma Handelsmaschine, que se exhibió en el Congreso de la Unión Postal Internacional en 1924. La máquina era pesada y voluminosa e incorporaba una máquina de escribir. Medía 65 × 45 × 38 cm y pesaba alrededor de 50 kilogramos (110 lb).

Die schreibende Enigma (1924)

Este también era un modelo con una máquina de escribir. Allí hubo una serie de problemas asociados con la impresora y la construcción no se estabilizó hasta 1926. Ambas versiones anteriores de Enigma carecían del reflector y tuvieron que cambiarse entre chiffering y dechiffering.

Die Glühlampenmaschine, Enigma A (1924)

El reflector, sugerido por Scherbius' colega Willi Korn, se presentó con la versión de lámpara incandescente.

La máquina también se conocía como el Enigma militar. Tenía dos rotores y un reflector giratorio manualmente. Se omitió la máquina de escribir y se usaron lámparas incandescentes para la salida. El funcionamiento era algo diferente al de los modelos posteriores. Antes de presionar la siguiente tecla, el operador tenía que presionar un botón para hacer avanzar el rotor derecho un paso.

Enigma B (1924)

Enigma modelo B se introdujo a fines de 1924 y tenía una construcción similar. Aunque llevaban el nombre de Enigma, ambos modelos A y B eran bastante diferentes a las versiones posteriores: diferían en tamaño y forma física, pero también criptográficamente, ya que carecían del reflector. Este modelo de máquina Enigma se denominó Glowlamp Enigma o Glühlampenmaschine ya que producía su salida en un panel de lámpara en lugar de papel. Este método de salida era mucho más fiable y rentable. Por lo tanto, esta máquina costaba 1/8 del precio de su predecesora.

Enigma C (1926)

Modelo C era el tercer modelo de los llamados ″glowlamp Enigmas″ (después de A y B) y nuevamente carecía de máquina de escribir.

Enigma D (1927)

La Enigma C pronto dio paso a la Enigma D (1927). Esta versión fue muy utilizada, con envíos a Suecia, Países Bajos, Reino Unido, Japón, Italia, España, Estados Unidos y Polonia. En 1927, Hugh Foss, de la British Government Code and Cypher School, pudo demostrar que las máquinas Enigma comerciales podían romperse, siempre que se dispusiera de cunas adecuadas. Pronto, el Enigma D sería pionero en el uso de un diseño de teclado estándar para ser utilizado en la informática alemana. Este "QWERTZ" El diseño es muy similar al formato de teclado QWERTY estadounidense que se usa en muchos idiomas.

"Cifrado de la Marina D"

Otros países utilizaron máquinas Enigma. La Marina italiana adoptó el Enigma comercial como "Navy Cipher D". Los españoles también utilizaron máquinas Enigma comerciales durante la Guerra Civil. Los descifradores de códigos británicos lograron descifrar estas máquinas, que carecían de un clavijero. Los servicios diplomáticos también utilizaron máquinas Enigma.

Enigma H (1929)

También había un gran modelo de impresión de ocho rotores, el Enigma H, llamado Enigma II por la Reichswehr. En 1933, la Oficina de Cifrado de Polonia detectó que estaba en uso para comunicaciones militares de alto nivel, pero pronto se retiró, ya que no era confiable y se atascaba con frecuencia.

Enigma K

Los suizos utilizaron una versión de Enigma llamada Modelo K o Swiss K para uso militar y diplomático, que era muy similar a la Enigma D comercial. La máquina' El código de s fue descifrado por Polonia, Francia, el Reino Unido y los Estados Unidos; este último lo nombró en código INDIGO. Japón utilizó un modelo Enigma T, cuyo nombre en código es Tirpitz.

Enigma militar

Los diversos servicios de la Wehrmacht usaban varias versiones de Enigma y las reemplazaban con frecuencia, a veces con versiones adaptadas de otros servicios. Enigma rara vez transportaba mensajes estratégicos de alto nivel, que cuando no eran urgentes pasaban por mensajería, y cuando eran urgentes pasaban por otros sistemas criptográficos, incluido el Geheimschreiber.

Funkschlüssel C

La Reichsmarine fue la primera rama militar en adoptar Enigma. Esta versión, denominada Funkschlüssel C ("Radio cipher C"), se había puesto en producción en 1925 y se puso en servicio en 1926.

El teclado y la lámpara contenían 29 letras (A-Z, Ä, Ö y Ü) que estaban ordenadas alfabéticamente, a diferencia del orden QWERTZUI. Los rotores tenían 28 contactos, con la letra X cableada para pasar por alto los rotores sin cifrar. Se eligieron tres rotores de un conjunto de cinco y el reflector podría insertarse en una de cuatro posiciones diferentes, indicadas como α, β, γ y δ. La máquina fue revisada ligeramente en julio de 1933.

Enigma G (1928-1930)

El 15 de julio de 1928, el ejército alemán (Reichswehr) presentó su propia versión exclusiva de la máquina Enigma, la Enigma G.

La Abwehr utilizó el Enigma G (el Abwehr Enigma). Esta variante de Enigma era una máquina sin dirección de cuatro ruedas con múltiples muescas en los rotores. Este modelo estaba equipado con un contador que aumentaba con cada pulsación de tecla, por lo que también se conoce como la "máquina contadora" o el Zählwerk Enigma.

Wehrmacht Enigma I (1930-1938)

La máquina Enigma G se modificó a Enigma I en junio de 1930. Enigma I también se conoce como Wehrmacht, o "Servicios" Enigma, y fue ampliamente utilizado por los servicios militares alemanes y otras organizaciones gubernamentales (como los ferrocarriles) antes y durante la Segunda Guerra Mundial.

La principal diferencia entre Enigma I (versión del ejército alemán de 1930) y los modelos comerciales de Enigma fue la adición de un tablero de conexiones para intercambiar pares de letras, lo que aumentó considerablemente la fuerza criptográfica.

Otras diferencias incluyeron el uso de un reflector fijo y la reubicación de las muescas escalonadas del cuerpo del rotor a los anillos de letras móviles. La máquina medía 28 cm × 34 cm × 15 cm (11,0 in × 13,4 in × 5,9 in) y pesaba alrededor de 12 kg (26 lb).

En agosto de 1935, la Fuerza Aérea introdujo el Wehrmacht Enigma para sus comunicaciones.

M3 (1934)

Para 1930, la Reichswehr había sugerido que la Armada adoptara su máquina, citando los beneficios de una mayor seguridad (con el tablero de conexiones) y comunicaciones entre servicios más sencillas. La Reichsmarine finalmente accedió y en 1934 puso en servicio la versión de la Marina del Army Enigma, denominada Funkschlüssel ' o M3. Mientras que el Ejército usó solo tres rotores en ese momento, la Marina especificó una opción de tres de cinco posibles.

Dos rotores adicionales (1938)

En diciembre de 1938, el ejército emitió dos rotores adicionales para que los tres rotores se eligieran de un conjunto de cinco. En 1938, la Marina agregó dos rotores más, y luego otro en 1939 para permitir la elección de tres rotores de un conjunto de ocho.

M4 (1942)

La Marina introdujo un Enigma de cuatro rotores para el tráfico de submarinos el 1 de febrero de 1942, llamado M4 (la red se conocía como Triton, o Tiburón a los Aliados). El rotor adicional se instaló en el mismo espacio dividiendo el reflector en una combinación de un reflector delgado y un cuarto rotor delgado.

Máquinas sobrevivientes

El esfuerzo por descifrar el Enigma no se reveló hasta la década de 1970. Desde entonces, ha crecido el interés por la máquina Enigma. Los enigmas están expuestos al público en museos de todo el mundo y varios están en manos de coleccionistas privados y entusiastas de la historia de la informática.

El Deutsches Museum de Múnich tiene las variantes militares alemanas de tres y cuatro rotores, así como varias versiones civiles. Las máquinas Enigma se exhiben en el Centro Nacional de Códigos en Bletchley Park, la Sede de Comunicaciones del Gobierno, el Museo de Ciencias en Londres, Discovery Park of America en Tennessee, el Museo del Ejército Polaco en Varsovia, el Museo del Ejército Sueco (Armémuseum) en Estocolmo, el Museo Militar de A Coruña en España, el Museo Memorial de Guerra de la Cruz Roja de Nordland en Narvik, Noruega, el Museo de Artillería, Ingenieros y Señales en Hämeenlinna, Finlandia la Universidad Técnica de Dinamarca en Lyngby, Dinamarca, en Skanderborg Bunkerne en Skanderborg, Dinamarca, y en el Australian War Memorial y en el vestíbulo de la Australian Signals Directorate, ambos en Canberra, Australia. El Instituto Jozef Pilsudski de Londres exhibió un raro doble Enigma polaco ensamblado en Francia en 1940. En 2020, gracias al apoyo del Ministerio de Cultura y Patrimonio Nacional, pasó a ser propiedad del Museo de Historia de Polonia.

En los Estados Unidos, las máquinas Enigma se pueden ver en el Museo de Historia de la Computación en Mountain View, California, y en el Museo Criptológico Nacional de la Agencia de Seguridad Nacional en Fort Meade, Maryland, donde los visitantes pueden probar suerte en cifrar y descifrar mensajes. Dos máquinas que se adquirieron después de la captura del U-505 durante la Segunda Guerra Mundial se exhiben junto al submarino en el Museo de Ciencia e Industria de Chicago, Illinois. Un Enigma de tres rotores está en exhibición en Discovery Park of America en Union City, Tennessee. Un dispositivo de cuatro rotores está en exhibición en el corredor ANZUS del Pentágono en el segundo piso, anillo A, entre los corredores 8 y 9. Esta máquina está prestada por Australia. La Academia de la Fuerza Aérea de los Estados Unidos en Colorado Springs tiene una máquina en exhibición en el Departamento de Ciencias de la Computación. También hay una máquina ubicada en el Museo Nacional de la Segunda Guerra Mundial en Nueva Orleans. El Museo Internacional de la Segunda Guerra Mundial cerca de Boston tiene siete máquinas Enigma en exhibición, incluido un modelo de cuatro rotores U-Boat, uno de los tres ejemplos supervivientes de una máquina Enigma con una impresora, uno de menos de diez máquinas de código de diez rotores supervivientes, un ejemplo volado por una unidad del ejército alemán en retirada, y dos Enigmas de tres rotores que los visitantes pueden operar para codificar y decodificar mensajes. Computer Museum of America en Roswell, Georgia tiene un modelo de tres rotores con dos rotores adicionales. La máquina está completamente restaurada y CMoA tiene la documentación original para la compra el 7 de marzo de 1936 por parte del ejército alemán. El Museo Nacional de Computación también contiene máquinas Enigma sobrevivientes en Bletchley, Inglaterra.

En Canadá, un Enigma-K del ejército suizo está en Calgary, Alberta. Está en exhibición permanente en el Museo Naval de Alberta dentro de los Museos Militares de Calgary. Una máquina Enigma de cuatro rotores está en exhibición en el Museo de Electrónica y Comunicaciones Militares en la Base de las Fuerzas Canadienses (CFB) Kingston en Kingston, Ontario.

Ocasionalmente, las máquinas Enigma se venden en subastas; los precios han oscilado en los últimos años entre 40 000 USD y 547 500 USD en 2017. Las réplicas están disponibles en varias formas, incluida una copia reconstruida exacta del modelo Naval M4, un Enigma implementado en electrónica (Enigma-E), varios simuladores y papel y -análogos de tijeras.

Una rara Abwehr máquina Enigma, denominada G312, fue robada del museo de Bletchley Park el 1 de abril de 2000. En septiembre, un hombre que se identificó como "El Maestro" envió una nota exigiendo £ 25,000 y amenazando con destruir la máquina si no se pagaba el rescate. A principios de octubre de 2000, los funcionarios de Bletchley Park anunciaron que pagarían el rescate, pero el plazo establecido pasó sin que el chantajista tuviera noticias. Poco después, la máquina fue enviada de forma anónima al periodista de la BBC Jeremy Paxman, al que le faltaban tres rotores.

En noviembre de 2000, un comerciante de antigüedades llamado Dennis Yates fue arrestado después de llamar por teléfono a The Sunday Times para organizar la devolución de las piezas perdidas. La máquina Enigma fue devuelta a Bletchley Park después del incidente. En octubre de 2001, Yates fue sentenciado a diez meses de prisión y cumplió tres meses.

En octubre de 2008, el diario español El País informó que 28 máquinas Enigma habían sido descubiertas por casualidad en un ático del cuartel general del Ejército en Madrid. Estas máquinas comerciales de cuatro rotores habían ayudado a los nacionalistas de Franco a ganar la Guerra Civil española porque, aunque el criptólogo británico Alfred Dilwyn Knox en 1937 descifró el cifrado generado por las máquinas Enigma de Franco, esto no se reveló a los republicanos, que no lograron descifrar el código. El gobierno nacionalista continuó usando sus 50 Enigmas hasta la década de 1950. Algunas máquinas se han exhibido en museos militares españoles, incluida una en el Museo Nacional de Ciencia y Tecnología (MUNCYT) en La Coruña y otra en el Museo del Ejército Español. Se han entregado dos al GCHQ de Gran Bretaña.

El ejército búlgaro utilizó máquinas Enigma con un teclado cirílico; uno está en exhibición en el Museo Nacional de Historia Militar en Sofía.

El 3 de diciembre de 2020, buzos alemanes que trabajaban en nombre del Fondo Mundial para la Naturaleza descubrieron una máquina Enigma destruida en Flensburg Firth (parte del mar Báltico) que se cree que proviene de un submarino hundido. Esta máquina Enigma será restaurada y será propiedad del Museo de Arqueología de Schleswig Holstein.

Derivados

El Enigma influyó en el campo del diseño de máquinas de cifrado y se derivó de otras máquinas de rotor. Una vez que los británicos descubrieron el principio de funcionamiento de Enigma, crearon el cifrado de rotor Typex, que los alemanes creían que no tenía solución. Typex se derivó originalmente de las patentes de Enigma; Typex incluso incluye características de las descripciones de patentes que se omitieron en la máquina Enigma real. Los británicos no pagaron regalías por el uso de las patentes. para proteger el secreto. En Estados Unidos, el criptólogo William Friedman diseñó la máquina M-325, a partir de 1936, que es lógicamente similar.

Máquinas como SIGABA, NEMA, Typex, etc., no se consideran deliberadamente derivadas de Enigma, ya que sus funciones internas de cifrado no son matemáticamente idénticas a la transformada de Enigma.

Tatjana van Vark, de Holanda, construyó en 2002 una máquina de rotor única llamada Cryptograph. Este dispositivo hace uso de rotores de 40 puntos, lo que permite usar letras, números y algo de puntuación; cada rotor contiene 509 partes.

Simuladores

Notas explicativas

- ^ Gran parte del tráfico de cifrado alemán fue cifrado en la máquina Enigma, y el término "Ultra" a menudo se ha utilizado casi sinónimo de "Enigma decrypts". Ultra también incluye descifras de las máquinas alemanas Lorenz SZ 40 y 42 que fueron utilizadas por el Alto Mando Alemán, y descifras de cifers Hagelin y otros códigos y códigos italianos, así como de ciferos y códigos japoneses como Purple y JN-25.

Contenido relacionado

ISO/CEI 8859-15

Ley de Tolerancia de Maryland

Modelado de datos