Servidor proxy

En redes informáticas, un servidor proxy es una aplicación de servidor que actúa como intermediario entre un cliente que solicita un recurso y el servidor que proporciona ese recurso.

En lugar de conectarse directamente a un servidor que puede cumplir con una solicitud de un recurso, como un archivo o una página web, el cliente dirige la solicitud al servidor proxy, que evalúa la solicitud y realiza las transacciones de red requeridas. Esto sirve como un método para simplificar o controlar la complejidad de la solicitud, o brindar beneficios adicionales, como balanceo de carga, privacidad o seguridad. Los proxies se diseñaron para agregar estructura y encapsulamiento a los sistemas distribuidos. Por lo tanto, un servidor proxy funciona en nombre del cliente cuando solicita un servicio, enmascarando potencialmente el verdadero origen de la solicitud al servidor de recursos.

Tipos

Un servidor proxy puede residir en la computadora local del usuario o en cualquier punto entre la computadora del usuario y los servidores de destino en Internet. Un servidor proxy que pasa solicitudes y respuestas sin modificar generalmente se denomina puerta de enlace o, a veces, proxy de túnel. Un proxy de reenvío es un proxy orientado a Internet que se utiliza para recuperar datos de una amplia gama de fuentes (en la mayoría de los casos, en cualquier lugar de Internet). Un proxy inverso suele ser un proxy interno que se utiliza como front-end para controlar y proteger el acceso a un servidor en una red privada. Un proxy inverso comúnmente también realiza tareas como equilibrio de carga, autenticación, descifrado y almacenamiento en caché.

Proxies abiertos

Un proxy abierto es un servidor proxy de reenvío al que puede acceder cualquier usuario de Internet. En 2008, el experto en seguridad de redes Gordon Lyon estimó que "cientos de miles" de proxies abiertos se operan en Internet.

- Proxy anónimo – Este servidor revela su identidad como servidor proxy pero no revela la dirección IP originaria del cliente. Aunque este tipo de servidor se puede descubrir fácilmente, puede ser beneficioso para algunos usuarios ya que esconde la dirección IP originaria.

- Proxy transparente – Este servidor no solo se identifica como un servidor proxy sino con el soporte de campos de cabecera HTTP como

X-Forwarded-For, la dirección IP originaria también se puede recuperar. El principal beneficio de utilizar este tipo de servidor es su capacidad de caché un sitio web para una recuperación más rápida.

Proxies inversos

Un proxy inverso (o sustituto) es un servidor proxy que a los clientes les parece un servidor ordinario. Los proxies inversos reenvían solicitudes a uno o más servidores ordinarios que manejan la solicitud. La respuesta del servidor proxy se devuelve como si viniera directamente del servidor original, dejando al cliente sin conocimiento del servidor original. Los proxies inversos se instalan en la vecindad de uno o más servidores web. Todo el tráfico proveniente de Internet y con destino a uno de los servidores web del vecindario pasa por el servidor proxy. El uso de reverse se origina en su contraparte forward proxy ya que el proxy inverso se encuentra más cerca del servidor web y sirve solo a un conjunto restringido de sitios web. Hay varias razones para instalar servidores proxy inversos:

- Aceleración de cifrado/SSL: cuando se crean sitios web seguros, el cifrado Secure Sockets Layer (SSL) a menudo no es hecho por el propio servidor web, sino por un proxy inverso que está equipado con hardware de aceleración SSL. Además, un host puede proporcionar un único "proxy SSL" para proporcionar cifrado SSL para un número arbitrario de anfitriones, eliminando la necesidad de un certificado de servidor SSL separado para cada host, con la desventaja de que todos los anfitriones detrás del proxy SSL tienen que compartir un nombre DNS común o dirección IP para conexiones SSL. Este problema se puede superar en parte utilizando el SubjectAltName característica de X.509 certificados o la extensión SNI de TLS.

- Equilibración de carga: el proxy inverso puede distribuir la carga a varios servidores web, cada servidor web que sirve su propio área de aplicación. En tal caso, el proxy inverso puede necesitar reescribir las URL en cada página web (traducción de URLs conocidas externamente a las ubicaciones internas).

- Servir/cache contenido estático: Un proxy inverso puede descargar los servidores web por contenido estático caché como imágenes y otro contenido gráfico estático.

- Compresión: el servidor proxy puede optimizar y comprimir el contenido para acelerar el tiempo de carga.

- Alimentación de cuchara: reduce el uso de recursos causado por clientes lentos en los servidores web cacheando el contenido que el servidor web envió y lentamente "spoon feed" al cliente. Esto beneficia especialmente las páginas generadas dinámicamente.

- Seguridad: el servidor proxy es una capa adicional de defensa y puede proteger contra algunos ataques de OS y servidor web específicos. Sin embargo, no proporciona ninguna protección contra los ataques contra la aplicación web o el propio servicio, que generalmente se considera la mayor amenaza.

- Extranet publishing: a reverse proxy server facing the Internet can be used to communicate to a firewall server internal to an organization, providing extranet access to some functions while keeping the servers behind the firewalls. Si se utiliza de esta manera, las medidas de seguridad deben considerarse para proteger el resto de su infraestructura en caso de que este servidor esté comprometido, ya que su aplicación web está expuesta a ataque desde Internet.

Usos

Monitoreo y filtrado

Software de control de contenido

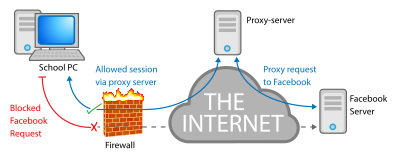

Un servidor proxy web de filtrado de contenido proporciona control administrativo sobre el contenido que se puede retransmitir en una o ambas direcciones a través del proxy. Se usa comúnmente en organizaciones comerciales y no comerciales (especialmente escuelas) para garantizar que el uso de Internet se ajuste a la política de uso aceptable.

Los servidores proxy de filtrado de contenido suelen admitir la autenticación de usuarios para controlar el acceso web. También suele producir registros, ya sea para brindar información detallada sobre las URL a las que acceden usuarios específicos o para monitorear las estadísticas de uso del ancho de banda. También puede comunicarse con un software antivirus basado en daemon y/o basado en ICAP para brindar seguridad contra virus y otro malware al escanear el contenido entrante en tiempo real antes de que ingrese a la red.

Muchos lugares de trabajo, escuelas y universidades restringen los sitios web y los servicios en línea que son accesibles y están disponibles en sus edificios. Los gobiernos también censuran el contenido indeseable. Esto se hace con un proxy especializado, llamado filtro de contenido (hay productos comerciales y gratuitos disponibles), o mediante el uso de un protocolo de extensión de caché como ICAP, que permite extensiones de complemento a una arquitectura de almacenamiento en caché abierta.

Los sitios web que suelen utilizar los estudiantes para eludir los filtros y acceder a contenido bloqueado suelen incluir un proxy, desde el cual el usuario puede acceder a los sitios web que el filtro intenta bloquear.

Las solicitudes se pueden filtrar mediante varios métodos, como listas negras de URL o DNS, filtrado de expresiones regulares de URL, filtrado MIME o filtrado de palabras clave de contenido. Las listas negras a menudo son proporcionadas y mantenidas por empresas de filtrado web, a menudo agrupadas en categorías (pornografía, apuestas, compras, redes sociales, etc.).

Suponiendo que la URL solicitada sea aceptable, el proxy recupera el contenido. En este punto, se puede aplicar un filtro dinámico en la ruta de retorno. Por ejemplo, los archivos JPEG podrían bloquearse en función de las coincidencias de tono de piel, o los filtros de idioma podrían detectar dinámicamente el lenguaje no deseado. Si se rechaza el contenido, es posible que se devuelva al solicitante un error de obtención de HTTP.

La mayoría de las empresas de filtrado web utilizan un robot de rastreo en Internet que evalúa la probabilidad de que el contenido sea de cierto tipo. La base de datos resultante luego se corrige mediante trabajo manual basado en quejas o fallas conocidas en los algoritmos de coincidencia de contenido.

Algunos proxies analizan el contenido saliente, por ejemplo, para prevenir la pérdida de datos; o escanear el contenido en busca de software malicioso.

Filtrado de datos cifrados

Los proxies de filtrado web no pueden mirar dentro de las transacciones HTTP de sockets seguros, suponiendo que la cadena de confianza de SSL/TLS (Seguridad de la capa de transporte) no haya sido alterada. La cadena de confianza SSL/TLS se basa en autoridades de certificación raíz confiables.

En un lugar de trabajo donde el cliente es administrado por la organización, los dispositivos pueden configurarse para confiar en un certificado raíz cuya clave privada conoce el proxy. En tales situaciones, se hace posible el análisis proxy de los contenidos de una transacción SSL/TLS. El proxy está ejecutando efectivamente un ataque de intermediario, permitido por la confianza del cliente en un certificado raíz que posee el proxy.

Evitar filtros y censura

Si el servidor de destino filtra el contenido según el origen de la solicitud, el uso de un proxy puede eludir este filtro. Por ejemplo, se puede acceder a un servidor que utiliza geolocalización basada en IP para restringir su servicio a un determinado país mediante un proxy ubicado en ese país para acceder al servicio.

Los proxies web son el medio más común para eludir la censura del gobierno, aunque no más del 3% de los usuarios de Internet utilizan alguna herramienta de elusión.

Algunos proveedores de servicios de proxy permiten que las empresas accedan a su red de proxy para redirigir el tráfico con fines de inteligencia comercial.

En algunos casos, los usuarios pueden eludir los proxies que filtran mediante listas negras utilizando servicios diseñados para transmitir información desde una ubicación que no está en la lista negra.

Iniciar sesión y escuchar a escondidas

Se pueden instalar proxies para espiar el flujo de datos entre las máquinas cliente y la web. Todo el contenido enviado o accedido, incluidas las contraseñas enviadas y las cookies utilizadas, puede ser capturado y analizado por el operador proxy. Por esta razón, las contraseñas de los servicios en línea (como el correo web y la banca) siempre deben intercambiarse a través de una conexión segura criptográficamente, como SSL. Al encadenar los proxies que no revelan datos sobre el solicitante original, es posible ofuscar las actividades a los ojos del destino del usuario. Sin embargo, se dejarán más rastros en los saltos intermedios, que podrían usarse u ofrecerse para rastrear las actividades del usuario. Si se desconocen las políticas y los administradores de estos otros proxies, el usuario puede ser víctima de una falsa sensación de seguridad solo porque esos detalles están fuera de la vista y la mente. En lo que es más un inconveniente que un riesgo, los usuarios de proxy pueden verse bloqueados en ciertos sitios web, ya que numerosos foros y sitios web bloquean las direcciones IP de los proxies que se sabe que han enviado spam o controlado el sitio. El rebote de proxy se puede utilizar para mantener la privacidad.

Mejorar el rendimiento

Un servidor caching proxy acelera las solicitudes de servicio al recuperar el contenido guardado de una solicitud anterior realizada por el mismo cliente o incluso por otros clientes. Los proxies de almacenamiento en caché mantienen copias locales de los recursos solicitados con frecuencia, lo que permite a las grandes organizaciones reducir significativamente el uso y los costos de ancho de banda ascendente, al tiempo que aumenta significativamente el rendimiento. La mayoría de los ISP y las grandes empresas tienen un proxy de almacenamiento en caché. Los proxies de almacenamiento en caché fueron el primer tipo de servidor proxy. Los proxies web se usan comúnmente para almacenar en caché páginas web desde un servidor web. Los proxies de almacenamiento en caché mal implementados pueden causar problemas, como la imposibilidad de utilizar la autenticación de usuario.

Un proxy que está diseñado para mitigar problemas específicos relacionados con enlaces o degradación es un proxy de mejora del rendimiento (PEP). Por lo general, se usan para mejorar el rendimiento de TCP en presencia de tiempos de ida y vuelta altos o pérdida de paquetes alta (como redes inalámbricas o de telefonía móvil); o enlaces altamente asimétricos con velocidades de carga y descarga muy diferentes. Los PEP pueden hacer un uso más eficiente de la red, por ejemplo, fusionando los ACK (reconocimientos) de TCP o comprimiendo los datos enviados en la capa de aplicación.

Traducción

Un proxy de traducción es un servidor proxy que se utiliza para localizar la experiencia de un sitio web para diferentes mercados. El tráfico de la audiencia global se enruta a través del proxy de traducción al sitio web de origen. A medida que los visitantes navegan por el sitio proxy, las solicitudes vuelven al sitio de origen donde se muestran las páginas. El contenido del idioma original en la respuesta se reemplaza por el contenido traducido a medida que pasa a través del proxy. Las traducciones utilizadas en un proxy de traducción pueden ser traducción automática, traducción humana o una combinación de traducción automática y humana. Diferentes implementaciones de proxy de traducción tienen diferentes capacidades. Algunos permiten una mayor personalización del sitio de origen para las audiencias locales, como excluir el contenido de origen o sustituir el contenido de origen con el contenido local original.

Acceder a los servicios de forma anónima

Un servidor proxy anónimo (a veces llamado proxy web) generalmente intenta anonimizar la navegación web. Los anonimizadores se pueden diferenciar en varias variedades. El servidor de destino (el servidor que finalmente satisface la solicitud web) recibe solicitudes del servidor proxy anónimo y, por lo tanto, no recibe información sobre la dirección del usuario final. Sin embargo, las solicitudes no son anónimas para el servidor proxy anónimo, por lo que existe cierto grado de confianza entre el servidor proxy y el usuario. Muchos servidores proxy se financian a través de un enlace publicitario continuo al usuario.

Control de acceso: algunos servidores proxy implementan un requisito de inicio de sesión. En organizaciones grandes, los usuarios autorizados deben iniciar sesión para obtener acceso a la web. La organización puede así rastrear el uso de los individuos. Algunos servidores proxy anónimos pueden reenviar paquetes de datos con líneas de encabezado como HTTP_VIA, HTTP_X_FORWARDED_FOR o HTTP_FORWARDED, que pueden revelar la dirección IP del cliente. Otros servidores proxy anónimos, conocidos como servidores proxy de élite o de alto anonimato, hacen que parezca que el servidor proxy es el cliente. Un sitio web aún podría sospechar que se está utilizando un proxy si el cliente envía paquetes que incluyen una cookie de una visita anterior que no utilizó el servidor proxy de alto anonimato. Borrar las cookies, y posiblemente el caché, resolvería este problema.

Publicidad orientada geográficamente al control de calidad

Los anunciantes utilizan servidores proxy para validar, comprobar y garantizar la calidad de los anuncios orientados geográficamente. Un servidor de anuncios de segmentación geográfica comprueba la dirección IP de origen de la solicitud y utiliza una base de datos de IP geográfica para determinar el origen geográfico de las solicitudes. El uso de un servidor proxy que se encuentra físicamente dentro de un país o una ciudad específicos brinda a los anunciantes la capacidad de probar los anuncios orientados geográficamente.

Seguridad

Un proxy puede mantener en secreto la estructura de la red interna de una empresa mediante la traducción de direcciones de red, lo que puede ayudar a la seguridad de la red interna. Esto hace que las solicitudes de máquinas y usuarios en la red local sean anónimas. Los proxies también se pueden combinar con cortafuegos.

Un proxy configurado incorrectamente puede brindar acceso a una red que de otro modo estaría aislada de Internet.

Recursos multidominio

Los proxies permiten que los sitios web realicen solicitudes web a recursos alojados externamente (por ejemplo, imágenes, archivos de música, etc.) cuando las restricciones entre dominios prohíben que el sitio web se vincule directamente a los dominios externos. Los proxies también permiten que el navegador realice solicitudes web a contenido alojado externamente en nombre de un sitio web cuando las restricciones entre dominios (establecidas para proteger los sitios web del robo de datos) prohíben que el navegador acceda directamente a los dominios externos.

Usos maliciosos

Brokers del mercado secundario

Los corredores del mercado secundario utilizan servidores proxy web para eludir las restricciones en la compra en línea de productos limitados, como zapatillas o boletos limitados.

Implementaciones de proxies

Servidores proxy web

Los proxies web reenvían solicitudes HTTP. La solicitud del cliente es la misma que una solicitud HTTP regular, excepto que se pasa la URL completa, en lugar de solo la ruta.

# https://en.wikipedia.org/wiki/Proxy_server HTTP/1.1Proxy-Authorization: Basic encoded-credentialsAceptar: texto/htmlEsta solicitud se envía al servidor proxy, el proxy realiza la solicitud especificada y devuelve la respuesta.

HTTP/1.1 200 OKTipo de contenido: texto/html; charset UTF-8Algunos proxies web permiten que el método HTTP CONNECT configure el reenvío de datos arbitrarios a través de la conexión; una política común es reenviar solo el puerto 443 para permitir el tráfico HTTPS.

Los ejemplos de servidores proxy web incluyen Apache (con mod_proxy o Traffic Server), HAProxy, IIS configurado como proxy (p. ej., con enrutamiento de solicitud de aplicación), Nginx, Privoxy, Squid, Varnish (solo proxy inverso), WinGate, Ziproxy, Tinyproxy, RabbIT y Polipo.

Para los clientes, el problema de los servidores proxy complejos o múltiples se resuelve mediante un protocolo de configuración automática de proxy cliente-servidor (archivo PAC).

Proxy CALCETINES

SOCKS también reenvía datos arbitrarios después de una fase de conexión y es similar a HTTP CONNECT en servidores proxy web.

Proxy transparente

También conocido como proxy interceptor, proxy en línea o proxy forzado, un proxy transparente intercepta la comunicación normal de la capa de aplicación sin necesidad de ningún tipo especial. configuración del cliente. Los clientes no necesitan ser conscientes de la existencia del proxy. Un proxy transparente normalmente se ubica entre el cliente e Internet, y el proxy realiza algunas de las funciones de una puerta de enlace o un enrutador.

RFC 2616 (protocolo de transferencia de hipertexto: HTTP/1.1) ofrece definiciones estándar:

"Un 'proxy transparente' es un proxy que no modifica la solicitud o la respuesta más allá de lo que se requiere para la autenticación e identificación del proxy". "Un 'proxy no transparente' es un proxy que modifica la solicitud o respuesta para proporcionar algún servicio adicional al agente de usuario, como servicios de anotación de grupo, transformación de tipo de medio, reducción de protocolo o filtrado de anonimato.

TCP Intercept es una función de seguridad de filtrado de tráfico que protege a los servidores TCP de los ataques de inundación TCP SYN, que son un tipo de ataque de denegación de servicio. TCP Intercept está disponible solo para tráfico IP.

En 2009, Robert Auger publicó una falla de seguridad en la forma en que funcionan los proxies transparentes, y el Equipo de Respuesta a Emergencias Informáticas emitió un aviso que enumeraba docenas de servidores proxy transparentes e interceptores afectados.

Propósito

Los proxies de intercepción se usan comúnmente en las empresas para hacer cumplir la política de uso aceptable y para aliviar los gastos generales administrativos, ya que no se requiere la configuración del navegador del cliente. Sin embargo, esta segunda razón se ve mitigada por funciones como la política de grupo de Active Directory o DHCP y la detección automática de proxy.

Los ISP también suelen utilizar proxies interceptores en algunos países para ahorrar ancho de banda ascendente y mejorar los tiempos de respuesta de los clientes mediante el almacenamiento en caché. Esto es más común en países donde el ancho de banda es más limitado (por ejemplo, naciones insulares) o se debe pagar.

Problemas

El desvío/intercepción de una conexión TCP crea varios problemas. Primero, la IP de destino original y el puerto deben comunicarse de alguna manera al proxy. Esto no siempre es posible (por ejemplo, cuando la puerta de enlace y el proxy residen en diferentes hosts). Existe una clase de ataques entre sitios que dependen de cierto comportamiento de interceptación de proxies que no verifican ni tienen acceso a la información sobre el destino original (interceptado). Este problema se puede resolver mediante el uso de un dispositivo o software integrado a nivel de paquete y de aplicación que luego pueda comunicar esta información entre el controlador de paquetes y el proxy.

La intercepción también crea problemas para la autenticación HTTP, especialmente la autenticación orientada a la conexión como NTLM, ya que el navegador del cliente cree que está hablando con un servidor en lugar de un proxy. Esto puede causar problemas cuando un proxy interceptor requiere autenticación, luego el usuario se conecta a un sitio que también requiere autenticación.

Finalmente, interceptar conexiones puede causar problemas para las cachés HTTP, ya que algunas solicitudes y respuestas se vuelven inalcanzables para una caché compartida.

Métodos de implementación

En servidores proxy/cortafuegos integrados donde el enrutador/cortafuegos está en el mismo host que el proxy, la información de destino original se puede comunicar mediante cualquier método, por ejemplo, Microsoft TMG o WinGate.

La interceptación también se puede realizar mediante el WCCP (protocolo de control de caché web) de Cisco. Este protocolo propietario reside en el enrutador y se configura desde la memoria caché, lo que permite que la memoria caché determine qué puertos y tráfico se le envían a través de una redirección transparente desde el enrutador. Esta redirección puede ocurrir de una de dos maneras: tunelización GRE (capa 3 de OSI) o reescrituras de MAC (capa 2 de OSI).

Una vez que el tráfico llega a la máquina proxy, la intercepción se realiza comúnmente con NAT (traducción de direcciones de red). Dichas configuraciones son invisibles para el navegador del cliente, pero dejan el proxy visible para el servidor web y otros dispositivos en el lado de Internet del proxy. Las versiones recientes de Linux y algunas BSD proporcionan TPROXY (proxy transparente) que realiza una intercepción y falsificación transparentes de nivel IP (OSI Layer 3) del tráfico saliente, ocultando la dirección IP del proxy de otros dispositivos de red.

Detección

Se pueden utilizar varios métodos para detectar la presencia de un servidor proxy interceptor:

- Al comparar la dirección IP externa del cliente con la dirección vista por un servidor web externo, o a veces examinando los encabezados HTTP recibidos por un servidor. Se han creado varios sitios para abordar este problema, informando de la dirección IP del usuario tal como lo ve el sitio de vuelta al usuario en una página web. Google también devuelve la dirección IP como se ve en la página si el usuario busca "IP".

- Al comparar el resultado de las verificaciones IP en línea cuando se accede con HTTPS vs HTTP, ya que la mayoría de los proxies interceptantes no interceptan SSL. Si se sospecha que la SSL es interceptada, se puede examinar el certificado asociado a cualquier sitio web seguro, el certificado raíz debe indicar si se emitió con el propósito de interceptar.

- Comparando la secuencia de los tubos de red reportados por una herramienta como traceroute para un protocolo proxiado como HTTP (puerto 80) con la de un protocolo no proxiado como SMTP (puerto 25).

- Al intentar hacer una conexión a una dirección IP en la que se sabe que no hay servidor. El proxy aceptará la conexión y luego intentará controlarla. Cuando el proxy no encuentra ningún servidor para aceptar la conexión puede devolver un mensaje de error o simplemente cerrar la conexión con el cliente. Esta diferencia en el comportamiento es simple de detectar. Por ejemplo, la mayoría de los navegadores web generarán una página de error creada por el navegador en el caso en que no pueden conectarse a un servidor HTTP pero devolverán un error diferente en el caso en que la conexión sea aceptada y luego cerrada.

- Al servir al usuario final especialmente programado aplicaciones Adobe Flash SWF o applets Sun Java que envían llamadas HTTP a su servidor.

Proxy CGI

Un proxy web CGI acepta direcciones URL de destino mediante un formulario web en la ventana del navegador del usuario, procesa la solicitud y devuelve los resultados al navegador del usuario. En consecuencia, se puede usar en un dispositivo o red que no permita "true" configuración de proxy que se va a cambiar. El primer proxy CGI registrado, llamado "rover" en ese momento, pero renombrado en 1998 a "CGIProxy", fue desarrollado por el informático estadounidense James Marshall a principios de 1996 para un artículo en "Unix Review" por Rich Morin.

La mayoría de los proxies CGI funcionan con CGIProxy (escrito en lenguaje Perl), Glype (escrito en lenguaje PHP) o PHProxy (escrito en lenguaje PHP). Desde abril de 2016, CGIProxy ha recibido alrededor de 2 millones de descargas, Glype ha recibido casi un millón de descargas, mientras que PHProxy todavía recibe cientos de descargas por semana. A pesar de que la popularidad ha disminuido debido a las VPN y otros métodos de privacidad, a partir de septiembre de 2021 todavía hay unos cientos de servidores proxy CGI en línea.

Algunos proxies CGI se configuraron con fines como hacer que los sitios web fueran más accesibles para las personas discapacitadas, pero desde entonces se cerraron debido al tráfico excesivo, generalmente causado por un tercero que anuncia el servicio como un medio para eludir el filtrado local. Dado que a muchos de estos usuarios no les importa el daño colateral que están causando, se hizo necesario que las organizaciones ocultaran sus proxies, revelando las URL solo a aquellos que se toman la molestia de contactar a la organización y demostrar una necesidad genuina.

Sufijo apoderado

Un proxy de sufijo permite a un usuario acceder al contenido web agregando el nombre del servidor proxy a la URL del contenido solicitado (por ejemplo, "en.wikipedia.org.SuffixProxy.com "). Los servidores proxy de sufijo son más fáciles de usar que los servidores proxy normales, pero no ofrecen altos niveles de anonimato y su uso principal es eludir los filtros web. Sin embargo, esto rara vez se usa debido a los filtros web más avanzados.

Software proxy cebolla Tor

Tor es un sistema destinado a proporcionar anonimato en línea. El software de cliente Tor enruta el tráfico de Internet a través de una red voluntaria mundial de servidores para ocultar la ubicación o el uso de la computadora de un usuario de alguien que realiza vigilancia de la red o análisis de tráfico. El uso de Tor hace que rastrear la actividad de Internet sea más difícil y su objetivo es proteger a los usuarios. libertad personal y su privacidad en línea.

"Enrutamiento de cebolla" se refiere a la naturaleza en capas del servicio de cifrado: los datos originales se cifran y se vuelven a cifrar varias veces, luego se envían a través de repetidores Tor sucesivos, cada uno de los cuales descifra una "capa" de cifrado antes de pasar los datos al siguiente relé y, en última instancia, al destino. Esto reduce la posibilidad de que los datos originales se descifren o se entiendan en tránsito.

Proxy anónimo I2P

La red anónima I2P ('I2P') es una red proxy cuyo objetivo es el anonimato en línea. Implementa el enrutamiento de ajo, que es una mejora del enrutamiento de cebolla de Tor. I2P está totalmente distribuido y funciona cifrando todas las comunicaciones en varias capas y retransmitiéndolas a través de una red de enrutadores administrados por voluntarios en varios lugares. Al mantener oculta la fuente de información, I2P ofrece resistencia a la censura. Los objetivos de I2P son proteger a los usuarios' libertad personal, privacidad y capacidad para realizar negocios confidenciales.

Cada usuario de I2P ejecuta un enrutador I2P en su computadora (nodo). El enrutador I2P se encarga de encontrar otros pares y construir túneles anónimos a través de ellos. I2P proporciona proxies para todos los protocolos (HTTP, IRC, SOCKS,...).

Comparación con traductores de direcciones de red

El concepto de proxy se refiere a una aplicación de capa 7 en el modelo de referencia OSI. La traducción de direcciones de red (NAT) es similar a un proxy pero opera en la capa 3.

En la configuración de cliente de NAT de capa 3, basta con configurar la puerta de enlace. Sin embargo, para la configuración del cliente de un proxy de capa 7, el destino de los paquetes que genera el cliente siempre debe ser el servidor proxy (capa 7), luego el servidor proxy lee cada paquete y averigua el verdadero destino.

Debido a que NAT opera en la capa 3, consume menos recursos que el proxy de la capa 7, pero también es menos flexible. Al comparar estas dos tecnologías, es posible que nos encontremos con una terminología conocida como 'cortafuegos transparente'. Cortafuegos transparente significa que el proxy utiliza las ventajas del proxy de capa 7 sin el conocimiento del cliente. El cliente supone que la puerta de enlace es un NAT en la capa 3 y no tiene idea del interior del paquete, pero a través de este método, los paquetes de la capa 3 se envían al proxy de la capa 7 para su investigación.

Proxy DNS

Un servidor proxy DNS toma las consultas DNS de una red (normalmente local) y las reenvía a un servidor de nombres de dominio de Internet. También puede almacenar en caché los registros DNS.

Proxificadores

Algunos programas de clientes "SOCKS-ify" solicitudes, que permite la adaptación de cualquier software en red para conectarse a redes externas a través de ciertos tipos de servidores proxy (principalmente SOCKS).

Proxy residencial

Un proxy residencial es un intermediario que utiliza una dirección IP real proporcionada por un proveedor de servicios de Internet (ISP) con dispositivos físicos como teléfonos móviles y computadoras de los usuarios finales. En lugar de conectarse directamente a un servidor, los usuarios de proxy residenciales se conectan al objetivo a través de direcciones IP residenciales. El objetivo luego los identifica como usuarios orgánicos de Internet. No permite que ninguna herramienta de seguimiento identifique la reasignación del usuario. Cualquier proxy residencial puede enviar cualquier cantidad de solicitudes simultáneas y las direcciones IP están directamente relacionadas con una región específica. A diferencia de los proxies residenciales normales, que ocultan la dirección IP real del usuario detrás de otra dirección IP, los proxies residenciales rotativos, también conocidos como proxies de backconnect, ocultan la dirección IP real del usuario detrás de un grupo de proxies. Estos proxies cambian entre ellos con cada sesión o en intervalos regulares.

Contenido relacionado

PDP-7

Filosofía de la información

Tarjeta gráfica Hércules