Seguridad de información

Seguridad de la información, a veces abreviado como InfoSec, es la práctica de proteger la información mitigando los riesgos de la información. Es parte de la gestión de riesgos de la información. Por lo general, implica prevenir o reducir la probabilidad de acceso no autorizado o inapropiado a los datos, o el uso ilegal, la divulgación, la interrupción, la eliminación, la corrupción, la modificación, la inspección, el registro o la devaluación de la información. También implica acciones destinadas a reducir los impactos adversos de tales incidentes. La información protegida puede adoptar cualquier forma, p. electrónico o físico, tangible (por ejemplo, papeleo) o intangible (por ejemplo, conocimiento). El enfoque principal de la seguridad de la información es la protección equilibrada de la confidencialidad, la integridad y la disponibilidad de los datos (también conocida como la tríada CIA) mientras se mantiene un enfoque en la implementación eficiente de políticas, todo sin obstaculizar la productividad de la organización. Esto se logra en gran medida a través de un proceso estructurado de gestión de riesgos que implica:

- identificar información y activos relacionados, además de posibles amenazas, vulnerabilidades e impactos;

- evaluación de los riesgos

- decidir cómo abordar o tratar los riesgos es decir, evitar, mitigar, compartir o aceptarlos

- cuando se necesite mitigación de los riesgos, selección o diseño de controles de seguridad apropiados y aplicación de los mismos

- vigilancia de las actividades, ajustes necesarios para abordar cualquier cuestión, cambios y oportunidades de mejora

Para estandarizar esta disciplina, académicos y profesionales colaboran para ofrecer orientación, políticas y estándares de la industria sobre contraseñas, software antivirus, firewall, software de encriptación, responsabilidad legal, concienciación y capacitación sobre seguridad, etc. Esta estandarización puede ser impulsada aún más por una amplia variedad de leyes y regulaciones que afectan la forma en que se accede, procesa, almacena, transfiere y destruye los datos. Sin embargo, la implementación de cualquier estándar y orientación dentro de una entidad puede tener un efecto limitado si no se adopta una cultura de mejora continua.

Definición

A continuación se sugieren varias definiciones de seguridad de la información, resumidas de diferentes fuentes:

- "Preservación de confidencialidad, integridad y disponibilidad de información. Nota: Además, pueden participar otras propiedades, como la autenticidad, la rendición de cuentas, la no repetición y la fiabilidad." (ISO/IEC 27000:2009)

- "La protección de los sistemas de información y de información contra el acceso, uso, divulgación, perturbación, modificación o destrucción no autorizados para proporcionar confidencialidad, integridad y disponibilidad." (CNSS, 2010)

- "Se asegura que sólo los usuarios autorizados (confidencialidad) tengan acceso a información precisa y completa (integridad) cuando sea necesario (disponibilidad)." (ISACA, 2008)

- "La seguridad de la información es el proceso de protección de la propiedad intelectual de una organización". (Pipkin, 2000)

- "...la seguridad de la información es una disciplina de gestión del riesgo, cuyo trabajo es gestionar el costo del riesgo de información al negocio". (McDermott y Geer, 2001)

- "Un sentido bien informado de la seguridad de que los riesgos y controles de la información están en equilibrio." (Anderson, J., 2003)

- "La seguridad de la información es la protección de la información y minimiza el riesgo de exponer información a partes no autorizadas". (Venter and Eloff, 2003)

- "La Seguridad de la Información es un área multidisciplinaria de estudio y actividad profesional que se ocupa del desarrollo e implementación de mecanismos de seguridad de todos los tipos disponibles (técnicos, organizativos, orientados a los seres humanos y legales) con el fin de mantener información en todos sus lugares (dentro y fuera del perímetro de la organización) y, en consecuencia, sistemas de información, donde se crea, procesa, almacena, transmite y destruye la información, libre de amenazas. Pueden clasificarse las amenazas a los sistemas de información e información y se puede definir un objetivo de seguridad correspondiente para cada categoría de amenazas. Debería revisarse periódicamente un conjunto de objetivos de seguridad, identificados como resultado de un análisis de amenazas, para asegurar su idoneidad y conformidad con el entorno en evolución. El conjunto actual de objetivos de seguridad puede incluir: confidencialidad, integridad, disponibilidad, privacidad, autenticidad " confianza, no repudiación, rendición de cuentas y auditabilidad." (Cherdantseva y Hilton, 2013)

- La seguridad de los recursos de información y de información utilizando sistemas o dispositivos de telecomunicaciones significa proteger la información, los sistemas de información o los libros del acceso no autorizado, los daños, el robo o la destrucción (Kurose y Ross, 2010).

Resumen

En el centro de la seguridad de la información está la seguridad de la información, el acto de mantener la confidencialidad, integridad y disponibilidad (CIA) de la información, asegurando que la información no se vea comprometida de ninguna manera cuando surjan problemas críticos. Estos problemas incluyen, entre otros, desastres naturales, mal funcionamiento de la computadora/servidor y robo físico. Si bien las operaciones comerciales basadas en papel aún prevalecen, lo que requiere su propio conjunto de prácticas de seguridad de la información, las iniciativas digitales empresariales se enfatizan cada vez más, y la garantía de la información ahora suele estar a cargo de especialistas en seguridad de tecnología de la información (TI). Estos especialistas aplican la seguridad de la información a la tecnología (la mayoría de las veces, algún tipo de sistema informático). Vale la pena señalar que una computadora no significa necesariamente una computadora de escritorio doméstica. Una computadora es cualquier dispositivo con un procesador y algo de memoria. Dichos dispositivos pueden variar desde dispositivos independientes no conectados a la red, tan simples como calculadoras, hasta dispositivos informáticos móviles conectados a la red, como teléfonos inteligentes y tabletas. Los especialistas en seguridad de TI casi siempre se encuentran en cualquier empresa/establecimiento importante debido a la naturaleza y el valor de los datos dentro de las empresas más grandes. Son responsables de mantener toda la tecnología dentro de la empresa a salvo de ataques cibernéticos maliciosos que a menudo intentan adquirir información privada crítica o hacerse con el control de los sistemas internos.

El campo de la seguridad de la información ha crecido y evolucionado significativamente en los últimos años. Ofrece muchas áreas de especialización, incluida la protección de redes e infraestructura aliada, protección de aplicaciones y bases de datos, pruebas de seguridad, auditoría de sistemas de información, planificación de continuidad comercial, descubrimiento de registros electrónicos y análisis forense digital. Los profesionales de la seguridad de la información son muy estables en su empleo. A partir de 2013, más del 80 por ciento de los profesionales no cambiaron de empleador o de empleo durante un período de un año, y se proyecta que la cantidad de profesionales crezca continuamente más del 11 por ciento anual entre 2014 y 2019.

Amenazas

Las amenazas a la seguridad de la información se presentan de muchas formas diferentes. Algunas de las amenazas más comunes en la actualidad son los ataques de software, el robo de propiedad intelectual, el robo de identidad, el robo de equipos o información, el sabotaje y la extorsión de información. Los virus, gusanos, ataques de phishing y caballos de Troya son algunos ejemplos comunes de ataques de software. El robo de propiedad intelectual también ha sido un problema importante para muchas empresas en el campo de la tecnología de la información (TI). El robo de identidad es el intento de actuar como otra persona, generalmente para obtener la información personal de esa persona o para aprovechar su acceso a información vital a través de la ingeniería social. El robo de equipos o información es cada vez más frecuente debido al hecho de que la mayoría de los dispositivos actuales son móviles, son propensos al robo y también se han vuelto mucho más deseables a medida que aumenta la cantidad de capacidad de datos. El sabotaje generalmente consiste en la destrucción del sitio web de una organización en un intento de causar pérdida de confianza por parte de sus clientes. La extorsión de información consiste en el robo de la propiedad o la información de una empresa como un intento de recibir un pago a cambio de devolver la información o la propiedad a su propietario, como ocurre con el ransomware. Hay muchas maneras de ayudar a protegerse de algunos de estos ataques, pero una de las precauciones más funcionales es concienciar periódicamente al usuario. La amenaza número uno para cualquier organización son los usuarios o empleados internos, también se les llama amenazas internas.

Los gobiernos, las fuerzas armadas, las corporaciones, las instituciones financieras, los hospitales, las organizaciones sin fines de lucro y las empresas privadas acumulan una gran cantidad de información confidencial sobre sus empleados, clientes, productos, investigaciones y estado financiero. Si la información confidencial sobre los clientes, las finanzas o la nueva línea de productos de una empresa cae en manos de un competidor o un pirata informático de sombrero negro, la empresa y sus clientes podrían sufrir pérdidas financieras generalizadas e irreparables, así como daños a la empresa. #39;s reputación. Desde una perspectiva comercial, la seguridad de la información debe equilibrarse con el costo; el modelo de Gordon-Loeb proporciona un enfoque económico matemático para abordar esta preocupación.

Para el individuo, la seguridad de la información tiene un efecto significativo en la privacidad, que se ve de manera muy diferente en varias culturas.

Respuestas a las amenazas

Las posibles respuestas a una amenaza o riesgo de seguridad son:

- reducir/mitigar – implementar salvaguardias y contramedidas para eliminar vulnerabilidades o bloquear amenazas

- asignar/transferir – colocar el costo de la amenaza en otra entidad u organización como el seguro de compra o la subcontratación

- aceptar – evaluar si el costo de la contramedida supera el posible costo de pérdida debido a la amenaza

Historia

Desde los primeros días de la comunicación, los diplomáticos y comandantes militares entendieron que era necesario proporcionar algún mecanismo para proteger la confidencialidad de la correspondencia y tener algún medio para detectar la manipulación. A Julio César se le atribuye la invención del cifrado César c. 50 a.C., que se creó para evitar que se leyeran sus mensajes secretos en caso de que un mensaje cayera en manos equivocadas. Sin embargo, en su mayor parte, la protección se logró mediante la aplicación de controles de manejo de procedimientos. La información sensible se marcó para indicar que debe ser protegida y transportada por personas de confianza, custodiada y almacenada en un ambiente seguro o caja fuerte. A medida que se expandieron los servicios postales, los gobiernos crearon organizaciones oficiales para interceptar, descifrar, leer y volver a sellar cartas (por ejemplo, la Oficina Secreta del Reino Unido, fundada en 1653).

A mediados del siglo XIX se desarrollaron sistemas de clasificación más complejos para permitir a los gobiernos gestionar su información según el grado de sensibilidad. Por ejemplo, el gobierno británico codificó esto, hasta cierto punto, con la publicación de la Ley de Secretos Oficiales en 1889. La Sección 1 de la ley se refería al espionaje y la divulgación ilegal de información, mientras que la Sección 2 se ocupaba de las violaciones de la confianza oficial. Pronto se agregó una defensa de interés público para defender las divulgaciones en interés del estado. En India se aprobó una ley similar en 1889, la Ley de secretos oficiales de la India, que se asoció con la era colonial británica y se usó para tomar medidas enérgicas contra los periódicos que se oponían a las políticas del Raj. Se aprobó una versión más nueva en 1923 que se extendió a todos los asuntos de información confidencial o secreta para el gobierno. En el momento de la Primera Guerra Mundial, los sistemas de clasificación de varios niveles se utilizaron para comunicar información hacia y desde varios frentes, lo que alentó un mayor uso de las secciones de creación y descifrado de códigos en los cuarteles generales diplomáticos y militares. La codificación se volvió más sofisticada entre las guerras a medida que se empleaban máquinas para codificar y decodificar la información.

El establecimiento de la seguridad informática inauguró la historia de la seguridad de la información. La necesidad de tales apareció durante la Segunda Guerra Mundial. El volumen de información compartida por los países aliados durante la Segunda Guerra Mundial requirió la alineación formal de los sistemas de clasificación y los controles de procedimiento. Una gama arcana de marcas evolucionó para indicar quién podía manejar los documentos (generalmente oficiales en lugar de tropas alistadas) y dónde deberían almacenarse a medida que se desarrollaban cajas fuertes e instalaciones de almacenamiento cada vez más complejas. La Máquina Enigma, que fue empleada por los alemanes para cifrar los datos de la guerra y Alan Turing la descifró con éxito, puede considerarse un ejemplo notable de creación y uso de información protegida. Los procedimientos evolucionaron para garantizar que los documentos se destruyeran correctamente, y fue el incumplimiento de estos procedimientos lo que condujo a algunos de los mayores golpes de inteligencia de la guerra (por ejemplo, la captura del U-570).

Varias computadoras centrales se conectaron en línea durante la Guerra Fría para completar tareas más sofisticadas, en un proceso de comunicación más fácil que enviar y recibir cintas magnéticas por los centros de computación. Como tal, la Agencia de Proyectos de Investigación Avanzada (ARPA), del Departamento de Defensa de los Estados Unidos, comenzó a investigar la viabilidad de un sistema de comunicación en red para intercambiar información dentro de las Fuerzas Armadas de los Estados Unidos. En 1968, el Dr. Larry Roberts formuló el proyecto ARPANET, que luego evolucionaría hacia lo que se conoce como Internet.

En 1973, el pionero de Internet Robert Metcalfe descubrió que elementos importantes de la seguridad de ARPANET tenían muchas fallas, como: "vulnerabilidad de la estructura y los formatos de las contraseñas; falta de procedimientos de seguridad para las conexiones telefónicas; y la inexistencia de identificaciones y autorizaciones de usuarios, además de la falta de controles y resguardos para mantener los datos a salvo de accesos no autorizados. Los piratas informáticos tuvieron acceso sin esfuerzo a ARPANET, ya que el público conocía los números de teléfono. Debido a estos problemas, sumado a la constante violación de la seguridad informática, así como al aumento exponencial del número de hosts y usuarios del sistema, la "seguridad de la red" se alude a menudo como "inseguridad de la red".

A finales del siglo XX y los primeros años del siglo XXI se produjeron rápidos avances en las telecomunicaciones, el hardware y el software informáticos y el cifrado de datos. La disponibilidad de equipos informáticos más pequeños, más potentes y menos costosos hizo que el procesamiento electrónico de datos estuviera al alcance de las pequeñas empresas y los usuarios domésticos. El establecimiento del Protocolo de control de transferencia/Protocolo de Internet (TCP/IP) a principios de la década de 1980 permitió que diferentes tipos de computadoras se comunicaran. Estas computadoras se interconectaron rápidamente a través de Internet.

El rápido crecimiento y el uso generalizado del procesamiento electrónico de datos y los negocios electrónicos realizados a través de Internet, junto con numerosos casos de terrorismo internacional, impulsaron la necesidad de mejores métodos para proteger las computadoras y la información que almacenan, procesan y transmiten. Las disciplinas académicas de seguridad informática y garantía de la información surgieron junto con numerosas organizaciones profesionales, todas compartiendo los objetivos comunes de garantizar la seguridad y confiabilidad de los sistemas de información.

Principios básicos

Conceptos clave

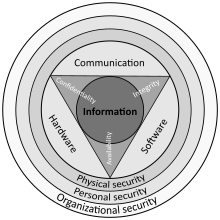

La tríada de confidencialidad, integridad y disponibilidad de la CIA está en el corazón de la seguridad de la información. (Los miembros de la tríada clásica de InfoSec: confidencialidad, integridad y disponibilidad, se denominan indistintamente en la literatura como atributos de seguridad, propiedades, objetivos de seguridad, aspectos fundamentales, criterios de información, características de información crítica y componentes básicos). Sin embargo, el debate continúa sobre si esta tríada de la CIA es suficiente o no para abordar los requisitos comerciales y tecnológicos que cambian rápidamente, con recomendaciones para considerar ampliar las intersecciones entre disponibilidad y confidencialidad, así como la relación entre seguridad y privacidad. Otros principios como "rendición de cuentas" a veces se han propuesto; se ha señalado que cuestiones como el no repudio no encajan bien dentro de los tres conceptos centrales.

La tríada parece haber sido mencionada por primera vez en una publicación del NIST en 1977.

En 1992 y revisadas en 2002, las Directrices para la seguridad de los sistemas y redes de información de la OCDE propusieron los nueve principios generalmente aceptados: conciencia, responsabilidad, respuesta, ética, democracia, riesgo. evaluación, diseño e implementación de seguridad, gestión de seguridad y reevaluación. Sobre la base de estos, en 2004 los Principios de ingeniería para la seguridad de la tecnología de la información del NIST propusieron 33 principios. De cada una de estas directrices y prácticas derivadas.

En 1998, Donn Parker propuso un modelo alternativo para la tríada clásica de la CIA que denominó los seis elementos atómicos de la información. Los elementos son confidencialidad, posesión, integridad, autenticidad, disponibilidad y utilidad. Los méritos del Parkerian Hexad son un tema de debate entre los profesionales de la seguridad.

En 2011, The Open Group publicó el estándar de gestión de seguridad de la información O-ISM3. Este estándar proponía una definición operativa de los conceptos clave de seguridad, con elementos denominados "objetivos de seguridad", relacionados con el control de acceso (9), disponibilidad (3), calidad de datos (1), cumplimiento y aspectos técnicos (4). En 2009, la Iniciativa de protección de software del Departamento de Defensa, archivada el 25 de septiembre de 2016 en Wayback Machine, publicó los tres principios de ciberseguridad archivados el 10 de mayo de 2020 en Wayback Machine, que son la susceptibilidad del sistema, el acceso a la falla y la capacidad para explotar la falla. Ninguno de estos modelos es ampliamente adoptado.

Confidencialidad

En la seguridad de la información, la confidencialidad "es la propiedad de que la información no se pone a disposición ni se divulga a personas, entidades o procesos no autorizados". Si bien es similar a "privacidad," las dos palabras no son intercambiables. Más bien, la confidencialidad es un componente de la privacidad que se implementa para proteger nuestros datos de espectadores no autorizados. Los ejemplos de confidencialidad de los datos electrónicos que se ven comprometidas incluyen el robo de computadoras portátiles, el robo de contraseñas o el envío de correos electrónicos confidenciales a las personas incorrectas.

Integridad

En la seguridad de TI, la integridad de los datos significa mantener y garantizar la precisión y la integridad de los datos durante todo su ciclo de vida. Esto significa que los datos no se pueden modificar de forma no autorizada o no detectada. Esto no es lo mismo que la integridad referencial en las bases de datos, aunque puede verse como un caso especial de consistencia tal como se entiende en el modelo ACID clásico de procesamiento de transacciones. Los sistemas de seguridad de la información suelen incorporar controles para garantizar su propia integridad, en particular, para proteger el kernel o las funciones centrales contra amenazas tanto deliberadas como accidentales. Los sistemas informáticos multipropósito y multiusuario tienen como objetivo compartimentar los datos y el procesamiento de modo que ningún usuario o proceso pueda afectar negativamente a otro: sin embargo, es posible que los controles no tengan éxito, como vemos en incidentes como infecciones de malware, piratería informática, robo de datos, fraude. y violaciones de la privacidad.

En términos más generales, la integridad es un principio de seguridad de la información que implica la integridad humana/social, de procesos y comercial, así como la integridad de los datos. Como tal, toca aspectos como la credibilidad, la coherencia, la veracidad, la exhaustividad, la exactitud, la oportunidad y la seguridad.

Disponibilidad

Para que cualquier sistema de información cumpla su propósito, la información debe estar disponible cuando se la necesita. Esto significa que los sistemas informáticos utilizados para almacenar y procesar la información, los controles de seguridad utilizados para protegerla y los canales de comunicación utilizados para acceder a ella deben funcionar correctamente. Los sistemas de alta disponibilidad tienen como objetivo permanecer disponibles en todo momento, evitando interrupciones en el servicio debido a cortes de energía, fallas de hardware y actualizaciones del sistema. Garantizar la disponibilidad también implica prevenir ataques de denegación de servicio, como una avalancha de mensajes entrantes en el sistema de destino, lo que esencialmente lo obliga a apagarse.

En el ámbito de la seguridad de la información, la disponibilidad a menudo puede verse como una de las partes más importantes de un programa exitoso de seguridad de la información. En última instancia, los usuarios finales deben poder realizar funciones de trabajo; al garantizar la disponibilidad, una organización puede cumplir con los estándares que esperan las partes interesadas de una organización. Esto puede incluir temas como configuraciones de proxy, acceso web externo, la capacidad de acceder a unidades compartidas y la capacidad de enviar correos electrónicos. Los ejecutivos a menudo no entienden el aspecto técnico de la seguridad de la información y ven la disponibilidad como una solución fácil, pero esto a menudo requiere la colaboración de muchos equipos organizacionales diferentes, como operaciones de red, operaciones de desarrollo, respuesta a incidentes y gestión de cambios/políticas. Un equipo de seguridad de la información exitoso involucra muchos roles clave diferentes para combinar y alinear para que la tríada de la CIA se brinde de manera efectiva.

No repudio

En derecho, el no repudio implica la intención de uno de cumplir con sus obligaciones en un contrato. También implica que una parte de una transacción no puede negar haber recibido una transacción, ni la otra parte puede negar haber enviado una transacción.

Es importante tener en cuenta que, si bien la tecnología, como los sistemas criptográficos, puede ayudar en los esfuerzos de no repudio, el concepto es, en esencia, un concepto legal que trasciende el ámbito de la tecnología. Por ejemplo, no es suficiente demostrar que el mensaje coincide con una firma digital firmada con la clave privada del remitente y, por lo tanto, solo el remitente podría haber enviado el mensaje y nadie más podría haberlo alterado en tránsito (datos integridad). El presunto remitente podría, a cambio, demostrar que el algoritmo de firma digital es vulnerable o defectuoso, o alegar o probar que su clave de firma se ha visto comprometida. La culpa de estas violaciones puede o no ser del remitente, y tales afirmaciones pueden o no eximir al remitente de responsabilidad, pero la afirmación invalidaría la afirmación de que la firma prueba necesariamente la autenticidad y la integridad. Como tal, el remitente puede repudiar el mensaje (porque la autenticidad y la integridad son requisitos previos para el no repudio).

Gestión de riesgos

En términos generales, el riesgo es la probabilidad de que suceda algo malo que cause daño a un activo informativo (o la pérdida del activo). Una vulnerabilidad es una debilidad que podría usarse para poner en peligro o causar daño a un activo de información. Una amenaza es cualquier cosa (hecha por el hombre o acto de la naturaleza) que tiene el potencial de causar daño. La probabilidad de que una amenaza use una vulnerabilidad para causar daño crea un riesgo. Cuando una amenaza utiliza una vulnerabilidad para infligir daño, tiene un impacto. En el contexto de la seguridad de la información, el impacto es una pérdida de disponibilidad, integridad y confidencialidad, y posiblemente otras pérdidas (pérdida de ingresos, pérdida de vidas, pérdida de bienes inmuebles).

El Certified Information Systems Auditor (CISA) Review Manual 2006 define la gestión de riesgos como "el proceso de identificar vulnerabilidades y amenazas a los recursos de información utilizados por un organización para lograr los objetivos comerciales y decidir qué contramedidas, si las hubiere, tomar para reducir el riesgo a un nivel aceptable, en función del valor del recurso de información para la organización."

Hay dos cosas en esta definición que pueden necesitar alguna aclaración. En primer lugar, el proceso de gestión de riesgos es un proceso continuo e iterativo. Debe repetirse indefinidamente. El entorno empresarial cambia constantemente y cada día surgen nuevas amenazas y vulnerabilidades. En segundo lugar, la elección de las contramedidas (controles) utilizadas para administrar los riesgos debe lograr un equilibrio entre la productividad, el costo, la eficacia de la contramedida y el valor del activo de información que se protege. Además, estos procesos tienen limitaciones ya que las brechas de seguridad generalmente son raras y surgen en un contexto específico que puede no ser fácilmente duplicado. Por lo tanto, cualquier proceso y contramedida debe evaluarse en busca de vulnerabilidades. No es posible identificar todos los riesgos, ni es posible eliminar todos los riesgos. El riesgo restante se denomina "riesgo residual".

La evaluación de riesgos la lleva a cabo un equipo de personas que tienen conocimiento de áreas específicas del negocio. La composición del equipo puede variar con el tiempo a medida que se evalúan diferentes partes del negocio. La evaluación puede usar un análisis cualitativo subjetivo basado en una opinión informada, o cuando se disponga de cifras en dólares confiables e información histórica, el análisis puede usar un análisis cuantitativo.

La investigación ha demostrado que el punto más vulnerable en la mayoría de los sistemas de información es el usuario, operador, diseñador u otro ser humano. El Código de prácticas ISO/IEC 27002:2005 para la gestión de la seguridad de la información recomienda que se examine lo siguiente durante una evaluación de riesgos:

- política de seguridad,

- organización de la seguridad de la información,

- gestión de activos,

- seguridad de los recursos humanos,

- seguridad física y ambiental,

- gestión de las comunicaciones y las operaciones,

- control de acceso,

- adquisición, desarrollo y mantenimiento de sistemas de información,

- gestión de incidentes de seguridad de la información,

- gestión de la continuidad de las operaciones

- cumplimiento reglamentario.

En términos generales, el proceso de gestión de riesgos consiste en:

- Identificación de activos y estimación de su valor. Incluye: personas, edificios, hardware, software, datos (electrónico, impresión, otros), suministros.

- Realizar una evaluación de amenazas. Incluye: Actos de naturaleza, actos de guerra, accidentes, actos maliciosos originarios de dentro o fuera de la organización.

- Realizar una evaluación de la vulnerabilidad, y para cada vulnerabilidad, calcular la probabilidad de que sea explotada. Evaluar políticas, procedimientos, normas, capacitación, seguridad física, control de calidad, seguridad técnica.

- Calcular el impacto que cada amenaza tendría en cada activo. Use análisis cualitativos o análisis cuantitativos.

- Identificar, seleccionar e implementar controles adecuados. Proporcionar una respuesta proporcional. Considere la productividad, la eficacia de los costos y el valor del activo.

- Evaluar la eficacia de las medidas de control. Ensure the controls provide the required cost effective protection without discernible loss of productivity.

Para cualquier riesgo dado, la administración puede optar por aceptar el riesgo en función del valor relativamente bajo del activo, la frecuencia relativamente baja de ocurrencia y el impacto relativamente bajo en el negocio. O bien, el liderazgo puede optar por mitigar el riesgo seleccionando e implementando medidas de control apropiadas para reducir el riesgo. En algunos casos, el riesgo puede transferirse a otro negocio mediante la compra de un seguro o la subcontratación a otro negocio. La realidad de algunos riesgos puede ser discutida. En tales casos, el liderazgo puede optar por negar el riesgo.

Controles de seguridad

Seleccionar e implementar los controles de seguridad adecuados inicialmente ayudará a una organización a reducir el riesgo a niveles aceptables. La selección de control debe seguir y debe basarse en la evaluación de riesgos. Los controles pueden variar en naturaleza, pero fundamentalmente son formas de proteger la confidencialidad, integridad o disponibilidad de la información. ISO/IEC 27001 tiene controles definidos en diferentes áreas. Las organizaciones pueden implementar controles adicionales según los requisitos de la organización. ISO/IEC 27002 ofrece una guía para los estándares de seguridad de la información organizacional.

Administrativo

Los controles administrativos (también llamados controles de procedimiento) consisten en políticas, procedimientos, normas y directrices aprobadas por escrito. Los controles administrativos forman el marco para el funcionamiento del negocio y la gestión de personas. Informan a las personas sobre cómo se debe administrar el negocio y cómo se deben realizar las operaciones diarias. Las leyes y reglamentos creados por organismos gubernamentales también son un tipo de control administrativo porque informan al negocio. Algunos sectores de la industria tienen políticas, procedimientos, estándares y pautas que deben seguirse: el Estándar de seguridad de datos de la industria de tarjetas de pago (PCI DSS) requerido por Visa y MasterCard es un ejemplo de ello. Otros ejemplos de controles administrativos incluyen la política de seguridad corporativa, la política de contraseñas, las políticas de contratación y las políticas disciplinarias.

Los controles administrativos forman la base para la selección e implementación de controles lógicos y físicos. Los controles lógicos y físicos son manifestaciones de los controles administrativos, que son de suma importancia.

Lógico

Los controles lógicos (también llamados controles técnicos) usan software y datos para monitorear y controlar el acceso a la información y los sistemas informáticos. Las contraseñas, los cortafuegos basados en host y en la red, los sistemas de detección de intrusos en la red, las listas de control de acceso y el cifrado de datos son ejemplos de controles lógicos.

Un control lógico importante que con frecuencia se pasa por alto es el principio de privilegio mínimo, que requiere que a un individuo, programa o proceso del sistema no se le concedan más privilegios de acceso de los necesarios para realizar la tarea. Un ejemplo flagrante del incumplimiento del principio de privilegios mínimos es iniciar sesión en Windows como administrador de usuarios para leer el correo electrónico y navegar por la web. Las violaciones de este principio también pueden ocurrir cuando un individuo recopila privilegios de acceso adicionales a lo largo del tiempo. Esto sucede cuando los empleados' los deberes laborales cambian, los empleados son promovidos a una nueva posición o los empleados son transferidos a otro departamento. Los privilegios de acceso requeridos por sus nuevas funciones se agregan con frecuencia a sus privilegios de acceso ya existentes, que pueden ya no ser necesarios o apropiados.

Físico

Los controles físicos supervisan y controlan el entorno del lugar de trabajo y las instalaciones informáticas. También monitorean y controlan el acceso hacia y desde dichas instalaciones e incluyen puertas, cerraduras, calefacción y aire acondicionado, alarmas de humo e incendio, sistemas de supresión de incendios, cámaras, barricadas, cercas, guardias de seguridad, candados de cable, etc. Separación de la red y el lugar de trabajo en áreas funcionales también hay controles físicos.

Un control físico importante que con frecuencia se pasa por alto es la separación de funciones, lo que garantiza que una persona no pueda completar una tarea crítica por sí misma. Por ejemplo, un empleado que presenta una solicitud de reembolso tampoco debería poder autorizar el pago o imprimir el cheque. Un programador de aplicaciones no debe ser también el administrador del servidor o el administrador de la base de datos; estos roles y responsabilidades deben estar separados unos de otros.

Defensa en profundidad

La seguridad de la información debe proteger la información a lo largo de su vida útil, desde la creación inicial de la información hasta su disposición final. La información debe estar protegida en movimiento y en reposo. Durante su vida, la información puede pasar por muchos sistemas de procesamiento de información diferentes y por muchas partes diferentes de los sistemas de procesamiento de información. Hay muchas maneras diferentes en que la información y los sistemas de información pueden verse amenazados. Para proteger completamente la información durante su vida útil, cada componente del sistema de procesamiento de información debe tener sus propios mecanismos de protección. La construcción, superposición y superposición de medidas de seguridad se denomina "defensa en profundidad". A diferencia de una cadena de metal, que es famosa por ser tan fuerte como su eslabón más débil, la estrategia de defensa en profundidad apunta a una estructura en la que, si falla una medida defensiva, otras medidas seguirán brindando protección.

Recuerde la discusión anterior sobre controles administrativos, controles lógicos y controles físicos. Los tres tipos de controles se pueden utilizar para formar la base sobre la cual construir una estrategia de defensa en profundidad. Con este enfoque, la defensa en profundidad se puede conceptualizar como tres capas o planos distintos colocados uno encima del otro. Se puede obtener información adicional sobre la defensa en profundidad si se considera que forma las capas de una cebolla, con datos en el núcleo de la cebolla, personas en la siguiente capa externa de la cebolla y seguridad de red, seguridad basada en host y aplicación. seguridad formando las capas más externas de la cebolla. Ambas perspectivas son igualmente válidas y cada una proporciona información valiosa sobre la implementación de una buena estrategia de defensa en profundidad.

Clasificación

Un aspecto importante de la seguridad de la información y la gestión de riesgos es reconocer el valor de la información y definir los procedimientos adecuados y los requisitos de protección de la información. No toda la información es igual y, por lo tanto, no toda la información requiere el mismo grado de protección. Esto requiere que a la información se le asigne una clasificación de seguridad. El primer paso en la clasificación de la información es identificar a un miembro de la alta gerencia como propietario de la información particular que se va a clasificar. A continuación, desarrolle una política de clasificación. La política debe describir las diferentes etiquetas de clasificación, definir los criterios para que a la información se le asigne una etiqueta en particular y enumerar los controles de seguridad requeridos para cada clasificación.

Algunos factores que influyen en qué información de clasificación debe asignarse incluyen cuánto valor tiene esa información para la organización, qué tan antigua es la información y si la información se ha vuelto obsoleta o no. Las leyes y otros requisitos reglamentarios también son consideraciones importantes al clasificar la información. La Asociación de Auditoría y Control de Sistemas de Información (ISACA) y su Modelo comercial para la seguridad de la información también sirve como una herramienta para que los profesionales de la seguridad examinen la seguridad desde una perspectiva de sistemas, creando un entorno donde la seguridad se puede administrar de manera holística, permitiendo abordar los riesgos reales.

El tipo de etiquetas de clasificación de seguridad de la información seleccionadas y utilizadas dependerá de la naturaleza de la organización, siendo ejemplos:

- En el sector empresarial, etiquetas como: Público, Sensible, Privado, Confidencial.

- En el sector gubernamental, etiquetas tales como: Unclassified, Unofficial, Protected, Confidential, Secret, Top Secret, y sus equivalentes no ingleses.

- En formaciones multisectoriales, el Protocolo de Luz de Tráfico, que consiste en: Blanco, Verde, Ámbar y Rojo.

Todos los empleados de la organización, así como los socios comerciales, deben estar capacitados en el esquema de clasificación y comprender los controles de seguridad y los procedimientos de manejo requeridos para cada clasificación. La clasificación de un activo de información en particular que ha sido asignado debe revisarse periódicamente para garantizar que la clasificación siga siendo apropiada para la información y para garantizar que los controles de seguridad requeridos por la clasificación estén implementados y se sigan en sus procedimientos correctos.

Control de acceso

El acceso a la información protegida debe estar restringido a las personas autorizadas para acceder a la información. Los programas de cómputo, y en muchos casos las computadoras que procesan la información, también deben ser autorizados. Esto requiere que existan mecanismos para controlar el acceso a la información protegida. La sofisticación de los mecanismos de control de acceso debe estar a la par con el valor de la información que se protege; cuanto más sensible o valiosa sea la información, más fuertes deben ser los mecanismos de control. La base sobre la que se construyen los mecanismos de control de acceso comienza con la identificación y la autenticación.

El control de acceso generalmente se considera en tres pasos: identificación, autenticación y autorización.

Identificación

La identificación es una afirmación de quién es alguien o qué es algo. Si una persona hace la afirmación "Hola, mi nombre es John Doe" están haciendo una afirmación de quiénes son. Sin embargo, su afirmación puede o no ser cierta. Antes de que John Doe pueda tener acceso a la información protegida, será necesario verificar que la persona que afirma ser John Doe realmente es John Doe. Por lo general, el reclamo tiene la forma de un nombre de usuario. Al ingresar ese nombre de usuario, afirma "Soy la persona a la que pertenece el nombre de usuario".

Autenticación

La autenticación es el acto de verificar una declaración de identidad. Cuando John Doe entra en un banco para hacer un retiro, le dice al cajero del banco que él es John Doe, un reclamo de identidad. El cajero del banco pide ver una identificación con foto, por lo que le entrega al cajero su licencia de conducir. El cajero del banco verifica la licencia para asegurarse de que tenga impreso John Doe y compara la fotografía de la licencia con la persona que dice ser John Doe. Si la foto y el nombre coinciden con la persona, entonces el cajero ha autenticado que John Doe es quien decía ser. Asimismo, al introducir la contraseña correcta, el usuario está acreditando que es la persona a la que pertenece el nombre de usuario.

Hay tres tipos diferentes de información que se pueden usar para la autenticación:

- Algo que sabes: cosas como un PIN, una contraseña o el nombre de soltera de tu madre

- Algo que tienes: licencia de conducir o tarjeta de giro magnética

- Algo que usted es: biometría, incluyendo huellas de palma, huellas dactilares, impresiones de voz y retina (ojo) escaneos

La autenticación sólida requiere proporcionar más de un tipo de información de autenticación (autenticación de dos factores). El nombre de usuario es la forma más común de identificación en los sistemas informáticos de hoy y la contraseña es la forma más común de autenticación. Los nombres de usuario y las contraseñas han cumplido su propósito, pero son cada vez más inadecuados. Los nombres de usuario y las contraseñas se están reemplazando o complementando lentamente con mecanismos de autenticación más sofisticados, como los algoritmos de contraseña de un solo uso basados en el tiempo.

Autorización

Después de que una persona, un programa o una computadora se haya identificado y autenticado con éxito, se debe determinar a qué recursos de información se les permite acceder y qué acciones se les permitirá realizar (ejecutar, ver, crear, eliminar o cambiar). Esto se llama autorización. La autorización para acceder a la información y otros servicios informáticos comienza con las políticas y procedimientos administrativos. Las políticas prescriben a qué información y servicios informáticos se puede acceder, por quién y en qué condiciones. Luego, los mecanismos de control de acceso se configuran para hacer cumplir estas políticas. Los diferentes sistemas informáticos están equipados con diferentes tipos de mecanismos de control de acceso. Algunos incluso pueden ofrecer una selección de diferentes mecanismos de control de acceso. El mecanismo de control de acceso que ofrece un sistema se basará en uno de los tres enfoques para el control de acceso, o puede derivarse de una combinación de los tres enfoques.

El enfoque no discrecional consolida todo el control de acceso bajo una administración centralizada. El acceso a la información y otros recursos generalmente se basa en la función (rol) de los individuos en la organización o las tareas que el individuo debe realizar. El enfoque discrecional otorga al creador o propietario del recurso de información la capacidad de controlar el acceso a esos recursos. En el enfoque de control de acceso obligatorio, el acceso se concede o deniega basándose en la clasificación de seguridad asignada al recurso de información.

Ejemplos de mecanismos comunes de control de acceso que se usan hoy en día incluyen el control de acceso basado en roles, disponible en muchos sistemas avanzados de administración de bases de datos; permisos de archivos simples proporcionados en los sistemas operativos UNIX y Windows; Objetos de directiva de grupo proporcionados en los sistemas de red de Windows; y Kerberos, RADIUS, TACACS y las listas de acceso simples utilizadas en muchos firewalls y enrutadores.

Para que sean eficaces, las políticas y otros controles de seguridad se deben hacer cumplir y mantener. Las políticas efectivas aseguran que las personas rindan cuentas por sus acciones. Las pautas del Departamento del Tesoro de los EE. UU. para los sistemas que procesan información confidencial o patentada, por ejemplo, establecen que todos los intentos de acceso y autenticación fallidos y exitosos deben registrarse, y todo acceso a la información debe dejar algún tipo de registro de auditoría.

Además, el principio de necesidad de saber debe aplicarse cuando se habla de control de acceso. Este principio otorga derechos de acceso a una persona para realizar sus funciones laborales. Este principio se utiliza en el gobierno cuando se trata de liquidaciones de diferencias. Aunque dos empleados en diferentes departamentos tienen una autorización de alto secreto, deben tener una necesidad de saber para poder intercambiar información. Dentro del principio de necesidad de saber, los administradores de red otorgan al empleado la menor cantidad de privilegios para evitar que los empleados accedan a más de lo que se supone que deben. La necesidad de saber ayuda a hacer cumplir la tríada confidencialidad-integridad-disponibilidad. La necesidad de saber impacta directamente en el área confidencial de la tríada.

Criptografía

La seguridad de la información utiliza la criptografía para transformar la información utilizable en un formato que la vuelve inutilizable para cualquier persona que no sea un usuario autorizado; este proceso se llama cifrado. La información que ha sido encriptada (queda inutilizable) puede volver a ser transformada en su forma utilizable original por un usuario autorizado que posea la clave criptográfica, a través del proceso de desencriptación. La criptografía se utiliza en la seguridad de la información para proteger la información de la divulgación no autorizada o accidental mientras la información está en tránsito (ya sea electrónica o físicamente) y mientras la información está almacenada.

La criptografía también proporciona seguridad de la información con otras aplicaciones útiles, incluidos métodos de autenticación mejorados, resúmenes de mensajes, firmas digitales, no repudio y comunicaciones de red cifradas. Las aplicaciones más antiguas y menos seguras, como Telnet y el Protocolo de transferencia de archivos (FTP), están siendo reemplazadas lentamente por aplicaciones más seguras, como Secure Shell (SSH), que utilizan comunicaciones de red cifradas. Las comunicaciones inalámbricas se pueden cifrar utilizando protocolos como WPA/WPA2 o el WEP más antiguo (y menos seguro). Las comunicaciones por cable (como ITU‑T G.hn) están protegidas mediante AES para el cifrado y X.1035 para la autenticación y el intercambio de claves. Las aplicaciones de software como GnuPG o PGP se pueden usar para cifrar archivos de datos y correo electrónico.

La criptografía puede presentar problemas de seguridad cuando no se implementa correctamente. Las soluciones criptográficas deben implementarse utilizando soluciones aceptadas por la industria que se hayan sometido a una rigurosa revisión por parte de expertos independientes en criptografía. La longitud y la fuerza de la clave de cifrado también son una consideración importante. Una clave débil o demasiado corta producirá un cifrado débil. Las claves utilizadas para el cifrado y descifrado deben protegerse con el mismo grado de rigor que cualquier otra información confidencial. Deben estar protegidos contra la divulgación y destrucción no autorizadas, y deben estar disponibles cuando se necesiten. Las soluciones de infraestructura de clave pública (PKI) abordan muchos de los problemas que rodean la administración de claves.

Proceso

Los términos "persona razonable y prudente", "diligencia debida" y "diligencia debida" se han utilizado en los campos de las finanzas, los valores y el derecho durante muchos años. En los últimos años, estos términos se han abierto camino en los campos de la informática y la seguridad de la información. Las Directrices Federales de Sentencias de EE. UU. ahora permiten responsabilizar a los funcionarios corporativos por no ejercer el debido cuidado y la debida diligencia en la gestión de sus sistemas de información.

En el mundo de los negocios, los accionistas, los clientes, los socios comerciales y los gobiernos tienen la expectativa de que los funcionarios corporativos administren el negocio de acuerdo con las prácticas comerciales aceptadas y en cumplimiento de las leyes y otros requisitos reglamentarios. Esto a menudo se describe como la "persona razonable y prudente" regla. Una persona prudente tiene el debido cuidado de garantizar que se haga todo lo necesario para operar el negocio según principios comerciales sólidos y de manera legal y ética. Una persona prudente es también diligente (consciente, atenta, continua) en el debido cuidado del negocio.

En el campo de la seguridad de la información, Harris ofrece las siguientes definiciones de debido cuidado y debida diligencia:

"Los cuidados son pasos que se toman para demostrar que una empresa ha asumido la responsabilidad de las actividades que tienen lugar dentro de la corporación y ha tomado las medidas necesarias para ayudar a proteger a la empresa, sus recursos y empleados." Y... "Actividades continuas que aseguran que los mecanismos de protección sean mantenidos y operativos continuamente".

Se debe prestar atención a dos puntos importantes en estas definiciones. Primero, con el debido cuidado, se toman medidas para mostrar; esto significa que los pasos se pueden verificar, medir o incluso producir artefactos tangibles. En segundo lugar, en la debida diligencia hay actividades continuas; esto significa que las personas realmente están haciendo cosas para monitorear y mantener los mecanismos de protección, y estas actividades están en curso.

Las organizaciones tienen la responsabilidad de practicar el deber de cuidado al aplicar la seguridad de la información. El estándar de análisis de riesgos del deber de cuidado (DoCRA) proporciona principios y prácticas para evaluar el riesgo. Considera a todas las partes que podrían verse afectadas por esos riesgos. DoCRA ayuda a evaluar las salvaguardas si son apropiadas para proteger a otros de daños mientras presentan una carga razonable. Con el aumento de los litigios por violación de datos, las empresas deben equilibrar los controles de seguridad, el cumplimiento y su misión.

Gobierno de seguridad

El Instituto de Ingeniería de Software de la Universidad Carnegie Mellon, en una publicación titulada Guía de implementación de Governing for Enterprise Security (GES), define las características de un gobierno de seguridad efectivo. Éstos incluyen:

- Cuestión de toda la empresa

- Los líderes son responsables

- Visto como requisito de negocio

- Riesgo basado en

- Funciones, responsabilidades y separación de funciones definidas

- Medidas adoptadas y aplicadas en las políticas

- Recursos suficientes comprometidos

- Personal consciente y capacitado

- Un requisito del ciclo de vida para el desarrollo

- Planificada, gestionada, mensurable y medida

- Examen y auditoría

Planes de respuesta a incidentes

Un plan de respuesta a incidentes (IRP) es un grupo de políticas que dictan la reacción de una organización ante un ataque cibernético. Una vez que se ha identificado una brecha de seguridad, se inicia el plan. Es importante tener en cuenta que puede haber implicaciones legales en una violación de datos. Conocer las leyes locales y federales es fundamental. Cada plan es exclusivo de las necesidades de la organización y puede incluir conjuntos de habilidades que no forman parte de un equipo de TI. Por ejemplo, se puede incluir un abogado en el plan de respuesta para ayudar a navegar las implicaciones legales de una violación de datos.

Como se mencionó anteriormente, cada plan es único, pero la mayoría de los planes incluirán lo siguiente:

Preparación

La buena preparación incluye el desarrollo de un Equipo de Respuesta a Incidentes (IRT). Las habilidades que este equipo debe utilizar serían pruebas de penetración, análisis forense informático, seguridad de redes, etc. Este equipo también debe realizar un seguimiento de las tendencias en ciberseguridad y estrategias de ataque modernas. Un programa de formación para los usuarios finales es importante, así como la mayoría de las estrategias de ataque modernas se dirigen a los usuarios de la red.

Identificación

Esta parte del plan de respuesta a incidentes identifica si hubo un evento de seguridad. Cuando un usuario final informa información o un administrador nota irregularidades, se inicia una investigación. Un registro de incidentes es una parte crucial de este paso. Todos los miembros del equipo deben actualizar este registro para garantizar que la información fluya lo más rápido posible. Si se ha identificado que se ha producido una brecha de seguridad, se debe activar el siguiente paso.

Contención

En esta fase, el IRT trabaja para aislar las áreas donde se produjo la brecha para limitar el alcance del evento de seguridad. Durante esta fase, es importante preservar la información de manera forense para que pueda analizarse más adelante en el proceso. La contención puede ser tan simple como contener físicamente una sala de servidores o tan compleja como segmentar una red para no permitir la propagación de un virus.

Erradicación

Aquí es donde la amenaza identificada se elimina de los sistemas afectados. Esto podría incluir la eliminación de archivos maliciosos, la cancelación de cuentas comprometidas o la eliminación de otros componentes. Algunos eventos no requieren este paso, sin embargo, es importante comprender completamente el evento antes de pasar a este paso. Esto ayudará a garantizar que la amenaza se elimine por completo.

Recuperación

Esta etapa es donde los sistemas se restauran a su funcionamiento original. Esta etapa podría incluir la recuperación de datos, el cambio de la información de acceso del usuario o la actualización de las reglas o políticas del firewall para evitar una infracción en el futuro. Sin ejecutar este paso, el sistema aún podría ser vulnerable a futuras amenazas de seguridad.

Lecciones aprendidas

En este paso, la información que se ha recopilado durante este proceso se utiliza para tomar decisiones futuras sobre seguridad. Este paso es crucial para garantizar que se prevengan eventos futuros. El uso de esta información para capacitar aún más a los administradores es fundamental para el proceso. Este paso también se puede utilizar para procesar información que se distribuye desde otras entidades que han experimentado un evento de seguridad.

Gestión de cambios

La gestión de cambios es un proceso formal para dirigir y controlar las alteraciones en el entorno de procesamiento de la información. Esto incluye modificaciones a las computadoras de escritorio, la red, los servidores y el software. Los objetivos de la gestión de cambios son reducir los riesgos que plantean los cambios en el entorno de procesamiento de la información y mejorar la estabilidad y confiabilidad del entorno de procesamiento a medida que se realizan los cambios. El objetivo de la gestión del cambio no es evitar o dificultar la implementación de los cambios necesarios.

Cualquier cambio en el entorno de procesamiento de la información introduce un elemento de riesgo. Incluso los cambios aparentemente simples pueden tener efectos inesperados. Una de las muchas responsabilidades de la gerencia es la gestión del riesgo. La gestión del cambio es una herramienta para gestionar los riesgos introducidos por los cambios en el entorno de procesamiento de la información. Parte del proceso de gestión de cambios garantiza que los cambios no se implementen en momentos inoportunos en los que pueden interrumpir procesos comerciales críticos o interferir con otros cambios que se implementan.

No es necesario administrar todos los cambios. Algunos tipos de cambios son parte de la rutina diaria del procesamiento de información y se adhieren a un procedimiento predefinido, lo que reduce el nivel general de riesgo para el entorno de procesamiento. La creación de una nueva cuenta de usuario o la implementación de una nueva computadora de escritorio son ejemplos de cambios que generalmente no requieren administración de cambios. Sin embargo, la reubicación de recursos compartidos de archivos de usuario o la actualización del servidor de correo electrónico representan un nivel de riesgo mucho mayor para el entorno de procesamiento y no son una actividad cotidiana normal. Los primeros pasos críticos en la gestión del cambio son (a) definir el cambio (y comunicar esa definición) y (b) definir el alcance del sistema de cambio.

La administración de cambios generalmente es supervisada por una junta de revisión de cambios compuesta por representantes de áreas comerciales clave, seguridad, redes, administradores de sistemas, administración de bases de datos, desarrolladores de aplicaciones, soporte de escritorio y la mesa de ayuda. Las tareas de la junta de revisión de cambios se pueden facilitar con el uso de la aplicación de flujo de trabajo automatizado. La responsabilidad de la junta de revisión de cambios es garantizar que se sigan los procedimientos de gestión de cambios documentados de la organización. El proceso de gestión del cambio es el siguiente

- Solicitud: Cualquiera puede solicitar un cambio. La persona que hace la solicitud de cambio puede o no ser la misma persona que realiza el análisis o implementa el cambio. Cuando se reciba una solicitud de cambio, podrá someterse a un examen preliminar para determinar si el cambio solicitado es compatible con el modelo y las prácticas institucionales de las organizaciones y determinar la cantidad de recursos necesarios para implementar el cambio.

- Aprobar: La administración gestiona el negocio y controla la asignación de recursos, por lo tanto, la administración debe aprobar solicitudes de cambios y asignar prioridad a cada cambio. La administración podría optar por rechazar una solicitud de cambio si el cambio no es compatible con el modelo de negocio, las normas industriales o las mejores prácticas. La administración también podría optar por rechazar una solicitud de cambio si el cambio requiere más recursos de los que se pueden asignar para el cambio.

- Plan: La planificación de un cambio implica descubrir el alcance y el impacto del cambio propuesto; analizar la complejidad del cambio; asignar recursos y, desarrollar, probar y documentar tanto los planes de implementación como de retroceso. Necesidad de definir los criterios sobre los cuales se tomará una decisión de respaldo.

- Prueba: Cada cambio debe ser probado en un entorno de prueba seguro, que refleja estrechamente el entorno de producción actual, antes de que el cambio se aplique al entorno de producción. El plan de respaldo también debe ser probado.

- Cuadro: Parte de la responsabilidad de la junta de revisión del cambio es ayudar en la programación de cambios revisando la fecha de implementación propuesta para conflictos potenciales con otros cambios programados o actividades empresariales críticas.

- Comuníquese: Una vez programado un cambio, debe ser comunicado. La comunicación es dar a otros la oportunidad de recordar al consejo de revisión del cambio sobre otros cambios o actividades empresariales críticas que podrían haberse pasado por alto al programar el cambio. La comunicación también sirve para que el mostrador de ayuda y los usuarios sepan que está a punto de ocurrir un cambio. Otra de las responsabilidades de la junta de revisión del cambio es asegurar que los cambios programados se hayan comunicado adecuadamente a quienes se verán afectados por el cambio o que de otro modo tengan interés en el cambio.

- Aplicar: En la fecha y hora designadas, deben aplicarse los cambios. Parte del proceso de planificación era elaborar un plan de aplicación, un plan de ensayo y un plan de apoyo. Si la implementación del cambio debe fracasar o, las pruebas de implementación post fallan o, se han cumplido otros criterios de "sexo muerto", el plan de respaldo debe ser implementado.

- Documento: Todos los cambios deben ser documentados. La documentación incluye la solicitud inicial de cambio, su aprobación, la prioridad asignada a ella, los planes de ejecución, pruebas y respaldo, los resultados de la crítica de la junta de revisión del cambio, la fecha/hora del cambio se implementó, quien la implementó, y si el cambio se implementó con éxito, falló o pospuso.

- Examen posterior al cambio: La junta de examen del cambio debería realizar un examen posterior a la ejecución de los cambios. Es particularmente importante revisar los cambios fallidos y respaldados. La junta de examen debe tratar de comprender los problemas que se han encontrado y buscar áreas para mejorar.

Los procedimientos de gestión de cambios que son fáciles de seguir y usar pueden reducir en gran medida los riesgos generales creados cuando se realizan cambios en el entorno de procesamiento de la información. Los buenos procedimientos de gestión de cambios mejoran la calidad general y el éxito de los cambios a medida que se implementan. Esto se logra a través de la planificación, la revisión por pares, la documentación y la comunicación.

ISO/IEC 20000, The Visible OPS Handbook: Implementing ITIL in 4 Practical and Auditable Steps (Resumen completo del libro) e ITIL brindan una guía valiosa sobre la implementación de un programa de gestión de cambios eficiente y eficaz en la seguridad de la información.

Continuidad del negocio

La gestión de la continuidad del negocio (BCM, por sus siglas en inglés) se refiere a los arreglos que tienen como objetivo proteger las funciones comerciales críticas de una organización de la interrupción debido a incidentes, o al menos minimizar los efectos. BCM es esencial para cualquier organización para mantener la tecnología y el negocio en línea con las amenazas actuales para la continuación de los negocios como de costumbre. El BCM debe incluirse en el plan de análisis de riesgos de una organización para garantizar que todas las funciones comerciales necesarias tengan lo que necesitan para continuar en caso de cualquier tipo de amenaza a cualquier función comercial.

Abarca:

- b) Análisis de las necesidades, por ejemplo, determinación de las funciones institucionales esenciales, las dependencias y los posibles puntos de fracaso, las amenazas potenciales y, por consiguiente, los incidentes o los riesgos de preocupación para la organización;

- Especificación, por ejemplo, períodos máximos tolerables; objetivos de puntos de recuperación (tiempos máximo aceptables de pérdida de datos);

- Arquitectura y diseño, por ejemplo, una combinación adecuada de enfoques que incluyen la resiliencia (por ejemplo, sistemas de ingeniería de TI y procesos para una alta disponibilidad, evitando o evitando situaciones que puedan interrumpir el negocio), gestión de incidentes y emergencias (por ejemplo, evacuando locales, llamando a los servicios de emergencia, evaluación de triage/situación e invocando planes de recuperación), recuperación (por ejemplo, reconstrucción) y gestión de contingencia (capacidad genética para tratar los recursos disponibles);

- Aplicación, por ejemplo, configuración y programación de copias de seguridad, transferencias de datos, etc., duplicación y fortalecimiento de elementos críticos; contratación con proveedores de servicios y equipos;

- Pruebas, por ejemplo, ejercicios de continuidad de las operaciones de diversos tipos, costos y niveles de seguridad;

- Gestión, por ejemplo, definición de estrategias, establecimiento de objetivos y metas; planificación y dirección del trabajo; asignación de fondos, personas y otros recursos; priorización en relación con otras actividades; creación de equipos, liderazgo, control, motivación y coordinación con otras funciones y actividades empresariales (por ejemplo, TI, instalaciones, recursos humanos, gestión de riesgos, riesgo de información y seguridad, operaciones); vigilancia de la situación, verificación y actualización de los arreglos cuando las cosas cambian; actualización del enfoque mediante una mejora continua;

- Assurance, e.g., testing against specified requirements; measurement, analyzing, and reporting key parameters; conducting additional tests, reviews and audits for greater confidence that the arrangements will go to plan if invoked.

Mientras que BCM adopta un enfoque amplio para minimizar los riesgos relacionados con desastres al reducir tanto la probabilidad como la gravedad de los incidentes, un plan de recuperación ante desastres (DRP) se enfoca específicamente en reanudar las operaciones comerciales lo más rápido posible después de un desastre. Un plan de recuperación ante desastres, invocado poco después de que ocurre un desastre, establece los pasos necesarios para recuperar la infraestructura crítica de tecnología de la información y las comunicaciones (TIC). La planificación de recuperación ante desastres incluye establecer un grupo de planificación, realizar una evaluación de riesgos, establecer prioridades, desarrollar estrategias de recuperación, preparar inventarios y documentación del plan, desarrollar criterios y procedimientos de verificación y, por último, implementar el plan.

Leyes y reglamentos

A continuación se muestra una lista parcial de leyes y regulaciones gubernamentales en varias partes del mundo que tienen, tuvieron o tendrán un efecto significativo en el procesamiento de datos y la seguridad de la información. También se han incluido importantes regulaciones sectoriales de la industria cuando tienen un impacto significativo en la seguridad de la información.

- The UK Data Protection La Ley de 1998 establece nuevas disposiciones para reglamentar la tramitación de la información relativa a las personas, incluida la obtención, tenencia, utilización o divulgación de dicha información. La Directiva de Protección de Datos de la Unión Europea (EUDPD) exige que todos los miembros de E.U. adopten reglamentos nacionales para estandarizar la protección de la privacidad de datos para los ciudadanos de toda la U.E.

- The Computer Misuse Act 1990 is an Act of the U.K. El Parlamento comete un delito de computación (por ejemplo, piratería) como delito penal. La ley se ha convertido en un modelo en el que varios otros países, entre ellos el Canadá y la República de Irlanda, se han inspirado en la elaboración ulterior de sus propias leyes de seguridad de la información.

- La Directiva de Retención de Datos de la E.U. (anulada) exigía que los proveedores de servicios de Internet y las compañías telefónicas guardaran datos sobre cada mensaje electrónico enviado y llamada telefónica realizada entre seis meses y dos años.

- The Family Educational Rights and Privacy Act (FERPA) (20 U.S.C. § 1232 g; 34 CFR Part 99) es una ley federal estadounidense que protege la privacidad de los registros de educación estudiantil. La ley se aplica a todas las escuelas que reciben fondos bajo un programa aplicable del Departamento de Educación de los Estados Unidos. Generalmente, las escuelas deben tener permiso por escrito del padre o estudiante elegible para liberar cualquier información del registro educativo de un estudiante.

- Las directrices de seguridad del Consejo Federal de Exámenes de Instituciones Financieras (FFIEC) para auditores especifican los requisitos para la seguridad bancaria en línea.

- La Ley de Portabilidad y Responsabilidad del Seguro de Salud (HIPAA) de 1996 exige la adopción de normas nacionales para las transacciones electrónicas de atención de la salud y los identificadores nacionales para proveedores, planes de seguro médico y empleadores. Además, requiere que los proveedores de atención médica, los proveedores de seguros y los empleadores protejan la seguridad y la privacidad de los datos de salud.

- La Ley de Gramm-Leach-Bliley de 1999 (GLBA), también conocida como Ley de modernización de los servicios financieros de 1999, protege la privacidad y seguridad de la información financiera privada que las instituciones financieras recopilan, mantienen y procesan.

- Sección 404 de los Sarbanes–Oxley La Ley de 2002 (SOX) exige que las empresas comerciales públicas evalúen la eficacia de sus controles internos para la presentación de informes financieros en los informes anuales que presenten al final de cada ejercicio fiscal. Los oficiales principales de información son responsables de la seguridad, exactitud y fiabilidad de los sistemas que gestionan e informan de los datos financieros. La ley también exige que las empresas comercializadas públicamente participen con auditores independientes que deben dar fe de la validez de sus evaluaciones e informar al respecto.

- La norma de seguridad de datos de la industria de la tarjeta de pago (PCI DSS) establece requisitos completos para mejorar la seguridad de los datos de la cuenta de pago. Fue desarrollado por las marcas de pago fundadoras del Consejo de Normas de Seguridad del PCI, incluyendo American Express, Discover Financial Services, JCB, MasterCard Worldwide y Visa International, para ayudar a facilitar la adopción amplia de medidas consistentes de seguridad de datos a nivel mundial. El PCI DSS es un estándar de seguridad multifacético que incluye requisitos para la gestión de seguridad, políticas, procedimientos, arquitectura de red, diseño de software y otras medidas de protección críticas.

- Las leyes de notificación de incumplimiento de la seguridad del Estado (California y muchos otros) exigen que las empresas, las organizaciones sin fines de lucro y las instituciones estatales notifiquen a los consumidores cuando la "información personal" no cifrada puede haber sido comprometida, perdida o robada.

- The Personal Information Protection and Electronics Document Act (PIPEDA) of Canada supports and promotes electronic commerce by protecting personal information that is collected, used or disclosed in certain circumstances, by providing for the use of electronic means to communicate or record information or transactions and by amending the Canada Evidence Act, the Statutory Instruments Act and the Statute Revision Act.

- La Autoridad Helénica de Grecia para la Seguridad de la Comunicación y la Privacidad (ADAE) (Ley 165/2011) establece y describe los controles mínimos de seguridad de la información que deben desplegar cada empresa que proporciona redes de comunicación electrónica y/o servicios en Grecia para proteger la confidencialidad de los clientes. Estos incluyen tanto controles administrativos como técnicos (por ejemplo, los registros de registros deben almacenarse durante dos años).

- La Autoridad Helénica de Grecia para la Seguridad de la Comunicación y la Privacidad (ADAE) (Ley 205/2013) se concentra en la protección de la integridad y disponibilidad de los servicios y datos ofrecidos por las empresas griegas de telecomunicaciones. La ley obliga a estas y otras empresas relacionadas a construir, desplegar y probar planes adecuados de continuidad de las operaciones y infraestructuras redundantes.

Cultura

La cultura de seguridad de la información, que describe más que simplemente qué tan conscientes son los empleados de la seguridad, son las ideas, las costumbres y los comportamientos sociales de una organización que impactan la seguridad de la información de manera tanto positiva como negativa. Los conceptos culturales pueden ayudar a diferentes segmentos de la organización a trabajar de manera efectiva o en contra de la efectividad hacia la seguridad de la información dentro de una organización. La forma en que los empleados piensan y sienten acerca de la seguridad y las acciones que toman pueden tener un gran impacto en la seguridad de la información en las organizaciones. Roer &erio; Petric (2017) identifica siete dimensiones centrales de la cultura de seguridad de la información en las organizaciones:

- Actitudes: Sentimientos y emociones de los empleados acerca de las diversas actividades que corresponden a la seguridad organizativa de la información.

- Comportamientos: Actividades reales o previstas y acciones de toma de riesgos de los empleados que tienen repercusiones directas o indirectas en la seguridad de la información.

- Cognición: Sensibilización de los empleados, conocimiento verificable y creencias sobre prácticas, actividades y relación de autoeficacia relacionadas con la seguridad de la información.

- Comunicación: Maneras que los empleados se comunican entre sí, sentido de pertenencia, apoyo a cuestiones de seguridad y reportaje de incidentes.

- Cumplimiento: Adherencia a las políticas de seguridad institucional, conciencia de la existencia de esas políticas y capacidad para recordar el fondo de esas políticas.

- Normas: Percepciones de conducta y prácticas organizativas relacionadas con la seguridad que se consideran informalmente normales o desviadas por los empleados y sus pares, por ejemplo, expectativas ocultas sobre comportamientos de seguridad y reglas no escritas sobre usos de tecnologías de la información y las comunicaciones.

- Responsabilidades: La comprensión por parte de los empleados de los papeles y responsabilidades que tienen como factor crítico para sostener o poner en peligro la seguridad de la información, y por lo tanto la organización.

Andersson y Reimers (2014) descubrieron que los empleados a menudo no se ven a sí mismos como parte del "esfuerzo" de seguridad de la información de la organización; y, a menudo, toman medidas que ignoran los mejores intereses de seguridad de la información de la organización. La investigación muestra que la cultura de seguridad de la información debe mejorarse continuamente. En Cultura de seguridad de la información del análisis al cambio, los autores comentaron: "Es un proceso interminable, un ciclo de evaluación y cambio o mantenimiento." Para gestionar la cultura de seguridad de la información se deben seguir cinco pasos: preevaluación, planificación estratégica, planificación operativa, implementación y postevaluación.

- Evaluación previa: identificar la conciencia de la seguridad de la información dentro de los empleados y analizar la política de seguridad actual

- Planificación Estratégica: para elaborar un mejor programa de sensibilización, necesitamos establecer objetivos claros. Clustering people is helpful to achieve it

- Planificación Operativa: crear una buena cultura de seguridad basada en la comunicación interna, la compra de gestión, la conciencia de seguridad y los programas de formación

- Aplicación: debe incluir el compromiso de gestión, la comunicación con los miembros de la organización, los cursos para todos los miembros de la organización y el compromiso de los empleados

- Evaluación posterior: medir mejor la eficacia de los pasos anteriores y aprovechar la mejora continua

Fuentes de normas

La Organización Internacional de Normalización (ISO) es una organización internacional de normalización organizada como un consorcio de instituciones nacionales de normalización de 167 países, coordinada a través de una secretaría en Ginebra, Suiza. ISO es el desarrollador de estándares internacionales más grande del mundo. La Comisión Electrotécnica Internacional (IEC) es una organización internacional de estándares que se ocupa de la electrotecnología y coopera estrechamente con ISO. ISO/IEC 15443: "Tecnología de la información: técnicas de seguridad: un marco para la garantía de la seguridad de TI", ISO/IEC 27002: "Tecnología de la información: técnicas de seguridad: código de prácticas para la gestión de la seguridad de la información", ISO/IEC 20000: "Tecnología de la información – Gestión de servicios", e ISO/IEC 27001: "Tecnología de la información – Técnicas de seguridad – Sistemas de gestión de seguridad de la información – Requisitos" son de particular interés para los profesionales de la seguridad de la información.

El Instituto Nacional de Estándares y Tecnología de EE. UU. (NIST) es una agencia federal no reguladora dentro del Departamento de Comercio de EE. UU. La División de Seguridad Informática del NIST desarrolla estándares, métricas, pruebas y programas de validación, así como también publica estándares y pautas para aumentar la seguridad en la planificación, implementación, administración y operación de TI. NIST también es el custodio de las publicaciones del Estándar federal de procesamiento de información (FIPS) de EE. UU.

La Internet Society es una sociedad de membresía profesional con más de 100 organizaciones y más de 20 000 miembros individuales en más de 180 países. Brinda liderazgo para abordar los problemas que enfrenta el futuro de Internet y es el hogar organizativo de los grupos responsables de los estándares de infraestructura de Internet, incluido el Grupo de Trabajo de Ingeniería de Internet (IETF) y la Junta de Arquitectura de Internet (IAB). El ISOC aloja las Solicitudes de comentarios (RFC), que incluyen los Estándares oficiales de protocolo de Internet y el Manual de seguridad del sitio RFC-2196.

El Information Security Forum (ISF) es una organización global sin fines de lucro de varios cientos de organizaciones líderes en servicios financieros, manufactura, telecomunicaciones, bienes de consumo, gobierno y otras áreas. Realiza investigaciones sobre prácticas de seguridad de la información y ofrece asesoramiento en su Estándar de buenas prácticas bianual y avisos más detallados para los miembros.

El Instituto de Profesionales de Seguridad de la Información (IISP) es un organismo independiente sin fines de lucro gobernado por sus miembros, con el objetivo principal de promover el profesionalismo de los profesionales de seguridad de la información y, por lo tanto, el profesionalismo de la industria en general. El instituto desarrolló el marco de habilidades IISP. Este marco describe el rango de competencias que se espera de los profesionales de seguridad y aseguramiento de la información en el desempeño efectivo de sus funciones. Fue desarrollado a través de la colaboración entre organizaciones del sector público y privado, académicos de renombre mundial y líderes de seguridad.