Anillo de token

Token Ring es una tecnología de redes informáticas de capa física y de enlace de datos que se utiliza para construir redes de área local. Fue introducida por IBM en 1984 y estandarizada en 1989 como IEEE 802.5. Utiliza un marco especial de tres bytes llamado token que se transmite por un anillo lógico de estaciones de trabajo o servidores. Este paso de tokens es un método de acceso al canal que proporciona acceso justo para todas las estaciones y elimina las colisiones de los métodos de acceso basados en contención.

Token Ring fue una tecnología exitosa, particularmente en entornos corporativos, pero fue eclipsada gradualmente por las versiones posteriores de Ethernet. Gigabit Token Ring se estandarizó en 2001, pero su desarrollo se detuvo desde entonces.

Historia

A principios de los años 70 se desarrolló una amplia gama de tecnologías de redes de área local diferentes, de las cuales una, Cambridge Ring, había demostrado el potencial de una topología de anillo de paso de testigos, y muchos equipos de todo el mundo comenzaron a trabajar en sus propias implementaciones. En el Laboratorio de Investigación de IBM en Zurich, Werner Bux y Hans Müller, en particular, trabajaron en el diseño y desarrollo de la tecnología Token Ring de IBM, mientras que los primeros trabajos en el MIT condujeron a la red Token Ring ProNet-10 de Proteon de 10 Mbit/s en 1981, el mismo año en que el proveedor de estaciones de trabajo Apollo Computer presentó su red Apollo Token Ring (ATR) de 12 Mbit/s propietaria que funcionaba con cableado coaxial RG-6U de 75 ohmios. Proteon desarrolló más tarde una versión de 16 Mbit/s que funcionaba con cable de par trenzado sin blindaje.

1985 IBM launch

IBM lanzó su propio producto Token Ring el 15 de octubre de 1985. Funcionaba a 4 Mbit/s y era posible conectarlo desde IBM PC, computadoras de gama media y mainframes. Utilizaba una topología física conveniente con cableado en estrella y funcionaba sobre cableado de par trenzado blindado. Poco después se convirtió en la base del estándar IEEE 802.5.

Durante esta época, IBM sostuvo que las redes LAN Token Ring eran superiores a Ethernet, especialmente bajo carga, pero estas afirmaciones fueron debatidas.

En 1988, el grupo de trabajo 802.5 estandarizó el Token Ring más rápido de 16 Mbit/s. Durante el ocaso de la existencia del Token Ring, se estandarizó y comercializó un aumento a 100 Mbit/s que nunca se utilizó ampliamente. Si bien en 2001 se aprobó un estándar de 1000 Mbit/s, nunca se lanzó ningún producto al mercado y la actividad de estándares se paralizó, ya que Fast Ethernet y Gigabit Ethernet dominaron el mercado de redes de área local.

Galería

- 100 Mbit/s IBM Token Ring Management Adaptador con wake-on-LAN. Tanto UTP (RJ45) como STP (IBM Data Connector) están presentes.

- Assorted full-length Micro Channel Token Tarjetas de anillo, incluyendo un LANStreamer que cuenta con múltiples puertos RJ45 para su uso en una red de anillo Token

- Token Ring Network Interface Cards (NICs) con diferentes interfaces de: ISA, PCI y Micro Channel

- Madge 4/16 Mbit/s TokenRing ISA NIC

- Una serie de múltiples tarjetas Micro Channel Token Ring de 16/4 temprano que habrían sido instaladas predominantemente en muchas máquinas Personal System/2

- Texas Instruments TMS380C26PQL red procesador de comunicación, utilizado en una tarjeta de servidor de impresión Hewlett Packard JetDirect Token Ring

Comparación con Ethernet

Tanto las primeras redes Ethernet como las redes Token Ring utilizaban un medio de transmisión compartido. Se diferenciaban en sus métodos de acceso al canal. Estas diferencias han perdido importancia, ya que las redes Ethernet modernas constan de conmutadores y enlaces punto a punto que funcionan en modo dúplex completo.

Token Ring y Ethernet tradicional tienen algunas diferencias notables:

- El acceso Token Ring es más determinista, en comparación con el CSMA/CD basado en la contención de Ethernet.

- Ethernet admite una conexión directa de cable entre dos tarjetas de interfaz de red mediante el uso de un cable crossover o mediante auto-sensing si se admite. Token Ring no soporta inherentemente esta característica y requiere software adicional y hardware para operar en una configuración de conexión directa por cable.

- Token Ring elimina la colisión por el uso de un token de uso único y la liberación de token temprana para aliviar el tiempo de caída. Legacy Ethernet alivia la colisión por el acceso múltiple y por el uso de un interruptor inteligente; dispositivos Ethernet primitivos como los hubs podrían precipitar colisiones debido a la repetición del tráfico ciegamente.

- Las tarjetas de interfaz de red Token Ring contienen toda la inteligencia necesaria para la autodetección rápida, el enrutamiento y pueden conducirse en muchas Unidades de Acceso Multistation (MAUs) que operan sin energía (la mayoría de MAUs operan de esta manera, sólo requiere una fuente de alimentación para LEDs). Las tarjetas de interfaz de red Ethernet pueden operar teóricamente en un centro pasivo hasta cierto punto, pero no como una gran LAN y la cuestión de las colisiones sigue presente.

- Token Ring emplea Prioridad de acceso en el que ciertos nodos pueden tener prioridad sobre el token. Ethernet no tripulado no tenía una disposición para un sistema prioritario de acceso, ya que todos los nodos tienen igual acceso al medio de transmisión.

- Se admiten múltiples direcciones MAC idénticas en Token Ring (una característica usada por S/390 mainframes). Ethernet conmutado no puede soportar direcciones MAC duplicadas sin reprimenda.

- Token Ring fue más complejo que Ethernet, que requiere un procesador especializado y un firmware MAC/LLC licenciado para cada interfaz. Por el contrario, Ethernet incluyó tanto el firmware (simpler) como el menor costo de licencia en el chip MAC. El costo de una interfaz de anillo de token utilizando los instrumentos de Texas TMS380C16 MAC y PHY fue aproximadamente tres veces el de una interfaz Ethernet usando el Intel 82586 MAC y PHY.

- Inicialmente ambas redes utilizaron un cable caro, pero una vez que Ethernet fue estandarizado para un par torcido sin igual con 10BASE-T (Cat 3) y 100BASE-TX (Cat 5(e)), tuvo una ventaja distinta y las ventas de él aumentaron marcadamente.

- Aún más importante al comparar los costos generales del sistema fue el costo mucho más alto de los puertos de router y tarjetas de red para Token Ring vs Ethernet. El surgimiento de interruptores Ethernet puede haber sido la pajita final.

Operación

Las estaciones en una LAN Token Ring están organizadas lógicamente en una topología de anillo, en la que los datos se transmiten secuencialmente de una estación de anillo a la siguiente, y un token de control circula por el anillo para controlar el acceso. ARCNET, Token Bus, 100VG-AnyLAN (802.12) y FDDI utilizan mecanismos de transferencia de tokens similares, que tienen ventajas teóricas sobre el CSMA/CD de las primeras redes Ethernet.

Una red Token Ring puede modelarse como un sistema de sondeo donde un único servidor proporciona servicio a las colas en un orden cíclico.

Control de acceso

El proceso de transmisión de datos se desarrolla de la siguiente manera:

- Los marcos de información vacío se distribuyen continuamente en el anillo.

- Cuando un ordenador tiene un mensaje que enviar, toma el token. El equipo será capaz de enviar el marco.

- El marco es examinado por cada estación de trabajo sucesiva. La estación de trabajo que se identifica como el destino del mensaje lo copia del marco y cambia el token de nuevo a 0.

- Cuando el marco vuelve al iniciador, ve que el token ha sido cambiado a 0 y que el mensaje ha sido copiado y recibido. Elimina el mensaje del marco.

- El marco sigue circulando como un vacío marco, listo para ser tomado por una estación de trabajo cuando tiene un mensaje para enviar.

Unidades de Acceso Multistation y Unidades Controladas de Acceso

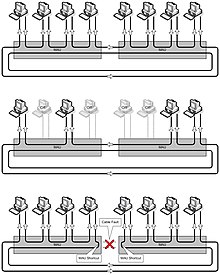

Físicamente, una red Token Ring está conectada en forma de estrella, con "MAU" en el centro, "brazos" que se extienden hacia cada estación y un circuito que va y viene a través de cada una de ellas.

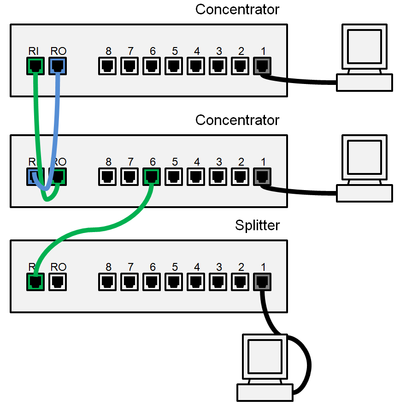

Una MAU podría presentarse en forma de concentrador o conmutador; dado que Token Ring no tenía colisiones, muchas MAU se fabricaron como concentradores. Aunque Token Ring funciona en LLC, incluye enrutamiento de origen para reenviar paquetes más allá de la red local. La mayoría de las MAU están configuradas en una configuración de "concentración" de forma predeterminada, pero las MAU posteriores también admiten una función para actuar como divisores y no como concentradores exclusivamente, como en el IBM 8226.

Más tarde, IBM lanzaría unidades de acceso controlado que podían admitir varios módulos MAU, conocidos como módulos de conexión de lóbulos. Las CAU admitían funciones como redundancia de doble anillo para enrutamiento alternativo en caso de que un puerto no funcionara, concentración modular con LAM y múltiples interfaces como la mayoría de las MAU posteriores. Esto ofrecía una configuración y una gestión remota más fiables que con un concentrador MAU no administrado.

Cabling e interfaces

El cableado es generalmente IBM "Tipo-1", un cable trenzado blindado de dos pares de 150 ohmios. Este era el cable básico para el "Sistema de cableado IBM", un sistema de cableado estructurado que IBM esperaba que fuera ampliamente adoptado. Se utilizaban conectores hermafroditas únicos, conocidos formalmente como "Conectores de datos IBM" o coloquialmente como conectores Boy George. Los conectores tienen la desventaja de ser bastante voluminosos, requerir al menos 3 cm × 3 cm (1,2 in × 1,2 in) de espacio en el panel y ser relativamente frágiles. Las ventajas de los conectores son que no tienen género y tienen un blindaje superior al 8P8C estándar sin blindaje. Los conectores en la computadora eran generalmente DE-9 hembra. Existían otros tipos de cables, como el tipo 2 y el tipo 3.

En implementaciones posteriores de Token Ring, también se admitió el cableado Cat 4, por lo que se utilizaron conectores 8P8C (RJ45) tanto en las MAU, CAU y NIC; muchas de las tarjetas de red admitían tanto 8P8C como DE-9 para compatibilidad con versiones anteriores.

- IBM Data Connectors on the IBM 8228 Multistation Access Unit

- 8P8C 'Media Filters' que se conectan a un conector de datos IBM convirtiéndolo para su uso con conectores 8P8C

Detalles técnicos

Tipos de marco

Token

Cuando ninguna estación envía una trama, una trama de token especial recorre el bucle. Esta trama de token especial se repite de estación en estación hasta llegar a una estación que necesita enviar datos.

Los tokens tienen una longitud de tres octetos y constan de un delimitador de inicio, un octeto de control de acceso y un delimitador de fin.

| Start Delimiter | Control de acceso | Delimitador final |

|---|---|---|

| 8 bits | 8 bits | 8 bits |

Marco de aborto

Utilizado por la estación emisora para abortar la transmisión.

| SD | ED |

|---|---|

| 8 bits | 8 bits |

Datos

Los marcos de datos contienen información para los protocolos de capa superior, mientras que los marcos de comandos contienen información de control y no tienen datos para los protocolos de capa superior. Los marcos de datos y comandos varían en tamaño, según el tamaño del campo de información.

| SD | AC | FC | DA | SA | PDU de LLC (IEEE 802.2) | CRC | ED | SM |

|---|---|---|---|---|---|---|---|---|

| 8 bits | 8 bits | 8 bits | 48 bits | 48 bits | Hasta 4500 × 8 bits | 32 bits | 8 bits | 8 bits |

- Delimitador de inicio – El delimitador de inicio consiste en un patrón de bits especial que denota el comienzo del marco. Los bits de lo más significativo a lo menos significativo son J,K,0,J,K,0,0,0. J y K son violaciones de código. Dado que la codificación de Manchester es autoajustada y tiene una transición por cada bit codificado 0 o 1, las codificacións J y K violan esto y serán detectadas por el hardware. Tanto los campos de Delimitador de Inicio como el Delimitador de Cierre se utilizan para marcar límites de marco.

| J | K | 0 | J | K | 0 | 0 | 0 |

|---|---|---|---|---|---|---|---|

| 1 bit | 1 bit | 1 bit | 1 bit | 1 bit | 1 bit | 1 bit | 1 bit |

- Control de acceso – Este campo de byte consiste en los siguientes bits de la más significativa a menos importante orden de bits

- P,P,P,T,M,R,R. Los bits P son bits prioritarios, T es el bit token que cuando se establece especifica que este es un marco token, M es el bit de monitor que se establece por la estación Active Monitor (AM) cuando ve este cuadro, y R bits son bits reservados.

| + | Bits 0–2 | 3 | 4 | 5 a 7 | ||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| 0 | Prioridad | Token | Monitor | Reserva | ||||||||||||||||||||||||||||

- Control de marco – Un campo de un byte que contiene bits que describen la porción de datos del contenido del marco que indica si el marco contiene datos o información de control. En los marcos de control, este byte especifica el tipo de información de control.

| + | Bits 0–1 | Bits 2–7 | ||||||

|---|---|---|---|---|---|---|---|---|

| 0 | Tipo de marco | Bits de control | ||||||

Tipo de trama: 01 indica trama LLC IEEE 802.2 (datos) e ignora los bits de control; 00 indica trama MAC y los bits de control indican el tipo de trama de control MAC

- Dirección de destino – Un campo de seis bytes utilizado para especificar la dirección física de destino.

- Dirección de origen – Contiene dirección física de la estación de envío. Es un campo de seis bytes que es la dirección local asignada (LAA) o la dirección asignada universalmente (UAA) del adaptador de estación de envío.

- Datos – Un campo de longitud variable de 0 o más bytes, el tamaño máximo permitido dependiendo de la velocidad del anillo que contenga datos de gestión del MAC o información de capa superior. Longitud máxima de 4500 bytes.

- Secuencia de verificación del marco – Un campo de cuatro bytes utilizado para almacenar el cálculo de un CRC para la verificación de la integridad del marco por el receptor.

- Delimitador final – La contraparte al delimitador inicial, este campo marca el final del marco y consta de los siguientes bits de la más significativa a menos significativa

- J,K,1,J,K,1,I,E. Soy el bit de marco intermedio y E es el bit de error.

| J | K | 1 | J | K | 1 | I | E |

|---|---|---|---|---|---|---|---|

| 1 bit | 1 bit | 1 bit | 1 bit | 1 bit | 1 bit | 1 bit | 1 bit |

- Estado del marco – Un campo de un byte utilizado como un esquema de reconocimiento primitivo sobre si el marco fue reconocido y copiado por su receptor previsto.

| A | C | 0 | 0 | A | C | 0 | 0 |

|---|---|---|---|---|---|---|---|

| 1 bit | 1 bit | 1 bit | 1 bit | 1 bit | 1 bit | 1 bit | 1 bit |

A = 1, Dirección reconocida C = 1, Fotograma copiado

Monitores activos y de reserva

Cada estación de una red Token Ring es una estación de monitor activo (AM) o de monitor en espera (SM). Solo puede haber un monitor activo en un anillo a la vez. El monitor activo se elige a través de un proceso de elección o de contención de monitores.

El proceso de contención del monitor se inicia cuando sucede lo siguiente:

- se detecta una pérdida de señal en el anillo.

- otras estaciones del anillo no detectan una estación de monitor activa.

- un temporizador en particular en una estación final expira como el caso cuando una estación no ha visto un marco de token en los últimos 7 segundos.

Cuando se da alguna de las condiciones anteriores y una estación decide que se necesita un nuevo monitor, transmitirá una trama de token de reclamación, anunciando que desea convertirse en el nuevo monitor. Si ese token vuelve al remitente, puede convertirse en el monitor. Si alguna otra estación intenta convertirse en el monitor al mismo tiempo, la estación con la dirección MAC más alta ganará el proceso de elección. Todas las demás estaciones se convierten en monitores en espera. Todas las estaciones deben ser capaces de convertirse en estaciones de monitor activo si es necesario.

El monitor activo realiza una serie de funciones de administración del anillo. La primera función es operar como reloj maestro para el anillo con el fin de proporcionar sincronización de la señal para las estaciones en el cable. Otra función del AM es insertar un retardo de 24 bits en el anillo, para asegurar que siempre haya suficiente almacenamiento en el anillo para que circule el token. Una tercera función del AM es asegurar que circule exactamente un token cuando no se esté transmitiendo ninguna trama, y detectar un anillo interrumpido. Por último, el AM es responsable de eliminar las tramas circulantes del anillo.

Proceso de inserción

Las estaciones Token Ring deben pasar por un proceso de inserción en anillo de 5 fases antes de que se les permita participar en la red de anillo. Si alguna de estas fases falla, la estación Token Ring no se insertará en el anillo y el controlador Token Ring puede informar un error.

- Fase 0 (Lobe Check) – Una estación realiza primero un control de medios de lóbulo. Una estación es envuelto en el MSAU y es capaz de enviar 2000 marcos de prueba a través de su par de transmisión que volverán a su par de receptor. La estación verifica para asegurar que puede recibir estos marcos sin error.

- Fase 1 (Inserción física) – Una estación envía una señal de 5 voltios al MSAU para abrir el relé.

- Fase 2 (Verificación de Adress) – A continuación, una estación transmite marcos MAC con su propia dirección MAC en el campo de dirección de destino de un marco Token Ring. Cuando el marco regrese y si la dirección reconocida (AR) y los bits de Frame Copied (FC) en el estado de marco se fijan en 0 (indicando que ninguna otra estación actualmente en el anillo utiliza esa dirección), la estación debe participar en el proceso periódico (cada 7 segundos) de la encuesta de anillo. Aquí es donde las estaciones se identifican en la red como parte de las funciones de gestión del MAC.

- Fase 3 (Participación en la encuesta de anillos) – Una estación aprende la dirección de su vecino más cercano Active Upstream (NAUN) y hace su dirección conocida por su vecino más cercano, lo que conduce a la creación del mapa del anillo. La estación espera hasta que reciba un marco AMP o SMP con los bits AR y FC fijados a 0. Cuando lo hace, la estación gira ambos bits (AR y FC) a 1, si hay suficientes recursos disponibles, y cola un marco SMP para la transmisión. Si no se reciben estos marcos en un plazo de 18 segundos, la estación reporta que no se abren y desinsertan del anillo. Si la estación participa con éxito en una encuesta de anillo, se inicia en la fase final de inserción, solicite inicialización.

- Fase 4 (Request Initialization) – Finalmente una estación envía una solicitud especial a un servidor de parámetro para obtener información de configuración. Este marco se envía a una dirección funcional especial, típicamente un puente Token Ring, que puede tener información de tiempo y número de anillo que la nueva estación necesita saber.

Plan de prioridades

En algunas aplicaciones, es ventajoso poder designar una estación con mayor prioridad. Token Ring especifica un esquema opcional de este tipo, al igual que el bus CAN (muy utilizado en aplicaciones automotrices), pero Ethernet no.

En la red MAC de prioridad de Token Ring, se utilizan ocho niveles de prioridad, de 0 a 7. Cuando la estación que desea transmitir recibe un token o una trama de datos con una prioridad menor o igual a la prioridad solicitada por la estación, establece los bits de prioridad en la prioridad deseada. La estación no transmite inmediatamente; el token circula por el medio hasta que regresa a la estación. Al enviar y recibir su propia trama de datos, la estación reduce la prioridad del token a la prioridad original.

A continuación se muestran los ocho tipos de tráfico y prioridades de acceso para dispositivos compatibles con 802.1Q y 802.1p:

| bits prioritarios | Tipo de tráfico |

|---|---|

| x'000 ' | Tráfico normal de datos |

| x'001 ' | No utilizado |

| x'010 ' | No utilizado |

| x'011 ' | No utilizado |

| x'100 ' | Tráfico normal de datos (extraído desde otros dispositivos) |

| x'101 ' | Datos enviados con requisitos de sensibilidad del tiempo |

| x'110 ' | Datos con sensibilidad en tiempo real (es decir, VoIP) |

| x'111 ' | Gestión de estaciones |

Interconexión con Ethernet

Las soluciones de conexión para redes Token Ring y Ethernet incluían el puente AT&T StarWAN 10:4, el puente IBM 8209 LAN y el puente Microcom LAN. Las soluciones de conexión alternativas incorporaban un enrutador que podía configurarse para filtrar dinámicamente el tráfico, los protocolos y las interfaces, como el enrutador multiprotocolo IBM 2210-24M, que contenía interfaces tanto Ethernet como Token Ring.

Apoyo al sistema operativo

En 2012, David S. Miller fusionó un parche para eliminar la compatibilidad con redes Token Ring del núcleo Linux.

Véase también

- IBM PC Network

- Protocolo Guerras - La batalla entre los estándares de Internet y OSI en los años 80

Referencias

- ^ "IEEE 802.5 Actividades". ieee802.org. IEEE. Retrieved 29 de octubre 2023.

- ^ "IEEE honra a los pioneros de Zúrich LAN" Zurich, Switzerland: IBM. 14 April 2003.

- ^ J. Noel Chiappa (abril a junio de 2014). "Early Token Ring Work at MIT". IEEE Annals of the History of Computing. 36 (2): 80–85. doi:10.1109/MAHC.2014.14. S2CID 30761524.

- ^ Pelkey, James. "14.18 Proteon in Chapter 14 - Internetworking: Emergence 1985-1988". La historia de las comunicaciones informáticas. Archivado desde el original el 2023-05-09. Retrieved 2023-05-09.

- ^ "IBM TOKEN-RING NETWORK". IBM. 1985-10-15. Retrieved 2021-03-11.

- ^ Crabb, Don (24 de marzo de 1986). "Major Vendedores Differ On Network Approach". InfoWorldVol. 8, no. 12. p. 27.

- ^ "InfoWorld". 21 de noviembre de 1988.

- ^ IEEE Standards: P802.5 Working Group Area. Ieee802.org. Consultado el 2011-10-30.

- ^ IEEE 802.3 Consideraciones de la Red de Área Local. IBM. GG22-9422-0.

- ^ David R. Boggs; Jeffrey C. Mogul; Christopher A. Kent (1988). "La capacidad Medida de un Ethernet: mitos y realidad" (PDF). ACM SIGCOMM Computer Communication Review. 25 (1): 123–136. doi:10.1145/205447.205460. S2CID 52820607. Archivado desde el original (PDF) on 2012-03-02. Retrieved 2007-12-04.

- ^ Urs Von Burg; Martin Kenny (diciembre de 2003). "Sponsers, Communities, and Standards: Ethernet vs. Token Ring In the Local Area Networking Business" (PDF). Industria e Innovación. 10 (4). Taylor & Francis Ltd: 351–375. doi:10.1080/1366271032000163621. S2CID 153804163. Archivado desde el original (PDF) el 2018-02-19.

- ^ a b Jonathan Follows (2000). Token Ring Solutions (PDF) (White paper). IBMInternational Technical Support Organization. Archivado desde el original (PDF) el 2016-08-06.

IBM no considera el anillo Token de alta velocidad como un requisito para la mayoría de sus clientes, y por lo tanto se ha tomado la decisión de no proporcionar 100 Mbps de alta velocidad Token Ring uplinks en sus productos ...

- ^ "IEEE 802.5 actividades". IEEE 802 LAN/MAN Standards Committee. Retrieved 2023-05-09.

- ^ Louis Ohland. "8228 Unidad de Acceso Multistation". Ps-2.kev009.com. Archivado desde el original en 2018-03-28. Retrieved 2016-08-03.

- ^ "¿Cuál es la diferencia entre un centro Ethernet y el interruptor?". Archivado desde el original el 14 de marzo de 2017. Retrieved 10 de mayo 2016.

- ^ "Un Hub Ethernet pasivo". Zen22142.zen.co.uk. Archivado desde el original en 2016-08-24. Retrieved 2016-08-03.

- ^ "networking - Duplicar dirección MAC en la misma LAN posible?". Presión del servidor. 2013-01-03. Retrieved 2016-08-03.

- ^ Sheesley, John (abril 2, 2008). "¿Alguien todavía usa Token Ring?". TechRepublic. Archivado desde el original el 13 de marzo de 2013.

- ^ Bux, W. (1989). "Token-ring local-area networks and their performance". Procedimientos del IEEE. 77 (2): 238. doi:10.1109/5.18625.

- ^ a b "¿Por qué comprar de IBM?" (PDF). IBM. Archivado (PDF) del original el 2020-06-16. Retrieved 2016-08-03.

- ^ Louis Ohland. "8226 TR RJ45 Conexión /Model 001". Ardent Tool of Capitalism. Retrieved 2023-05-09.

- ^ "IBM 8230 Unidad de acceso controlada" (PDF). Public.dhe.ibm.com. Archivado desde el original (PDF) el 2020-06-16. Retrieved 2016-08-03.

- ^ "Redes de Área Local - Token Ring". Scottsnetworkclass.com. Archivado desde el original el 2013-08-01. Retrieved 2013-06-15.

- ^ "Network World". 25 de abril de 1988.

- ^ a b Mier, Edwin (1991-06-03). "Buying Smart". Network WorldIDG Network World Inc. p. 56. Retrieved 2016-08-03.

- ^ IBM 2210 Nways Multiprotocol Router Descripción y configuración Escenarios - Volumen I (PDF) (Tercera edición). IBM International Technical Support Organization Raleigh Center. Junio de 1997. SG24-4446-02. Retrieved 2016-08-03.

- ^ Corbet, Jonathan. "¿El fin de la era del anillo token?". LWN.net. Retrieved 2023-09-22.

General

- Castelli, Matthew (2002). Manual de consultores de red. Cisco Press. ISBN 978-1-58705-039-8.

- Gallo, Michael; Hancock, William M. (2001). Redes Explicadas. Prensa digital. ISBN 978-1-55558-252-4.

Enlaces externos

- Sitio web de IEEE 802.5

- Solución de problemas Cisco Router Token Ring Interfaces

- Futureobservatory.org discusión sobre el fracaso de IBM en la tecnología Token Ring

- ¿Y si Ethernet hubiera fracasado?